При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 6 символов и содержащий только символы из 7-буквенного набора А, В, Е, К, М, Н, О. В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируются одинаковым и минимально возможным количеством бит. Кроме собственно пароля для каждого пользователя в системе хранятся дополнительные сведения, для чего отведено 10 байт. Определите объём памяти в байтах, необходимый для хранения сведений о 100 пользователях.

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 6 символов и содержащий только символы из 7-буквенного набора А, В, Е, К, М, Н, О. В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируются одинаковым и минимально возможным количеством бит. Кроме собственно пароля для каждого пользователя в системе хранятся дополнительные сведения, для чего отведено 10 байт. Определите объём памяти в байтах, необходимый для хранения сведений о 100 пользователях.

Кроме собственно пароля для каждого пользователя в системе хранятся дополнительные сведения, для чего отведено 10 байт. Определите объём памяти в байтах, необходимый для хранения сведений о 100 пользователях.

Учебник Курсы Книги Тесты Вопросы Личный кабинет

Учебник Курсы Книги Тесты Вопросы

Личный кабинет

Линия заданий — 11

Наслаждайтесь интересным учебником и решайте десятки тестов на Studarium,

мы всегда рады вам! =)

18961.

Верный ответ: 1300

P.S. Нашли ошибку в задании? Пожалуйста,

При обращении указывайте id этого вопроса — 18961.

ЕГЭ Информатика Тест задание 13 Вычисление количества информации

ЕГЭ Информатика Тест задание 13 Вычисление количества информации| Правильно | Ошибки | Пустые ответы |

|---|---|---|

×

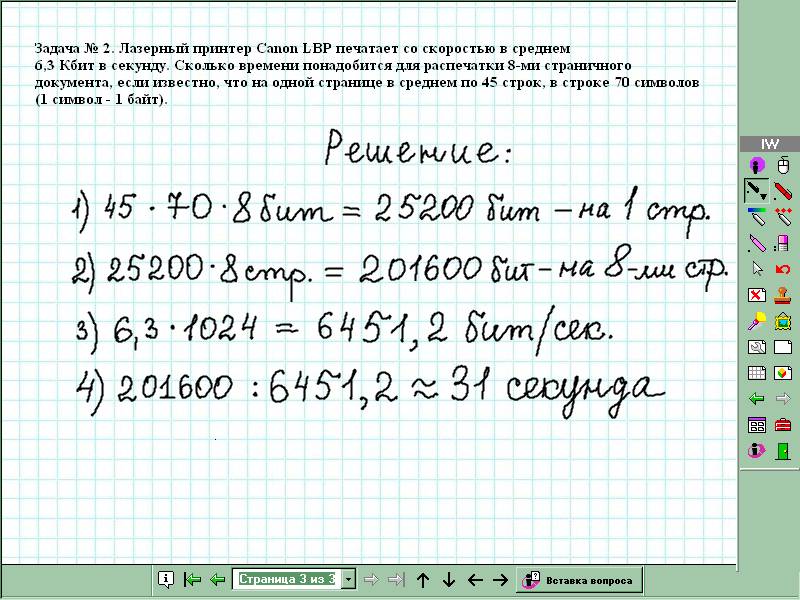

Скорость передачи, объем памяти, время передачи

Скорость передачи, объем памяти, время передачи Запросы в поисковых системах

Запросы в поисковых системах

Подготовка к ЕГЭ по Информатике

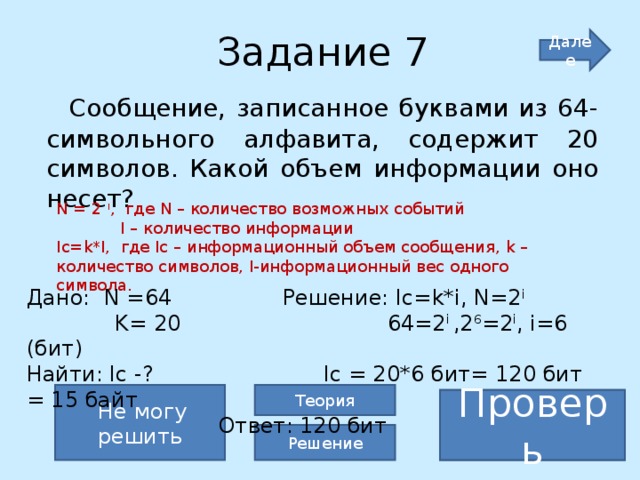

Задания на тему «Вычисление количества информации».

Категория вопросов: Все категории задания Нахождение количества информации 1)

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 15 символов и содержащий только символы из 8-символьного набора: А, В, C, D, Е, F, G, H. В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит.

Определите объём памяти (в байтах), необходимый для хранения сведений о 20 пользователях. В ответе запишите только целое число – количество байт.

Ваш ответ:

2)

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 7 символов и содержащий только символы из 26-символьного набора прописных латинских букв.

Для хранения сведений о 30 пользователях потребовалось 600 байт. Сколько байт выделено для хранения дополнительных сведений об одном пользователе? В ответе запишите только целое число – количество байт.

Ваш ответ:

3)

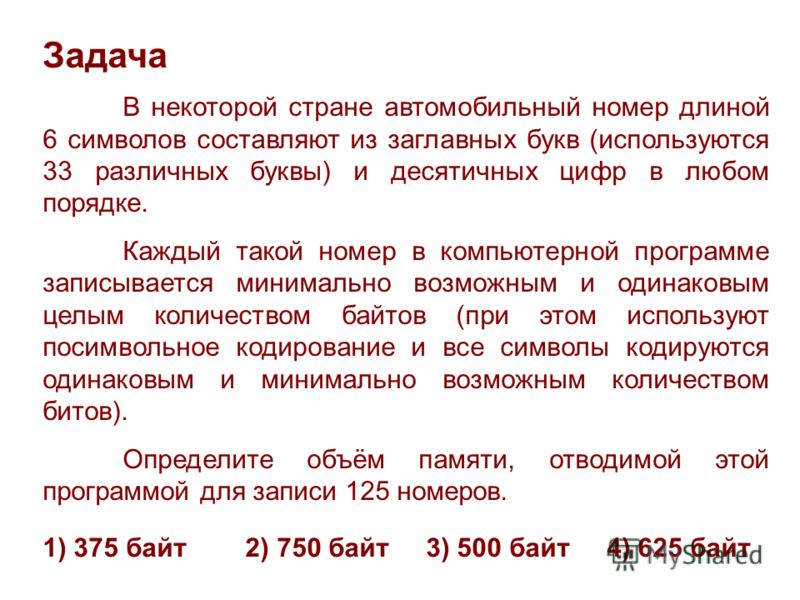

В некоторой стране автомобильный номер длиной 7 символов составляется из заглавных букв (всего используется 18 букв) и десятичных цифр в любом порядке. Каждый символ кодируется одинаковым и минимально возможным количеством бит, а каждый номер – одинаковым и минимально возможным целым количеством байт. Определите объем памяти в байтах, необходимый для хранения 60 автомобильных номеров.

Каждый символ кодируется одинаковым и минимально возможным количеством бит, а каждый номер – одинаковым и минимально возможным целым количеством байт. Определите объем памяти в байтах, необходимый для хранения 60 автомобильных номеров.

Ваш ответ:

4)

В некоторой стране автомобильный номер длиной 5 символов составляется из заглавных букв (всего используется 30 букв) и десятичных цифр в любом порядке. Каждый символ кодируется одинаковым и минимально возможным количеством бит, а каждый номер – одинаковым и минимально возможным целым количеством байт. Определите объем памяти в байтах, необходимый для хранения 50 автомобильных номеров.

Ваш ответ:

5) Для регистрации на сайте некоторой страны пользователю необходимо придумать пароль длиной ровно 11 символов. В пароле можно использовать десятичные цифры и 12 различных символов местного алфавита, причем все буквы используются в двух начертаниях – строчные и прописные. Каждый символ кодируется одинаковым и минимально возможным количеством бит, а каждый пароль – одинаковым и минимально возможным целым количеством байт. Определите объем памяти в байтах, необходимый для хранения 60 паролей

Ваш ответ:

6)

Для регистрации на сайте некоторой страны пользователю необходимо придумать пароль длиной ровно 11 символов. В пароле можно использовать десятичные цифры и 32 различных символа местного алфавита, причем все буквы используются в двух начертаниях – строчные и прописные. Каждый символ кодируется одинаковым и минимально возможным количеством бит, а каждый пароль – одинаковым и минимально возможным целым количеством байт. Определите объем памяти в байтах, необходимый для хранения 50 паролей.

В пароле можно использовать десятичные цифры и 32 различных символа местного алфавита, причем все буквы используются в двух начертаниях – строчные и прописные. Каждый символ кодируется одинаковым и минимально возможным количеством бит, а каждый пароль – одинаковым и минимально возможным целым количеством байт. Определите объем памяти в байтах, необходимый для хранения 50 паролей.

Ваш ответ:

7)

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 15 символов и содержащий только символы из 12-буквенного набора А, В, Е, К, М, Н, О, Р, С, Т, У, X. В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируются одинаковым и минимально возможным количеством бит. Кроме собственно пароля для каждого пользователя в системе хранятся дополнительные сведения, для чего отведено 12 байт. Определите объём памяти в байтах, необходимый для хранения сведений о 50 пользователях.

При этом используют посимвольное кодирование паролей, все символы кодируются одинаковым и минимально возможным количеством бит. Кроме собственно пароля для каждого пользователя в системе хранятся дополнительные сведения, для чего отведено 12 байт. Определите объём памяти в байтах, необходимый для хранения сведений о 50 пользователях.

Ваш ответ:

8)

При регистрации в компьютерной системе каждому пользователю выдаётся идентификатор, состоящий из 10 символов, первый и последний из которых – одна из 18 букв, а остальные – цифры (допускается использование 10 десятичных цифр). Каждый такой идентификатор в компьютерной программе записывается минимально возможным и одинаковым целым количеством байт (при этом используют посимвольное кодирование; все цифры кодируются одинаковым и минимально возможным количеством бит, все буквы также кодируются одинаковым и минимально возможным количеством бит). Определите объём памяти в байтах, отводимый этой программой для записи 25 паролей.

Определите объём памяти в байтах, отводимый этой программой для записи 25 паролей.

Ваш ответ:

9)

При регистрации в компьютерной системе каждому пользователю выдаётся идентификатор, состоящий из 8 символов, первый и последний из которых – одна из 18 букв, а остальные – цифры (допускается использование 10 десятичных цифр). Каждый такой идентификатор в компьютерной программе записывается минимально возможным и одинаковым целым количеством байт (при этом используют посимвольное кодирование; все цифры кодируются одинаковым и минимально возможным количеством бит, все буквы также кодируются одинаковым и минимально возможным количеством бит). Определите объём памяти в байтах, отводимый этой программой для записи 500 паролей.

Определите объём памяти в байтах, отводимый этой программой для записи 500 паролей.

Ваш ответ:

10)

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 7 символов и содержащий только символы из 10-символьного набора: А, В, C, D, Е, F, G, H, К, L. В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Кроме собственно пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего отведено 16 байт на одного пользователя. Определите объём памяти (в байтах), необходимый для хранения сведений о 20 пользователях.

Определите объём памяти (в байтах), необходимый для хранения сведений о 20 пользователях.

Ваш ответ:

11)

Для регистрации на сайте необходимо продумать пароль, состоящий из 10 символов. Он должен содержать хотя бы 3 цифры, а также строчные или заглавные буквы латинского алфавита (алфавит содержит 26 букв). В базе данных для хранения сведения о каждом пользователе отведено одинаковое и минимальное возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Кроме собственного пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего выделено целое число байт одинаковое для каждого пользователя. Для хранения сведений о 30 пользователях потребовалось 870 байт. Сколько байт выделено для хранения дополнительных сведений об одном пользователе. В ответе запишите только целое число – количество байт.

Для хранения сведений о 30 пользователях потребовалось 870 байт. Сколько байт выделено для хранения дополнительных сведений об одном пользователе. В ответе запишите только целое число – количество байт.

Ваш ответ:

12)

Для регистрации на сайте необходимо продумать пароль, состоящий из 9 символов. Он должен содержать хотя бы 1 цифру, строчные или заглавные буквы латинского алфавита (алфавит содержит 26 букв) и хотя бы 1 символ из перечисленных: «.», «$», «#», «@», «%», «&». В базе данных для хранения сведения о каждом пользователе отведено одинаковое и минимальное возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Кроме собственного пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего выделено целое число байт одинаковое для каждого пользователя. Для хранения сведений о двадцати пользователях потребовалось 500 байт. Сколько байт выделено для хранения дополнительных сведений об одном пользователе. В ответе запишите только целое число – количество байт.

При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Кроме собственного пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего выделено целое число байт одинаковое для каждого пользователя. Для хранения сведений о двадцати пользователях потребовалось 500 байт. Сколько байт выделено для хранения дополнительных сведений об одном пользователе. В ответе запишите только целое число – количество байт.

Ваш ответ:

13)

Автомобильный номер состоит из нескольких букв (количество букв одинаковое во всех номерах), за которыми следуют три цифры. При этом используются 10 цифр и только 5 букв: Н, О, М, Е и Р. Нужно иметь не менее 200 тысяч различных номеров. Какое наименьшее количество букв должно быть в автомобильном номере?

При этом используются 10 цифр и только 5 букв: Н, О, М, Е и Р. Нужно иметь не менее 200 тысяч различных номеров. Какое наименьшее количество букв должно быть в автомобильном номере?

Ваш ответ:

14)

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 6 символов и содержащий только символы из 7-буквенного набора С, Ч, А, С, Т, Ь, Е. В базе данных для хранения сведений о каждом пользователе отведено одинаковое целое число байт, при этом для хранения сведений о 100 пользователях используется 1400 байт. Для каждого пользователя хранятся пароль и дополнительные сведения. Для хранения паролей используют посимвольное кодирование, все символы кодируются одинаковым и минимально возможным количеством бит. Сколько бит отведено для хранения дополнительных сведений о каждом пользователе?

Для хранения паролей используют посимвольное кодирование, все символы кодируются одинаковым и минимально возможным количеством бит. Сколько бит отведено для хранения дополнительных сведений о каждом пользователе?

Ваш ответ:

15)

При регистрации в компьютерной системе, используемой при проведении командной олимпиады, каждому ученику выдается уникальный идентификатор — целое число от 1 до 1000. Для хранения каждого идентификатора ученика используется одинаковое и минимально возможное количество бит. В каждой команде участвует 4 ученика. Идентификатор команды состоит из последовательно записанных идентификаторов учеников и 12 дополнительных бит. Для записи каждого идентификатора команды система использует одинаковое и минимально возможное количество байт. Сколько байт должна отвести система для записи идентификаторов 20 команд?

Для записи каждого идентификатора команды система использует одинаковое и минимально возможное количество байт. Сколько байт должна отвести система для записи идентификаторов 20 команд?

Ваш ответ:

16)

Для регистрации на сайте некоторой страны пользователю требуется придумать пароль. Длина пароля — ровно 13 символов. В качестве символов используются десятичные цифры и 14 различных букв местного алфавита, причём все буквы используются в двух начертаниях: как строчные, так и прописные (регистр буквы имеет значение!).Под хранение каждого такого пароля на компьютере отводится минимально возможное и одинаковое целое количество байтов, при этом используется посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством битов. Определите объём памяти (в байтах), который занимает хранение 15 паролей. В ответе укажите только число.

Определите объём памяти (в байтах), который занимает хранение 15 паролей. В ответе укажите только число.

Ваш ответ:

17)

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 15 символов и содержащий только символы из 12-символьного набора: А, В, C, D, Е, F, G, H, K, L, M, N. В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Кроме собственно пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего выделено целое число байт; это число одно и то же для всех пользователей. Для хранения сведений о 20 пользователях потребовалось 400 байт. Сколько байт выделено для хранения дополнительных сведений об одном пользователе? В ответе запишите только целое число – количество байт.

Для хранения сведений о 20 пользователях потребовалось 400 байт. Сколько байт выделено для хранения дополнительных сведений об одном пользователе? В ответе запишите только целое число – количество байт.

Ваш ответ:

Руководство по управлению паролями — Управление информационной безопасности — Вычислительные службы

Цель

Целью настоящего Руководства является обучение студентов, преподавателей и сотрудников Университета Карнеги-Меллон («Университет») характеристикам надежного пароля, а также предоставление рекомендаций по безопасному обслуживанию паролей и управлению ими.

Применяется к

Это руководство применяется ко всем студентам, преподавателям и сотрудникам, имеющим имя пользователя и пароль хотя бы к одной университетской системе или приложению, независимо от того, являетесь ли вы конечным пользователем или системным администратором этой системы или приложения.

Определения

Надежный пароль определяется как пароль, который довольно сложно угадать за короткий период времени либо путем подбора человеком, либо с помощью специализированного программного обеспечения.

Инструкции

Ниже приведены общие рекомендации по созданию надежного пароля:

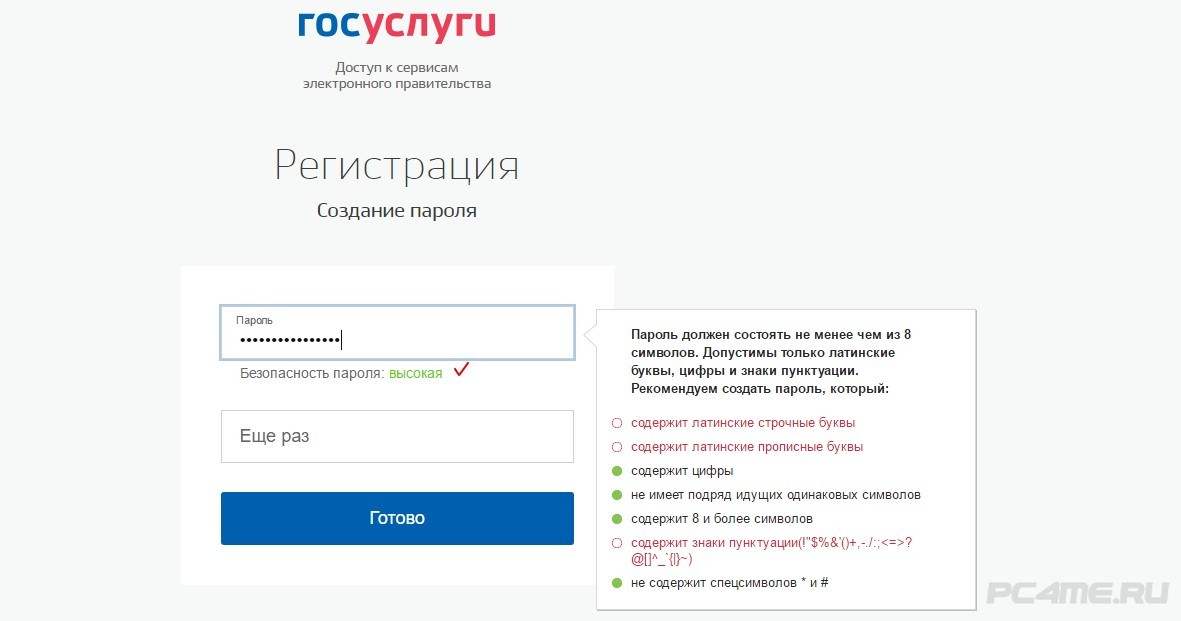

Надежный пароль должен —

- Длина не менее 8 символов

- Содержат как прописные, так и строчные буквы алфавита (например, A-Z, a-z) 9&*()_-+=)

Надежные пароли не —

- Назовите слово или серию слов, которые можно найти в стандартном словаре

- Назовите слово с цифрой, добавленной к началу и концу

- Основываться на любой личной информации, такой как идентификатор пользователя, фамилия, домашнее животное, день рождения и т. д.

Ниже приведены несколько рекомендаций по поддержанию надежного пароля:

- Никому и ни при каких обстоятельствах не сообщайте свой пароль

Пароли не должны передаваться никому, в том числе студентам, преподавателям или сотрудникам.

В ситуациях, когда кому-то требуется доступ к защищенным ресурсам другого человека, следует изучить варианты делегирования разрешений. Например, календарь Microsoft Exchange позволит пользователю делегировать контроль над своим календарем другому пользователю, не сообщая никаких паролей. Такой тип решения приветствуется. Пароли не должны разглашаться даже с целью ремонта компьютера. Альтернативой этому является создание новой учетной записи с соответствующим уровнем доступа для мастера по ремонту.

В ситуациях, когда кому-то требуется доступ к защищенным ресурсам другого человека, следует изучить варианты делегирования разрешений. Например, календарь Microsoft Exchange позволит пользователю делегировать контроль над своим календарем другому пользователю, не сообщая никаких паролей. Такой тип решения приветствуется. Пароли не должны разглашаться даже с целью ремонта компьютера. Альтернативой этому является создание новой учетной записи с соответствующим уровнем доступа для мастера по ремонту. - Сменить пароль при обнаружении компрометации

Если вы подозреваете, что кто-то взломал вашу учетную запись, немедленно измените пароль. Обязательно смените пароль на компьютере, который вы обычно не используете (например, на университетском кластере). После сброса пароля сообщите об инциденте администратору местного отдела и/или в отдел информационной безопасности по адресу [email protected].

- Рассмотрите возможность использования парольной фразы вместо пароля

Парольная фраза — это пароль, состоящий из последовательности слов, в которые вставлены цифровые и/или символьные символы.

Парольной фразой может быть текст песни или любимая цитата. Парольные фразы обычно имеют дополнительные преимущества, например, они длиннее и их легче запомнить. Например, парольная фраза «Мой пароль $superstr0ng!» имеет длину 28 символов и включает в себя буквенные, цифровые и специальные символы. Это также относительно легко запомнить. Важно отметить размещение числовых и символьных символов в этом примере, поскольку они предотвращают поиск нескольких слов в стандартном словаре. Использование пробелов также затрудняет подбор пароля.

Парольной фразой может быть текст песни или любимая цитата. Парольные фразы обычно имеют дополнительные преимущества, например, они длиннее и их легче запомнить. Например, парольная фраза «Мой пароль $superstr0ng!» имеет длину 28 символов и включает в себя буквенные, цифровые и специальные символы. Это также относительно легко запомнить. Важно отметить размещение числовых и символьных символов в этом примере, поскольку они предотвращают поиск нескольких слов в стандартном словаре. Использование пробелов также затрудняет подбор пароля. - Не записывайте свой пароль и не храните его небезопасным способом

Как правило, вам не следует записывать свой пароль. В случаях, когда необходимо записать пароль, этот пароль следует хранить в безопасном месте и должным образом уничтожить, когда он больше не нужен (см. Рекомендации по защите данных). Использование диспетчера паролей для хранения ваших паролей не рекомендуется, если диспетчер паролей не использует надежное шифрование и не требует аутентификации перед использованием.

ISO проверил некоторые менеджеры паролей, которые соответствуют этим требованиям.

ISO проверил некоторые менеджеры паролей, которые соответствуют этим требованиям. - Избегайте повторного использования пароля

При изменении пароля учетной записи следует избегать повторного использования предыдущего пароля. Если учетная запись пользователя была ранее скомпрометирована сознательно или неосознанно, повторное использование пароля может привести к повторной компрометации этой учетной записи пользователя. Точно так же, если по какой-то причине был предоставлен общий доступ к паролю, повторное использование этого пароля может привести к несанкционированному доступу к вашей учетной записи.

- Не используйте один и тот же пароль для нескольких учетных записей

Хотя использование одного и того же пароля для нескольких учетных записей облегчает запоминание ваших паролей, это также может иметь цепной эффект, позволяющий злоумышленнику получить несанкционированный доступ к нескольким системам. Это особенно важно при работе с более конфиденциальными учетными записями, такими как учетная запись Эндрю или учетная запись онлайн-банкинга.

Эти пароли должны отличаться от паролей, которые вы используете для обмена мгновенными сообщениями, веб-почты и других учетных записей в Интернете.

Эти пароли должны отличаться от паролей, которые вы используете для обмена мгновенными сообщениями, веб-почты и других учетных записей в Интернете. - Не использовать функцию автоматического входа в систему

Использование функции автоматического входа в систему сводит на нет большую часть ценности использования пароля. Если злоумышленник сможет получить физический доступ к системе, в которой настроен автоматический вход в систему, он или она сможет получить контроль над системой и получить доступ к потенциально конфиденциальной информации.

Ниже приведены рекомендации для лиц, ответственных за предоставление и поддержку учетных записей пользователей:

- Применять надежные пароли

Многие системы и приложения содержат функции, которые не позволяют пользователю установить пароль, не соответствующий определенным критериям. Подобную функциональность следует использовать, чтобы гарантировать установку только надежных паролей.

- Требовать смены начальных или «первоначальных» паролей

Принуждение пользователя к смене исходного пароля помогает гарантировать, что только этот пользователь знает свой пароль. В зависимости от того, какой процесс используется для создания и передачи пароля пользователю, эта практика также может помочь снизить риск угадывания или перехвата первоначального пароля во время передачи пользователю. Это руководство также применимо к ситуациям, когда пароль необходимо сбросить вручную.

- Принудительное истечение срока действия начальных или «первоначальных» паролей

В определенных ситуациях пользователю может быть выдана новая учетная запись, и он не может получить доступ к этой учетной записи в течение определенного периода времени. Как упоминалось ранее, исходные пароли имеют более высокий риск угадывания или перехвата в зависимости от того, какой процесс используется для создания и распространения паролей. Принудительное истечение срока действия первоначального пароля через определенный период времени (например, 72 часа) помогает снизить этот риск.

Это также может быть признаком того, что учетная запись не нужна.

Это также может быть признаком того, что учетная запись не нужна. - Не использовать данные с ограниченным доступом для начальных или «первоначальных» паролей

Руководство по классификации данных определяет данные с ограниченным доступом в своей схеме классификации данных. Данные с ограниченным доступом включают, помимо прочего, номер социального страхования, имя, дату рождения и т. д. Этот тип данных не следует использовать полностью или частично для создания первоначального пароля. См. Приложение A для более полного списка типов данных.

- Всегда проверяйте личность пользователя перед сбросом пароля

Перед сбросом пароля всегда следует проверять личность пользователя. Если запрос подается лично, для этого достаточно удостоверения личности с фотографией. Если запрос по телефону, подтвердить личность будет намного сложнее. Один из способов сделать это — запросить видеоконференцию с пользователем (например, Skype), чтобы сопоставить человека с его удостоверением личности с фотографией.

Однако это может быть обременительным процессом. Другой вариант — позвонить менеджеру человека и подтвердить запрос. По понятным причинам это не сработает для студенческих запросов. Если доступно, решение для самостоятельного сброса пароля, которое предлагает пользователю ряд настраиваемых вопросов, является эффективным подходом к сбросу пароля.

Однако это может быть обременительным процессом. Другой вариант — позвонить менеджеру человека и подтвердить запрос. По понятным причинам это не сработает для студенческих запросов. Если доступно, решение для самостоятельного сброса пароля, которое предлагает пользователю ряд настраиваемых вопросов, является эффективным подходом к сбросу пароля. - Никогда не запрашивать пароль пользователя

Как указано выше, пароли отдельных учетных записей пользователей не должны передаваться по какой-либо причине. Естественная корреляция с этим руководством — никогда не спрашивать у других их пароли. Опять же, делегирование разрешения — это одна из альтернатив запросу пароля у пользователя. Некоторые приложения включают функции, которые позволяют администратору выдавать себя за другого пользователя, не вводя пароль этого пользователя, но при этом привязывая действия к учетной записи пользователя администратора. Это тоже приемлемая альтернатива. В ситуациях ремонта компьютера одной из альтернатив является запрос на создание пользователем временной учетной записи в своей системе.

Ниже приведены несколько дополнительных руководств для лиц, ответственных за разработку и внедрение систем и приложений:

- Изменение паролей учетных записей по умолчанию

Учетные записи по умолчанию часто являются источником несанкционированного доступа злоумышленника. По возможности их следует полностью отключить. Если учетную запись невозможно отключить, пароли по умолчанию следует изменить сразу после установки и настройки системы или приложения.

- Внедрить строгий контроль паролей системного уровня и общих учетных записей служб

Общие учетные записи службы обычно обеспечивают повышенный уровень доступа к системе. Учетные записи системного уровня, такие как root и Administrator, обеспечивают полный контроль над системой. Это делает эти типы учетных записей очень уязвимыми для вредоносных действий. В результате должен быть реализован более длинный и сложный пароль. Системные учетные записи и учетные записи общих служб обычно имеют решающее значение для работы системы или приложения.

Из-за этого эти пароли часто известны более чем одному администратору. Пароли следует менять каждый раз, когда кто-либо, знающий пароль, меняет должностные обязанности или увольняется. Использование таких учетных записей, как root и Administrator, также должно быть максимально ограничено. Следует изучить альтернативы, такие как использование sudo вместо root и создание уникальных учетных записей для администрирования Windows вместо использования учетных записей по умолчанию.

Из-за этого эти пароли часто известны более чем одному администратору. Пароли следует менять каждый раз, когда кто-либо, знающий пароль, меняет должностные обязанности или увольняется. Использование таких учетных записей, как root и Administrator, также должно быть максимально ограничено. Следует изучить альтернативы, такие как использование sudo вместо root и создание уникальных учетных записей для администрирования Windows вместо использования учетных записей по умолчанию. - Не используйте один и тот же пароль для нескольких учетных записей администратора

Использование одного и того же пароля для нескольких учетных записей может упростить администрирование систем и приложений. Однако эта практика также может иметь цепной эффект, позволяющий злоумышленнику проникнуть в несколько систем в результате компрометации пароля одной учетной записи.

- Не разрешать передачу паролей в открытом виде

Пароли, передаваемые в виде открытого текста, могут быть легко перехвачены злоумышленником.

Такие протоколы, как FTP, HTTP, SMTP и Telnet, изначально передают данные (включая ваш пароль) в виде обычного текста. Безопасные альтернативы включают передачу паролей через зашифрованный туннель (например, IPSec, SSH или SSL), использование одностороннего хеширования или реализацию схемы аутентификации на основе билетов, такой как Kerberos. Свяжитесь с отделом информационной безопасности по адресу [email protected], если вы хотите оценить средства проверки подлинности вашего приложения.

Такие протоколы, как FTP, HTTP, SMTP и Telnet, изначально передают данные (включая ваш пароль) в виде обычного текста. Безопасные альтернативы включают передачу паролей через зашифрованный туннель (например, IPSec, SSH или SSL), использование одностороннего хеширования или реализацию схемы аутентификации на основе билетов, такой как Kerberos. Свяжитесь с отделом информационной безопасности по адресу [email protected], если вы хотите оценить средства проверки подлинности вашего приложения. - Не храните пароли в легко обратимой форме

Пароли не должны храниться или передаваться с использованием слабых алгоритмов шифрования или хеширования. Например, и алгоритм шифрования DES, и алгоритм хеширования MD-4 имеют известные недостатки в системе безопасности, которые могут позволить расшифровать защищенные данные. Алгоритмы шифрования, такие как 3DES или AES, и алгоритмы хэширования, такие как SHA-1 или SHA-256, являются более надежными альтернативами ранее упомянутым алгоритмам.

Свяжитесь с отделом информационной безопасности по адресу [email protected], если у вас есть вопросы, связанные с использованием определенного алгоритма шифрования и хеширования.

Свяжитесь с отделом информационной безопасности по адресу [email protected], если у вас есть вопросы, связанные с использованием определенного алгоритма шифрования и хеширования. - Реализовать автоматическое уведомление об изменении или сбросе пароля

При изменении или сбросе пароля владельцу этой учетной записи пользователя должно автоматически отправляться электронное письмо. Это предоставляет пользователю подтверждение того, что изменение или сброс были успешными, а также предупреждает пользователя, если его или ее пароль был изменен или сброшен по незнанию.

Ниже приведены дополнительные рекомендации для системных или служебных учетных записей, которые не предназначены для использования людьми:

- По возможности учетные записи служб должны создаваться случайным образом, иметь длину (>= 15 символов) и соответствовать тем же требованиям сложности для надежных паролей, которые указаны выше.

- Учетные записи службы в Microsoft Active Directory с именем участника-службы (SPN) должны создаваться случайным образом, должны быть длинными (>= 28 символов) и соответствовать тем же требованиям сложности для надежных паролей, которые указаны выше.

Большая длина снижает эффективность слабых шифровальных шифров. Если совместимость программного обеспечения требует установки более короткого пароля, обратитесь в отдел информационной безопасности ([email protected]), чтобы обсудить компенсационные меры.

Большая длина снижает эффективность слабых шифровальных шифров. Если совместимость программного обеспечения требует установки более короткого пароля, обратитесь в отдел информационной безопасности ([email protected]), чтобы обсудить компенсационные меры.

Дополнительная информация

Если у вас есть какие-либо вопросы или комментарии, связанные с данным Руководством, отправьте электронное письмо в отдел информационной безопасности университета по адресу [email protected].

Дополнительную информацию также можно найти на следующих ресурсах:

- Политика университета в области вычислительной техники

http://www.cmu.edu/policies/documents/Computing.htm

- Руководство по классификации данных

http://www.cmu.edu/iso/governance/guidelines/data-classification.html

- Руководство по защите данных

http://www.cmu.edu/iso/governance/guidelines/data-protection/index.html

- Управление паролем

http://www. cmu.edu/computing/services/security/identity-access/account/password.html

cmu.edu/computing/services/security/identity-access/account/password.html

История изменений

| Версия | Дата публикации | Автор | Описание |

| 1,0 | 01.12.2007 | Дуг Маркевич | Оригинальная публикация. Заменяет рекомендации по надежности паролей и рекомендации по совместному использованию паролей. |

| 1.1 | 14.05.2008 | Дуг Маркевич | Обновлена неработающая ссылка в дополнительной информации. |

| 1,2 | 12.09.2012 | Дуг Маркевич | Обновлены устаревшие ссылки на дополнительные ресурсы. |

| 1,3 | 24.03.2014 | Виам Юнес | Обновлена информация о процедуре компрометации пароля и пример проверки личности пользователя. |

| 1,4 | 14.09.2017 | Лаура Радерман | Обновлены ссылки на новый сайт Computing Services и отформатированы для новых шаблонов CMS |

| 1,5 | 18.02.2022 | Лаура Радерман | Добавлено руководство для учетных записей служб. |

| Статус | Дата публикации |

| Опубликовано: | 01.12.2007 |

| Последнее обновление: | 18.02.2022 |

| Последнее рассмотрение: | 18.02.2022 |

Сообщить о проблемах

Что такое аутентификация?

БезопасностьК

- Мэри Э. Шеклетт, Данные Transworld

- Линда Розенкранс

Аутентификация — это процесс определения того, является ли кто-то или что-то на самом деле тем, кем или чем оно себя называет. Технология аутентификации обеспечивает контроль доступа к системам, проверяя, совпадают ли учетные данные пользователя с учетными данными в базе данных авторизованных пользователей или на сервере аутентификации данных. При этом аутентификация обеспечивает безопасность систем, процессов и корпоративной информационной безопасности.

Технология аутентификации обеспечивает контроль доступа к системам, проверяя, совпадают ли учетные данные пользователя с учетными данными в базе данных авторизованных пользователей или на сервере аутентификации данных. При этом аутентификация обеспечивает безопасность систем, процессов и корпоративной информационной безопасности.

Существует несколько типов аутентификации. В целях идентификации пользователей пользователи обычно идентифицируются с помощью идентификатора пользователя, а проверка подлинности происходит, когда пользователь предоставляет учетные данные, такие как пароль, который соответствует его идентификатору пользователя. Практика запроса идентификатора пользователя и пароля известна как однофакторная проверка подлинности (SFA). В последние годы компании усилили аутентификацию, запрашивая дополнительные факторы аутентификации, такие как уникальный код, который предоставляется пользователю через мобильное устройство при попытке входа в систему, или биометрическую подпись, такую как сканирование лица или отпечаток большого пальца. Это известно как двухфакторная аутентификация (2FA).

Это известно как двухфакторная аутентификация (2FA).

Факторы аутентификации могут идти даже дальше, чем SFA, для которой требуется идентификатор пользователя и пароль, или 2FA, для которой требуется идентификатор пользователя, пароль и биометрическая подпись. Когда для аутентификации используются три или более фактора проверки личности — например, идентификатор пользователя и пароль, биометрическая подпись и, возможно, личный вопрос, на который пользователь должен ответить, — это называется многофакторной аутентификацией (MFA).

Почему аутентификация важна для кибербезопасности? Аутентификацияпозволяет организациям обеспечивать безопасность своих сетей, разрешая только аутентифицированным пользователям или процессам получать доступ к своим защищенным ресурсам. Это может включать компьютерные системы, сети, базы данных, веб-сайты и другие сетевые приложения или услуги.

Эта статья является частью

После аутентификации пользователь или процесс обычно подвергается процессу авторизации, чтобы определить, следует ли разрешить аутентифицированному объекту доступ к определенному защищенному ресурсу или системе. Пользователь может быть аутентифицирован, но ему не может быть предоставлен доступ к определенному ресурсу, если этому пользователю не было предоставлено разрешение на доступ к нему.

Пользователь может быть аутентифицирован, но ему не может быть предоставлен доступ к определенному ресурсу, если этому пользователю не было предоставлено разрешение на доступ к нему.

Термины аутентификация и авторизация часто используются взаимозаменяемо. Хотя они часто реализуются вместе, это две разные функции. Аутентификация — это процесс проверки личности зарегистрированного пользователя или процесса перед предоставлением доступа к защищенным сетям и системам. Авторизация — это более детальный процесс, который проверяет, что аутентифицированному пользователю или процессу предоставлено разрешение на получение доступа к конкретному запрошенному ресурсу. Процесс, посредством которого доступ к этим ресурсам ограничивается определенным числом пользователей, называется 9.0013 контроль доступа . Процесс аутентификации всегда предшествует процессу авторизации.

Как работает аутентификация? Во время аутентификации учетные данные, предоставленные пользователем, сравниваются с учетными данными в файле базы данных информации об авторизованных пользователях либо на локальном сервере операционной системы, либо через сервер аутентификации. Если введенные учетные данные совпадают с учетными данными в файле и аутентифицированный объект авторизован для использования ресурса, пользователю предоставляется доступ. Разрешения пользователя определяют, к каким ресурсам пользователь получает доступ, а также любые другие права доступа, связанные с пользователем, например, в течение каких часов пользователь может получить доступ к ресурсу и какую часть ресурса ему разрешено потреблять.

Если введенные учетные данные совпадают с учетными данными в файле и аутентифицированный объект авторизован для использования ресурса, пользователю предоставляется доступ. Разрешения пользователя определяют, к каким ресурсам пользователь получает доступ, а также любые другие права доступа, связанные с пользователем, например, в течение каких часов пользователь может получить доступ к ресурсу и какую часть ресурса ему разрешено потреблять.

Традиционно аутентификация выполнялась системами или ресурсами, к которым осуществлялся доступ. Например, сервер будет аутентифицировать пользователей, используя свою собственную систему паролей, идентификаторы входа или имена пользователей и пароли.

Однако протоколы веб-приложений — протокол передачи гипертекста и защищенный HTTP — не имеют состояния, а это означает, что строгая проверка подлинности потребует от конечных пользователей повторной проверки подлинности каждый раз, когда они получают доступ к ресурсу с использованием HTTPS. Чтобы упростить аутентификацию пользователя для веб-приложений, система аутентификации выдает подписанный токен аутентификации приложению конечного пользователя; этот токен добавляется к каждому запросу от клиента. Это означает, что пользователям не нужно входить в систему каждый раз, когда они используют веб-приложение.

Чтобы упростить аутентификацию пользователя для веб-приложений, система аутентификации выдает подписанный токен аутентификации приложению конечного пользователя; этот токен добавляется к каждому запросу от клиента. Это означает, что пользователям не нужно входить в систему каждый раз, когда они используют веб-приложение.

Аутентификация пользователей и процессов используется для обеспечения того, чтобы только авторизованные лица или процессы имели доступ к ИТ-ресурсам компании. В зависимости от вариантов использования, для которых используется аутентификация, аутентификация может состоять из SFA, 2FA или MFA.

Наиболее распространенной реализацией аутентификации является SFA, которая требует идентификатора пользователя и пароля для входа в систему и доступа. Однако, поскольку банки и многие компании в настоящее время используют онлайн-банкинг и электронную коммерцию для ведения бизнеса и хранения номеров социального страхования и кредитных и дебетовых карт клиентов, растет использование 2FA и даже MFA, что требует от пользователей и клиентов ввода не только идентификатор пользователя и пароль, а также дополнительную информацию для аутентификации.

С точки зрения ИТ организации используют аутентификацию для контроля за тем, кто имеет доступ к корпоративным сетям и ресурсам, а также для определения и контроля того, какие машины и серверы имеют доступ. Компании также используют аутентификацию, чтобы удаленные сотрудники могли безопасно получать доступ к своим приложениям и сетям.

Для предприятий и других крупных организаций аутентификация также может выполняться с использованием упрощенной системы единого входа, которая предоставляет доступ к нескольким системам с одним набором учетных данных для входа.

Что такое факторы аутентификации? Аутентификация пользователя с идентификатором пользователя и паролем обычно считается самым простым типом аутентификации и зависит от того, знает ли пользователь две части информации — идентификатор пользователя или имя пользователя и пароль. Поскольку этот тип аутентификации опирается только на один фактор аутентификации, это тип SFA.

Поскольку этот тип аутентификации опирается только на один фактор аутентификации, это тип SFA.

Строгая проверка подлинности — это термин, который обычно используется для описания типа проверки подлинности, который является более надежным и устойчивым к атакам. Строгая аутентификация обычно использует как минимум два разных типа факторов аутентификации и часто требует использования надежных паролей, содержащих не менее восьми символов, сочетающих строчные и заглавные буквы, специальные символы и цифры.

Фактор аутентификации представляет собой часть данных или атрибут, который можно использовать для аутентификации пользователя, запрашивающего доступ к системе. Старая поговорка о безопасности гласит, что факторами аутентификации могут быть то, что вы знаете , то, что у вас есть или то, что вы есть . В последние годы были предложены и введены в действие дополнительные факторы, при этом местоположение во многих случаях выступает в качестве четвертого фактора, а время — в качестве пятого фактора.

В настоящее время используемые факторы аутентификации включают следующее:

- Коэффициент знаний . Фактор знаний, или что-то, что вы знаете , могут быть любыми учетными данными аутентификации, которые состоят из информации, которой владеет пользователь, включая персональный идентификационный номер (PIN), имя пользователя, пароль или ответ на секретный вопрос.

- Коэффициент владения . Фактор владения или то, что у вас есть , может быть любым удостоверением, основанным на предметах, которыми пользователь может владеть и носить с собой, включая аппаратные устройства, такие как жетон безопасности или мобильный телефон, используемый для приема текстовых сообщений или запуска приложение для аутентификации, которое может генерировать одноразовый пароль (OTP) или PIN-код.

- Фактор принадлежности . Фактор принадлежности, или то, чем вы являетесь , обычно основан на некоторой форме биометрической идентификации, включая отпечатки пальцев, распознавание лиц, сканирование сетчатки или любую другую форму биометрических данных.

- Коэффициент местоположения. Где вы находитесь может быть менее конкретным, но фактор местоположения иногда используется в качестве дополнения к другим факторам. Местоположение может быть определено с достаточной точностью устройствами, оснащенными глобальной системой позиционирования, или с меньшей точностью путем проверки сетевых адресов и маршрутов. Фактор местоположения обычно не может использоваться сам по себе для аутентификации, но он может дополнять другие факторы, предоставляя средства исключения некоторых запросов. Например, это может помешать злоумышленнику, находящемуся в удаленной географической области, выдать себя за пользователя, который обычно входит в систему только из своего дома или офиса в родной стране организации.

- Коэффициент времени. Как и фактор местоположения, фактор времени или при аутентификации сам по себе недостаточен, но может быть дополнительным механизмом для отсеивания злоумышленников, пытающихся получить доступ к ресурсу в то время, когда этот ресурс недоступен.

доступны авторизованному пользователю. Он также может использоваться вместе с местоположением. Например, если пользователь в последний раз аутентифицировался в полдень в США, попытка аутентификации из Азии через час будет отклонена из-за комбинации времени и местоположения.

доступны авторизованному пользователю. Он также может использоваться вместе с местоположением. Например, если пользователь в последний раз аутентифицировался в полдень в США, попытка аутентификации из Азии через час будет отклонена из-за комбинации времени и местоположения.

Несмотря на то, что они используются в качестве дополнительных факторов аутентификации, местоположения пользователя и текущего времени самих по себе недостаточно, без хотя бы одного из первых трех факторов, для аутентификации пользователя.

Эти пять различных факторов аутентификации представляют собой часть данных или атрибут, которые можно использовать для аутентификации пользователя, запрашивающего доступ к системе. Аутентификация и авторизация Авторизация включает в себя процесс, посредством которого администратор предоставляет права пользователям, прошедшим проверку подлинности, а также процесс проверки разрешений учетной записи пользователя, чтобы убедиться, что пользователю предоставлен доступ к этим ресурсам. Привилегии и предпочтения, предоставляемые авторизованной учетной записи, зависят от разрешений пользователя, которые либо хранятся локально, либо на сервере аутентификации. Параметры, определенные для всех этих переменных среды, устанавливаются администратором.

Привилегии и предпочтения, предоставляемые авторизованной учетной записи, зависят от разрешений пользователя, которые либо хранятся локально, либо на сервере аутентификации. Параметры, определенные для всех этих переменных среды, устанавливаются администратором.

Традиционная аутентификация зависит от использования файла паролей, в котором идентификаторы пользователей хранятся вместе с хэшами паролей, связанных с каждым пользователем. При входе в систему введенный пользователем пароль хэшируется и сравнивается со значением в файле паролей. Если два хэша совпадают, пользователь аутентифицируется.

Этот подход к аутентификации имеет несколько недостатков, особенно для ресурсов, развернутых в разных системах. Во-первых, злоумышленники, которые могут получить доступ к файлу паролей для системы, могут использовать атаки грубой силы против хешированных паролей для извлечения паролей. Кроме того, этот метод потребует многократной аутентификации для современных приложений, которые обращаются к ресурсам в нескольких системах.

Недостатки аутентификации на основе пароля можно в некоторой степени устранить с помощью более продуманных имен пользователей и паролей на основе таких правил, как минимальная длина и сложность с использованием заглавных букв и символов. Однако аутентификация на основе пароля и аутентификация на основе знаний более уязвимы, чем системы, требующие нескольких независимых методов.

Другие методы проверки подлинности включают следующее:

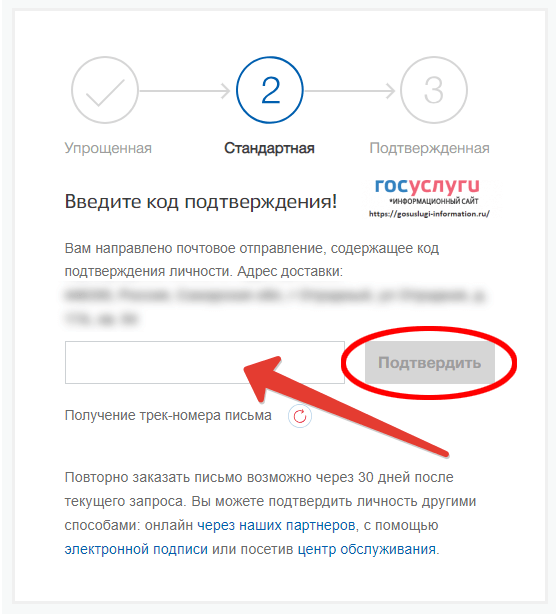

- 2FA. Этот тип проверки подлинности добавляет дополнительный уровень защиты процессу, требуя от пользователей предоставления второго фактора проверки подлинности в дополнение к паролю. Системы 2FA часто требуют от пользователя ввести код подтверждения, полученный в текстовом сообщении на предварительно зарегистрированном мобильном телефоне или мобильном устройстве, или код, сгенерированный приложением аутентификации.

- МИД. Этот тип аутентификации требует от пользователей аутентификации с использованием более чем одного фактора аутентификации, включая биометрический фактор, такой как отпечаток пальца или распознавание лица; фактор владения, например брелок безопасности; или токен, сгенерированный приложением-аутентификатором.

- одноразовый пароль. OTP — это автоматически сгенерированная числовая или буквенно-цифровая строка символов, которая аутентифицирует пользователя. Этот пароль действителен только для одного сеанса входа или транзакции и обычно используется для новых пользователей или для пользователей, которые потеряли свои пароли и получили одноразовый пароль для входа в систему и смены пароля.

- Трехфакторная аутентификация. Этот тип MFA использует три фактора проверки подлинности — обычно фактор знания, такой как пароль, в сочетании с фактором владения, таким как маркер безопасности, и фактор принадлежности, такой как биометрические данные.

- Биометрия. Хотя некоторые системы аутентификации зависят исключительно от биометрической идентификации, биометрические данные обычно используются в качестве второго или третьего фактора аутентификации. Наиболее распространенные типы биометрической аутентификации включают сканирование отпечатков пальцев, сканирование лица или сетчатки глаза и распознавание голоса.

На этом изображении показаны 16 биометрических факторов аутентификации, начиная от сканирования отпечатков пальцев и сканирования сетчатки глаза и заканчивая распознаванием голоса и рисунками вен.

На этом изображении показаны 16 биометрических факторов аутентификации, начиная от сканирования отпечатков пальцев и сканирования сетчатки глаза и заканчивая распознаванием голоса и рисунками вен. - Мобильная аутентификация. Мобильная аутентификация — это процесс проверки пользователей с помощью их устройств или проверки самих устройств. Это позволяет пользователям входить в безопасные места и ресурсы из любого места. Процесс мобильной аутентификации включает многофакторную аутентификацию, которая может включать одноразовые пароли, биометрическую аутентификацию или код быстрого ответа 9.0026

- Непрерывная аутентификация. При непрерывной проверке подлинности вместо того, чтобы пользователь входил в систему или выходил из нее, приложение компании постоянно вычисляет показатель проверки подлинности, который измеряет, насколько он уверен в том, что владельцем учетной записи является лицо, использующее устройство.

- Аутентификация интерфейса прикладного программирования (API). Стандартными методами управления аутентификацией API являются базовая аутентификация HTTP, ключи API и открытая авторизация (OAuth).

При базовой аутентификации HTTP сервер запрашивает информацию аутентификации, такую как имя пользователя и пароль, от клиента. Затем клиент передает информацию аутентификации на сервер в заголовке авторизации.

В методе проверки подлинности с помощью ключа API первому пользователю присваивается уникальное сгенерированное значение, указывающее, что пользователь известен. Затем каждый раз, когда пользователь снова пытается войти в систему, его уникальный ключ используется для проверки того, что это тот же пользователь, который входил в систему ранее.

OAuth — это открытый стандарт для аутентификации и авторизации на основе токенов в Интернете. Он позволяет использовать данные учетной записи пользователя сторонними службами, такими как Facebook, без раскрытия пароля пользователя.

OAuth выступает в качестве посредника от имени пользователя, предоставляя службе токен доступа, который разрешает совместное использование определенной информации об учетной записи.

OAuth выступает в качестве посредника от имени пользователя, предоставляя службе токен доступа, который разрешает совместное использование определенной информации об учетной записи.

Машины также должны авторизовать свои автоматизированные действия в сети. Онлайн-службы резервного копирования, системы исправления и обновления, а также системы удаленного мониторинга, такие как те, которые используются в телемедицине и технологиях интеллектуальных сетей, — все они должны проходить безопасную аутентификацию, чтобы убедиться, что это авторизованная система, участвующая во взаимодействии, а не хакер.

Аутентификация компьютера может выполняться с учетными данными компьютера, аналогичными идентификатору пользователя и паролю, но предоставленными рассматриваемым устройством. Машинная аутентификация может также использовать цифровые сертификаты, выданные и проверенные центром сертификации как часть инфраструктуры открытого ключа для подтверждения личности при обмене информацией через Интернет.

С ростом числа подключенных к Интернету устройств надежная машинная аутентификация имеет решающее значение для обеспечения безопасной связи для домашней автоматизации и других приложений Интернета вещей, где практически любой объект может быть адресован и может обмениваться данными по сети. Важно понимать, что каждая точка доступа является потенциальной точкой вторжения. Каждому сетевому устройству требуется строгая машинная аутентификация, и, несмотря на их обычно ограниченную активность, эти устройства должны быть настроены на доступ с ограниченными разрешениями, чтобы ограничить то, что можно сделать, даже если они взломаны.

Узнайте разницу между ключами API и токенами в этой статье.

Последнее обновление: сентябрь 2021 г.

Продолжить чтение Об аутентификации- Каковы наиболее распространенные методы цифровой аутентификации?

- Управление идентификацией и проверка подлинности: знайте разницу

- Приобретение средств многофакторной аутентификации: что следует учитывать

- Изучение преимуществ и технологий многофакторной аутентификации

- Модернизация авторизации среды выполнения

Используйте эти 6 типов аутентификации пользователей для защиты сетей

Автор: Кайл Джонсон

двухфакторная аутентификация (2FA)

Автор: Линда Розенкранс

Плюсы и минусы биометрической аутентификации

Автор: Джессика Групман

Каковы наиболее распространенные методы цифровой аутентификации?

Автор: Эндрю Фрелих

Сеть

- Изучите варианты поставщиков частных беспроводных сетей

Частные беспроводные сети сложно развернуть.

Сетевые поставщики, такие как Celona, Cradlepoint и Extenet, предлагают …

Сетевые поставщики, такие как Celona, Cradlepoint и Extenet, предлагают … - Как составить RFP SD-WAN для оценки поставщиков

Есть ключевые вопросы, которые относятся к вашему запросу предложения SD-WAN. Используйте их, чтобы лучше оценить возможности поставщиков и …

- Как сетевые периметры защищают корпоративные сети

Сетевые периметры служат важным элементом сетевой безопасности для блокировки нежелательного трафика. Узнайте, чем они отличаются от границы сети…

ИТ-директор

- Политики США требуют от генерального директора TikTok доступа к данным Китая

Законодатели США допросили генерального директора TikTok Шоу Чу о доступе Китая к данным США и о том, как TikTok планирует смягчить опасения по поводу …

- Опрос производителей Rockwell Automation выявил технический паралич

Ежегодный опрос производителей, проведенный Rockwell Automation, показал, что треть не может выбрать технологию и почти половина борется за достижение .

..

.. - Техническая конкуренция с Китаем остается в центре внимания США.

Конкуренция США с Китаем в области технологий вышла за рамки законодательства, поскольку администрация Байдена обдумывает правила ограничения …

Рабочий стол предприятия

- Сколько стоит лицензия Windows 11 для бизнеса?

Существует множество подходов к лицензированию Windows 11 вместе с другим программным обеспечением и службами Microsoft для бизнеса, которые могут быть …

- Что включают в себя различные лицензии для Windows 11?

Прежде чем организации перейдут на Windows 11, они должны определить наилучшие варианты лицензирования. Узнайте о вариантах …

- Четыре ведущих поставщика программного обеспечения для унифицированного управления конечными точками в 2023 г.

Программное обеспечение

UEM имеет жизненно важное значение для помощи ИТ-специалистам в управлении всеми типами конечных точек, которые использует организация.

Узнайте о некоторых ведущих поставщиках и о том, как …

Узнайте о некоторых ведущих поставщиках и о том, как …

Облачные вычисления

- Подходит ли вам облачная стратегия?

Стратегия, ориентированная на облачные технологии, имеет свои преимущества и недостатки. Узнайте, как избежать рисков и построить стратегию, которая …

- Как использовать сценарии запуска в Google Cloud

Google Cloud позволяет использовать сценарии запуска при загрузке виртуальных машин для повышения безопасности и надежности. Выполните следующие действия, чтобы создать свой…

- Когда использовать AWS Compute Optimizer и Cost Explorer

AWS Compute Optimizer и Cost Explorer отслеживают, анализируют и оптимизируют ваши затраты на облако. Сравните два инструмента, чтобы выбрать, какой из них …

ComputerWeekly.com

- 5G Americas: среднечастотный спектр необходим для пропускной способности и покрытия 5G

Исследование

показывает, как улучшение доступа к выделенному лицензированному спектру среднего диапазона для операторов мобильной связи США является ключом к тому, чтобы .

В ситуациях, когда кому-то требуется доступ к защищенным ресурсам другого человека, следует изучить варианты делегирования разрешений. Например, календарь Microsoft Exchange позволит пользователю делегировать контроль над своим календарем другому пользователю, не сообщая никаких паролей. Такой тип решения приветствуется. Пароли не должны разглашаться даже с целью ремонта компьютера. Альтернативой этому является создание новой учетной записи с соответствующим уровнем доступа для мастера по ремонту.

В ситуациях, когда кому-то требуется доступ к защищенным ресурсам другого человека, следует изучить варианты делегирования разрешений. Например, календарь Microsoft Exchange позволит пользователю делегировать контроль над своим календарем другому пользователю, не сообщая никаких паролей. Такой тип решения приветствуется. Пароли не должны разглашаться даже с целью ремонта компьютера. Альтернативой этому является создание новой учетной записи с соответствующим уровнем доступа для мастера по ремонту. Парольной фразой может быть текст песни или любимая цитата. Парольные фразы обычно имеют дополнительные преимущества, например, они длиннее и их легче запомнить. Например, парольная фраза «Мой пароль $superstr0ng!» имеет длину 28 символов и включает в себя буквенные, цифровые и специальные символы. Это также относительно легко запомнить. Важно отметить размещение числовых и символьных символов в этом примере, поскольку они предотвращают поиск нескольких слов в стандартном словаре. Использование пробелов также затрудняет подбор пароля.

Парольной фразой может быть текст песни или любимая цитата. Парольные фразы обычно имеют дополнительные преимущества, например, они длиннее и их легче запомнить. Например, парольная фраза «Мой пароль $superstr0ng!» имеет длину 28 символов и включает в себя буквенные, цифровые и специальные символы. Это также относительно легко запомнить. Важно отметить размещение числовых и символьных символов в этом примере, поскольку они предотвращают поиск нескольких слов в стандартном словаре. Использование пробелов также затрудняет подбор пароля. ISO проверил некоторые менеджеры паролей, которые соответствуют этим требованиям.

ISO проверил некоторые менеджеры паролей, которые соответствуют этим требованиям. Эти пароли должны отличаться от паролей, которые вы используете для обмена мгновенными сообщениями, веб-почты и других учетных записей в Интернете.

Эти пароли должны отличаться от паролей, которые вы используете для обмена мгновенными сообщениями, веб-почты и других учетных записей в Интернете.

Это также может быть признаком того, что учетная запись не нужна.

Это также может быть признаком того, что учетная запись не нужна. Однако это может быть обременительным процессом. Другой вариант — позвонить менеджеру человека и подтвердить запрос. По понятным причинам это не сработает для студенческих запросов. Если доступно, решение для самостоятельного сброса пароля, которое предлагает пользователю ряд настраиваемых вопросов, является эффективным подходом к сбросу пароля.

Однако это может быть обременительным процессом. Другой вариант — позвонить менеджеру человека и подтвердить запрос. По понятным причинам это не сработает для студенческих запросов. Если доступно, решение для самостоятельного сброса пароля, которое предлагает пользователю ряд настраиваемых вопросов, является эффективным подходом к сбросу пароля.

Из-за этого эти пароли часто известны более чем одному администратору. Пароли следует менять каждый раз, когда кто-либо, знающий пароль, меняет должностные обязанности или увольняется. Использование таких учетных записей, как root и Administrator, также должно быть максимально ограничено. Следует изучить альтернативы, такие как использование sudo вместо root и создание уникальных учетных записей для администрирования Windows вместо использования учетных записей по умолчанию.

Из-за этого эти пароли часто известны более чем одному администратору. Пароли следует менять каждый раз, когда кто-либо, знающий пароль, меняет должностные обязанности или увольняется. Использование таких учетных записей, как root и Administrator, также должно быть максимально ограничено. Следует изучить альтернативы, такие как использование sudo вместо root и создание уникальных учетных записей для администрирования Windows вместо использования учетных записей по умолчанию. Такие протоколы, как FTP, HTTP, SMTP и Telnet, изначально передают данные (включая ваш пароль) в виде обычного текста. Безопасные альтернативы включают передачу паролей через зашифрованный туннель (например, IPSec, SSH или SSL), использование одностороннего хеширования или реализацию схемы аутентификации на основе билетов, такой как Kerberos. Свяжитесь с отделом информационной безопасности по адресу

Такие протоколы, как FTP, HTTP, SMTP и Telnet, изначально передают данные (включая ваш пароль) в виде обычного текста. Безопасные альтернативы включают передачу паролей через зашифрованный туннель (например, IPSec, SSH или SSL), использование одностороннего хеширования или реализацию схемы аутентификации на основе билетов, такой как Kerberos. Свяжитесь с отделом информационной безопасности по адресу  Свяжитесь с отделом информационной безопасности по адресу

Свяжитесь с отделом информационной безопасности по адресу  Большая длина снижает эффективность слабых шифровальных шифров. Если совместимость программного обеспечения требует установки более короткого пароля, обратитесь в отдел информационной безопасности (

Большая длина снижает эффективность слабых шифровальных шифров. Если совместимость программного обеспечения требует установки более короткого пароля, обратитесь в отдел информационной безопасности ( cmu.edu/computing/services/security/identity-access/account/password.html

cmu.edu/computing/services/security/identity-access/account/password.html

доступны авторизованному пользователю. Он также может использоваться вместе с местоположением. Например, если пользователь в последний раз аутентифицировался в полдень в США, попытка аутентификации из Азии через час будет отклонена из-за комбинации времени и местоположения.

доступны авторизованному пользователю. Он также может использоваться вместе с местоположением. Например, если пользователь в последний раз аутентифицировался в полдень в США, попытка аутентификации из Азии через час будет отклонена из-за комбинации времени и местоположения.

На этом изображении показаны 16 биометрических факторов аутентификации, начиная от сканирования отпечатков пальцев и сканирования сетчатки глаза и заканчивая распознаванием голоса и рисунками вен.

На этом изображении показаны 16 биометрических факторов аутентификации, начиная от сканирования отпечатков пальцев и сканирования сетчатки глаза и заканчивая распознаванием голоса и рисунками вен.

OAuth выступает в качестве посредника от имени пользователя, предоставляя службе токен доступа, который разрешает совместное использование определенной информации об учетной записи.

OAuth выступает в качестве посредника от имени пользователя, предоставляя службе токен доступа, который разрешает совместное использование определенной информации об учетной записи. Сетевые поставщики, такие как Celona, Cradlepoint и Extenet, предлагают …

Сетевые поставщики, такие как Celona, Cradlepoint и Extenet, предлагают … ..

.. Узнайте о некоторых ведущих поставщиках и о том, как …

Узнайте о некоторых ведущих поставщиках и о том, как …

Leave A Comment