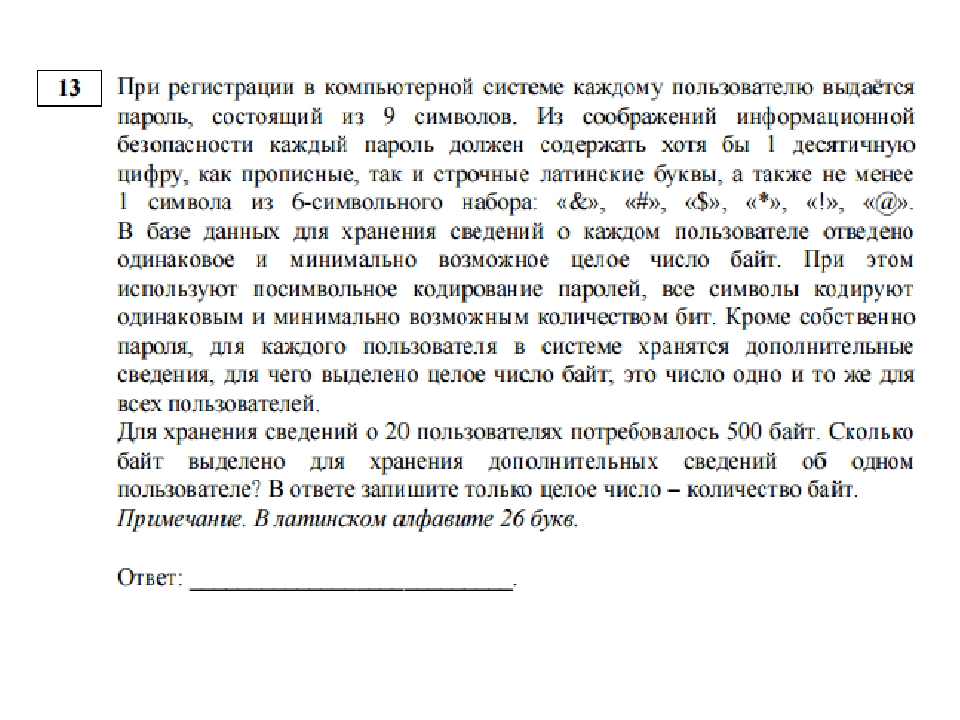

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 15, 11, 6, 9 символов

Многие учащиеся в процессе написания контрольных или экзаменационных работ по информатике довольно часто сталкиваются с типовыми задачами на выполнение математических расчётов. Многие из них начинаются из стандартного текста «При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 15, 11, 6, 9 символов». С предложением рассчитать объём памяти, количество используемых для пароля байт, количество пользователей и другие изначально скрытые производные. Давайте рассмотрим ряд подобных таких задач с типичными вариантами их решения.

Особенности решения задачи, когда при регистрации в компьютерной системе выдаётся пароль из 15, 11, 6, 9 символов

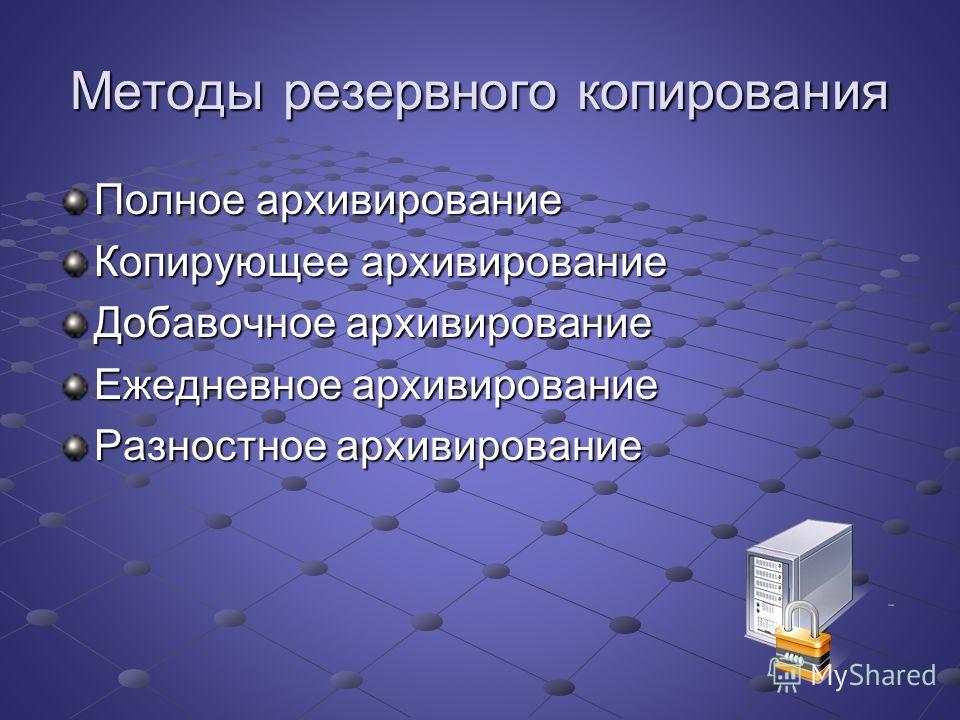

Обычно в ходе выполнения таких задач необходимо:

| Цель: | Особенности: |

|---|---|

| Высчитать количество символов в алфавите (обычно включает строчные и прописные буквы, плюс цифры) | К примеру, если в условиях задачи упоминается 26 строчных и прописных символах латинского алфавита, плюс десятичные цифры, то общее число символов будет равно 26 строчных плюс 26 прописных плюс 10 десятичных цифр (от 0 до 9). |

| Высчитать количество битов для кодировки одного символа | Если брать нашу цифру 62, то самое ближайшее число для кодировки – это 6 бит, так как 2 в 6 степени – это 64. |

| Помнить при расчётах об особенностях исчисления | Что в одном байте 8 бит, а один килобайт – это 1024 байта. |

Разберём наиболее шаблонные задачи такого плана.

Читайте также: Мультиурок: Вход на сайт — Моя страница.

Задача №1 с подробным решением и ответом

Ответ:

В задаче сказано, что система использует посимвольное кодирование паролей, а сам пароль кодируется в битах. Нам известно, что используется 26 символов латинского алфавита, прописные и строчные буквы плюс десятичные цифры. Итого прописных 26 и строчных 26, плюс 10 десятичных цифр.

Итого 26 плюс 26 плюс 10 = 62 символа участвуют в кодировании.

Каждый из таких символов кодируется в двоичной системе счисления, и хранится в битах. n, в котором n – количество бит на один символ в пароле.

n, в котором n – количество бит на один символ в пароле.

Далее нам нужно узнать, в какую степень нужно возвести число 2, чтобы получить минимум число 62 (

Следовательно, n = 6 бит

В задаче указано, что пароль состоит из 9 символов, то есть каждый пароль имеет 9 символов. На один символ мы выделили 6 бит для хранения, то есть:

9 * 6 = 54 бит на пароль

При этом все сведения у нас хранятся в байтах. Поскольку мы пароль высчитали в битах, переводим его количество в байты.

Делим 54 на 8 (количество бит в 1 байте равно 8). Поскольку 54 на 8 не делится, то получается, что мы с вами берём число ближайшее число, которым будет число 7.

54 / 8 = 7

То есть получается 7 байт на пароль.

Теперь к числу 18 (количество байт на дополнительные сведения по условиям задачи) добавляем 7 (количество байт на пароль) и получаем число 25. Это и будет количество байт, необходимых для хранения данных об одном пользователе.

Это и будет количество байт, необходимых для хранения данных об одном пользователе.

В задаче говорится о выделенном 1 кб памяти на сведения обо всех пользователях.

Делим 1024 (наш 1 кб) на 25 = 40,96. Поскольку в задаче сказано о целом числе, то мы округляем наш результат, и получаем целое число 40. Это и будет нужным нам искомым числом.

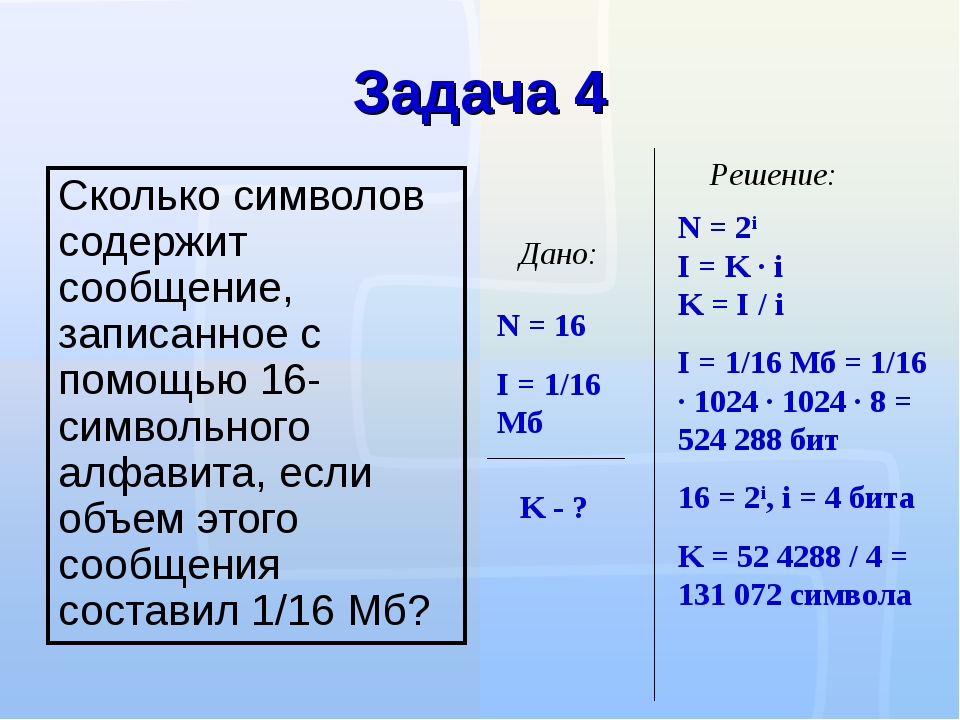

Задача №2, в которой каждому пользователю дается пароль

Ответ:

Мы видим, алфавит по задаче составляет 12 символов. Определяем, сколько бит нужно на 1 символ из алфавита, имеющего 12 символов. В нашем случае выделение 4 будет битов достаточно, чтобы закодировать символ в алфавите из 16 символов.

Один пароль имеет 15 символов, а один символ, как мы выяснили, имеет 4 бита.

15 * 4 = 60 бит – именно такое количество бит будут занимать 15 символов одно пароля.

По условиям задачи 1 пароль кодируется минимальным целым количеством байт. В нашем случае это 8 байт, так как 8 * 8 = 64. Выходит, что для одного пароля нужно 8 байт.

Теперь высчитываем, сколько байт нужно для 1 пароля.

20 (пользователей) * 8 (число байт для одного пароля) = 160 байт

Под пароли выделено 400 байт. Под все пароли, как мы высчитали, нужно 160 байт. Значит на дополнительную информацию нужно 400 – 160 = 240 байт

Теперь делим 240 на 20 (всего паролей) и получаем конечную искомую цифру 12.

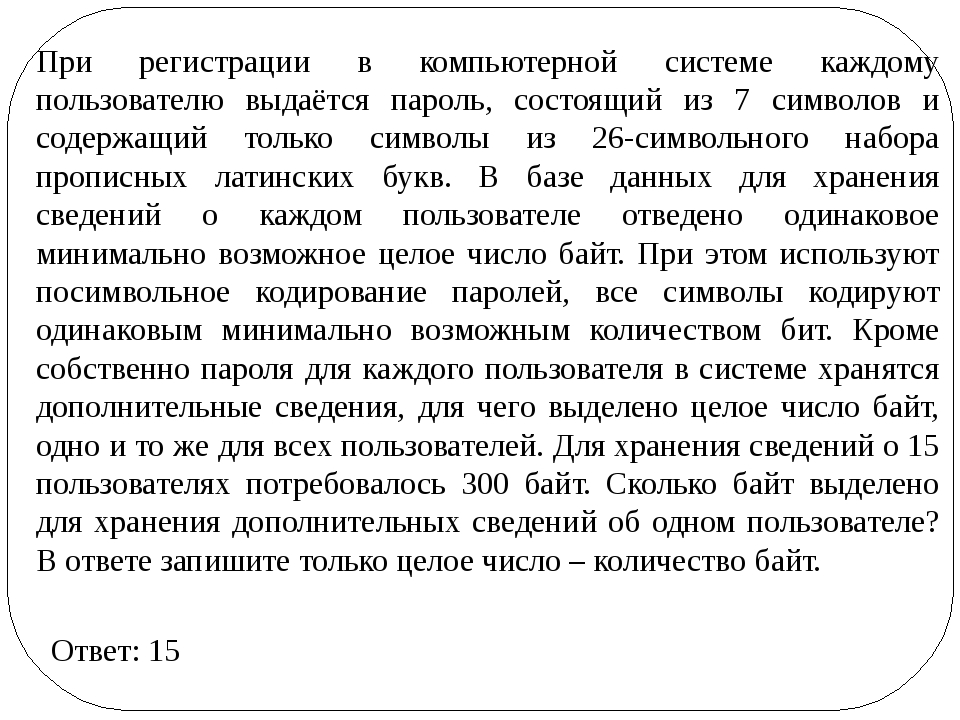

Задача №3 о пароле в компьютерной системе

Ответ:

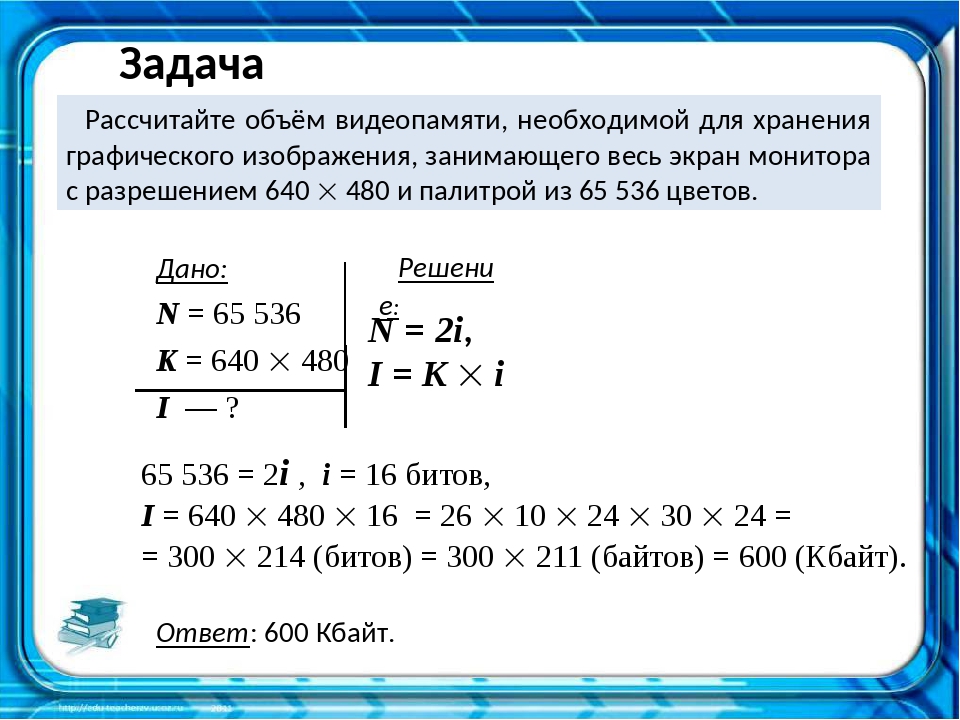

Сначала определимся с паролем. Используя упоминавшуюся ранее формулу Q = MN получаем:

33 = 2N

Ближайшим нужным нам значением будет 6, потому N = 6 бит на один символ.

По условиям задачи пароль состоит из 7 символов. Множим 7 на 6, и получаем 42 бита на пароль;

Поскольку данные о наших пользователях хранятся в байтах, то возьмем ближайшее число к 42 и кратное 8:

48 / 8 = 6

Таким образом, 42 бит — это 6 байт.

Теперь определяем, сколько байт необходимо для хранения информации об одном пользователе. То есть, 900 байт (по условиям задачи) делим на 60 пользователей и получаем 15 байт, приходящихся на каждого пользователя.

То есть, 900 байт (по условиям задачи) делим на 60 пользователей и получаем 15 байт, приходящихся на каждого пользователя.

Вычисляем объем памяти, нужный для хранения дополнительных сведений:

15 байт (хранение всей информации) минус 6 байт (хранение пароля) = 9 байт

Это может быть полезным: Uchi.ru вход на сайт: Регистрация — Я родитель.

Заключение

Выше мы разобрали несколько типичных примеров решения задач «При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 15, 11, 6, 9 символов». Используйте указанные в них алгоритмы для решения других задач похожего плана, что позволит успешно сдать контрольные и экзаменационные работы по школьному (университетскому) курсу информатики.

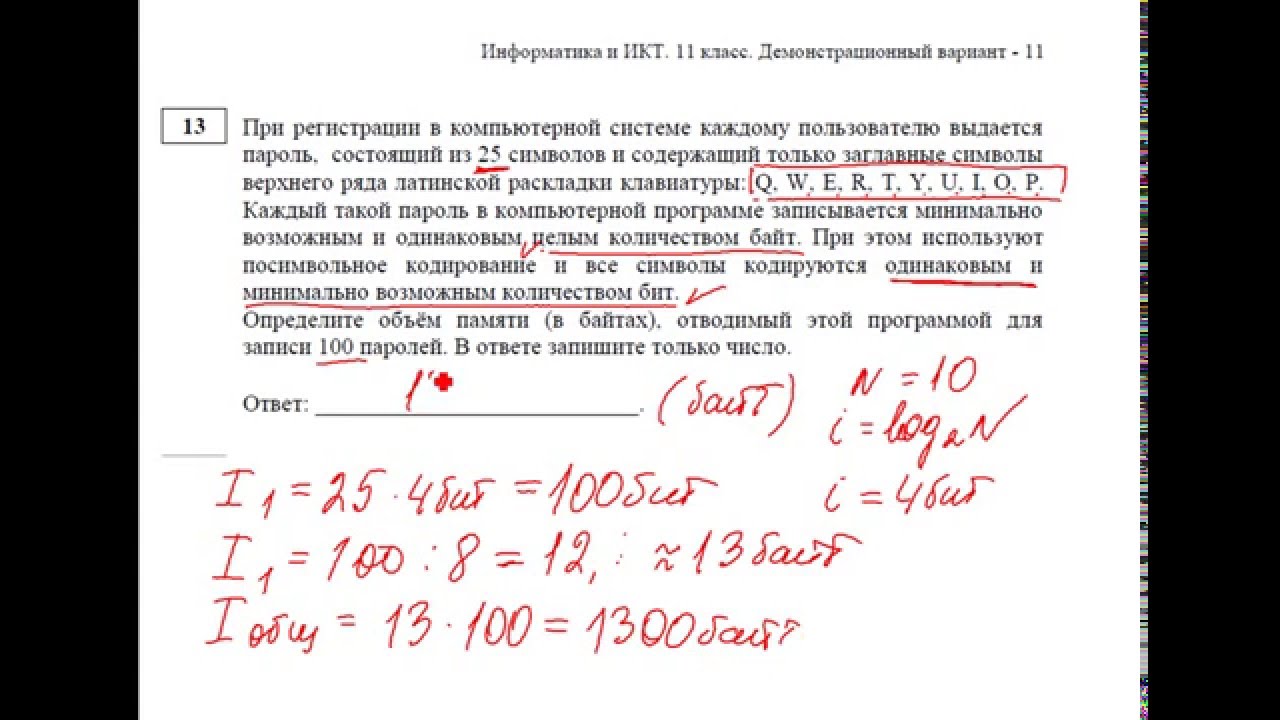

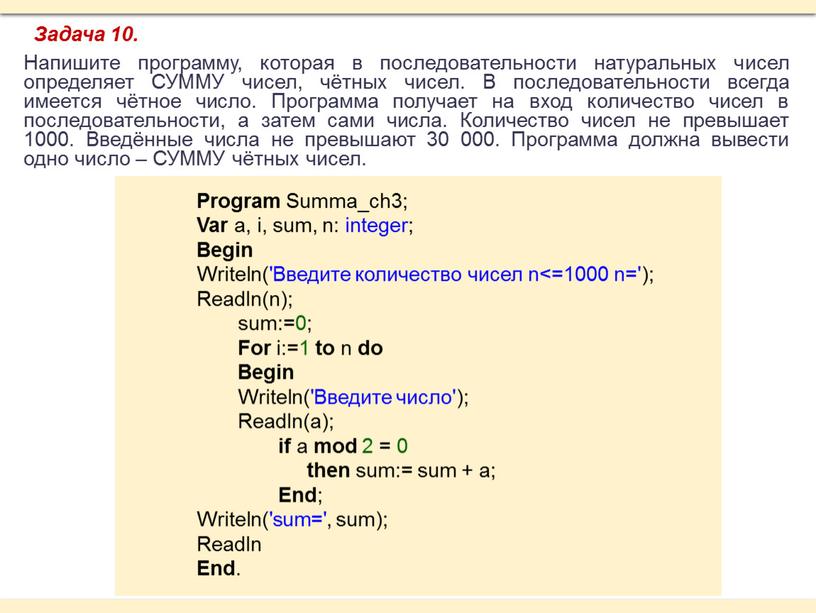

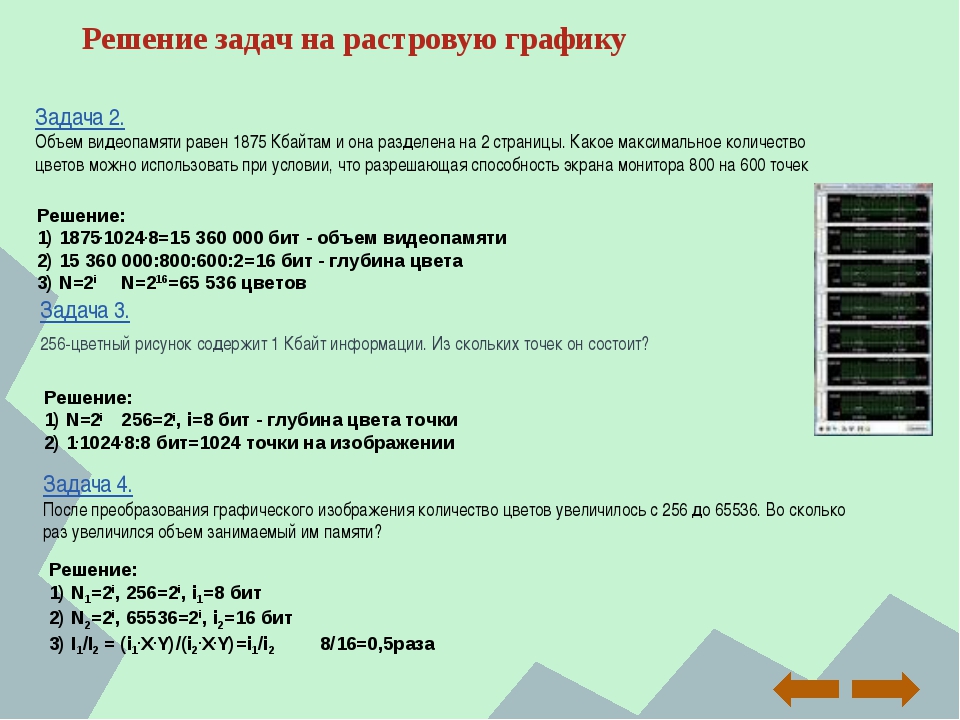

Контрольные тренировочные задания (решения) | Часть 1 Задание 13

Часть 1

Задание 13

Решение примера 1

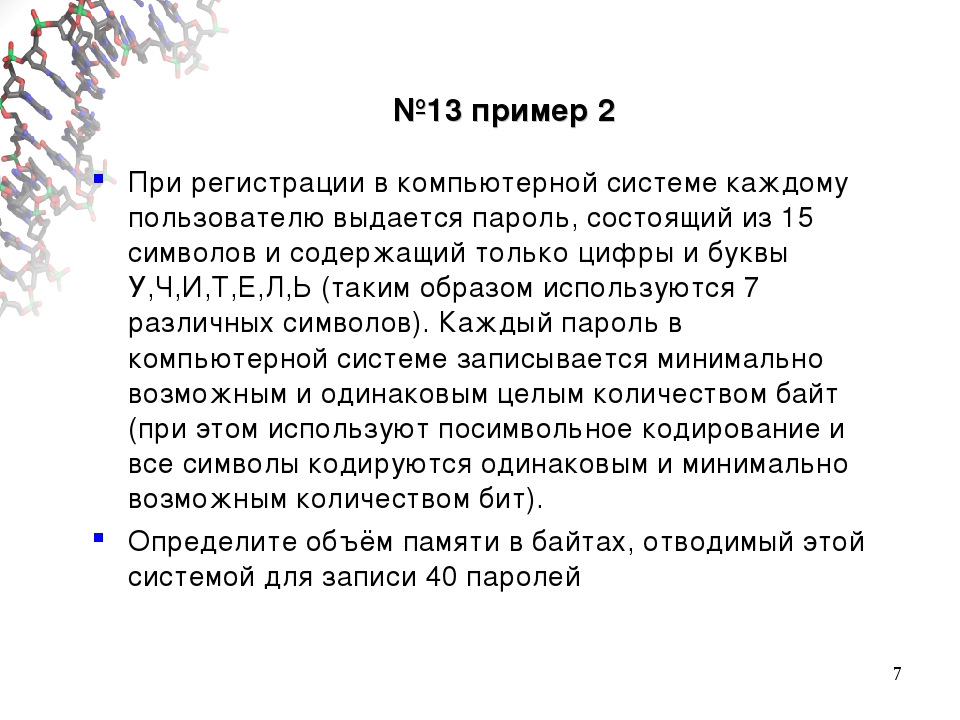

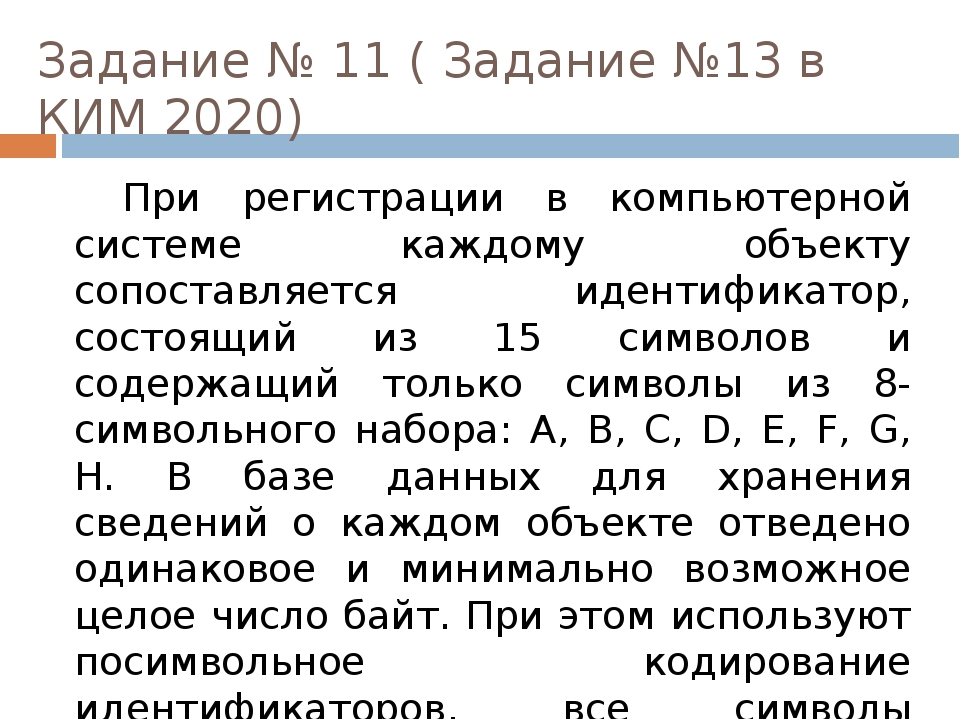

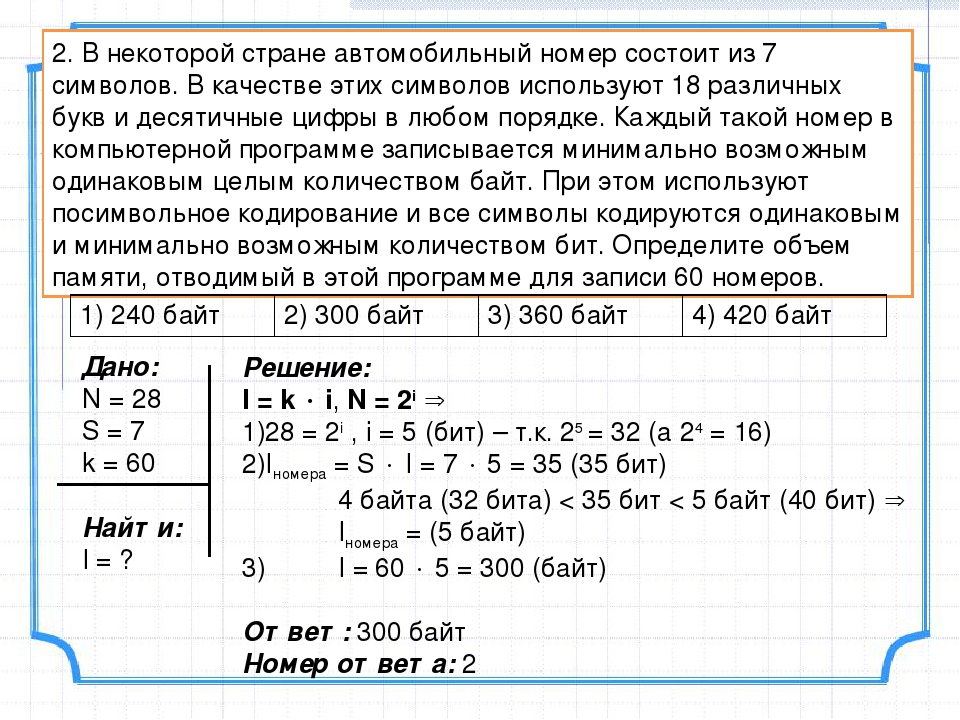

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 15 символов и содержащий только символы из 12-символьного набора: А, В, C, D, Е, F, G, H, K, L, M, N. В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Кроме собственно пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего выделено целое число байт; это число одно и то же для всех пользователей. Для хранения сведений о 20 пользователях потребовалось 400 байт. Сколько байт выделено для хранения дополнительных сведений об одном пользователе? В ответе запишите только целое число – количество байт.

Ответ: ___________________________.

Решение.

Определяем сколько бит необходимо для одного символа по формуле N=2

N — количество символов в наборе,

i — количество бит на один символ.

12=24

i=4

Наш пароль состоит из 15 символов, следовательно информационный объем одного пароля равен:

15×4 = 60 бит

Пароли кодируются минимально возможным целым количеством байт, то есть:

60:8 = 8 байт (берем ближайшее целое число в большую сторону).

Но кроме собственно пароля, для каждого пользователя в системе хранятся дополнительные сведения. Нам нужно узнать объем этих самых сведений.

Для хранения сведений о 20 пользователях потребовалось 400 байт, то есть на одного пользователя выделено 400:20 = 20 байт.

Из этих 20-ти байт — 8 пароль, а остальное — дополнительные сведения. То есть объем дополнительных сведений об одном пользователе равен:

То есть объем дополнительных сведений об одном пользователе равен:

20-8 = 12 байт

Ответ: 12

Возврат на страницу Решение примеров части 1 задание 13

Информатика 13 задание

Единый государственный экзамен по информатике состоит из 27 заданий. В задании 13 проверяются навыки вычисления количества информации. Школьник должен уметь вычислять количество вариантов по исходным данным, а также определять объем памяти, необходимый для хранения данных. Здесь вы можете узнать, как решать задание 13 ЕГЭ по информатике, а также изучить примеры и способы решения на основе подробно разобранных заданий.

Все задания ЕГЭ все задания (107) ЕГЭ задание 1 (19) ЕГЭ задание 3 (2) ЕГЭ задание 4 (11) ЕГЭ задание 5 (10) ЕГЭ задание 6 (7) ЕГЭ задание 7 (3) ЕГЭ задание 9 (5) ЕГЭ задание 10 (7) ЕГЭ задание 11 (1) ЕГЭ задание 12 (3) ЕГЭ задание 13 (7) ЕГЭ задание 16 (19) ЕГЭ задание 17 (4) ЕГЭ без номера (9)

Метеорологическая станция ведет наблюдение за влажностью воздуха

Метеорологическая станция ведет наблюдение за влажностью воздуха. Результатом одного измерения является целое число от 0 до 100 процентов, которое записывается при помощи минимально возможного количества бит. Станция сделала N измерений. Определите информационный объем результатов наблюдений.

Результатом одного измерения является целое число от 0 до 100 процентов, которое записывается при помощи минимально возможного количества бит. Станция сделала N измерений. Определите информационный объем результатов наблюдений.

При регистрации в компьютерной системе каждому пользователю выдаётся пароль

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 15 символов и содержащий цифры и заглавные буквы. Таким образом, используется K различных символов. Каждый такой пароль в компьютерной системе записывается минимально возможным и одинаковым целым количеством байт (при этом используют посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством бит). Определите объём памяти, отводимый этой системой для записи N паролей.

Задание входит в ЕГЭ по информатике для 11 класса под номером 13.

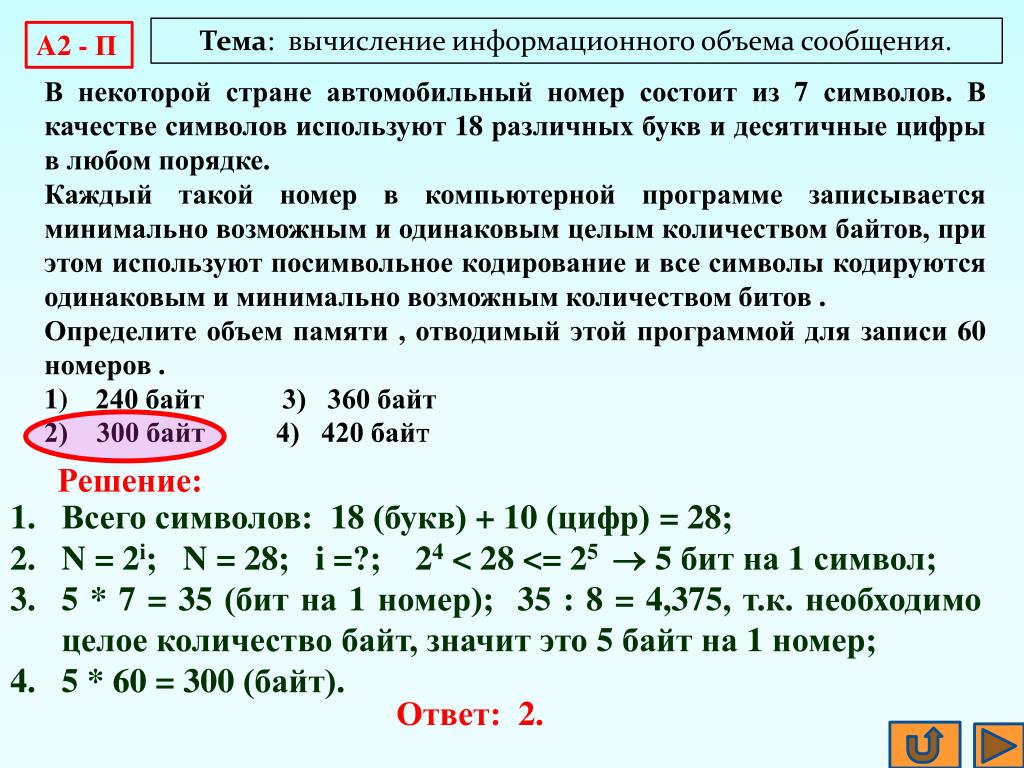

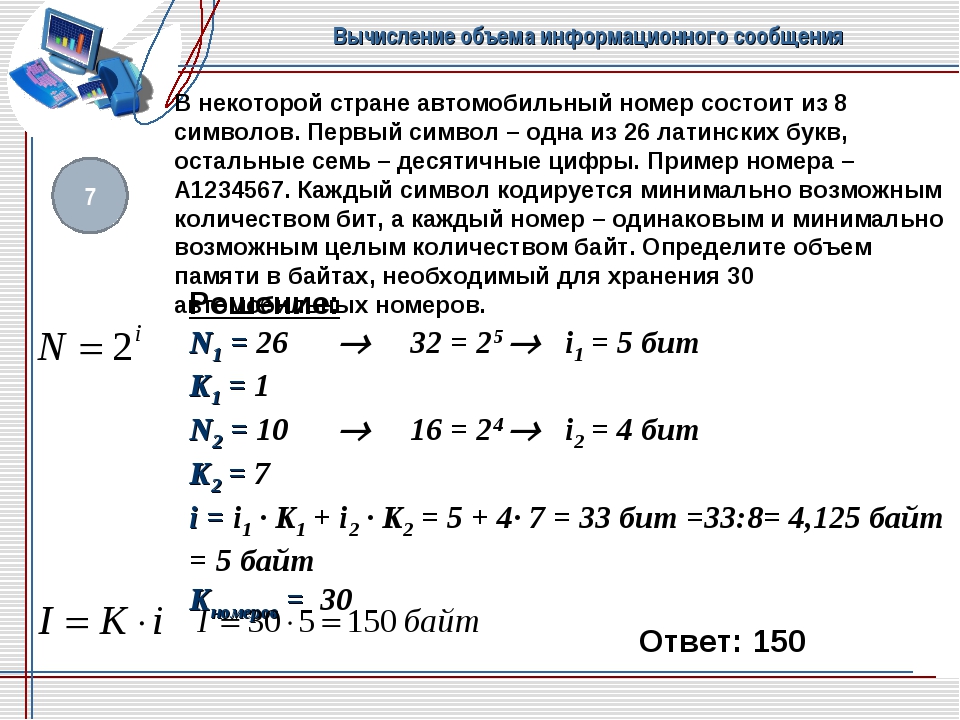

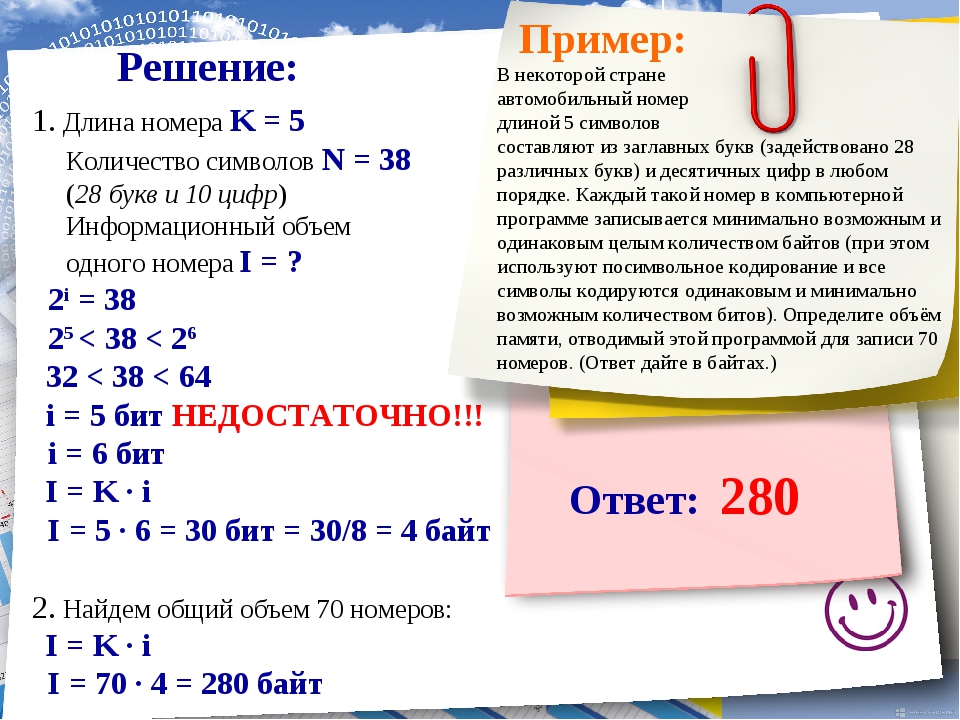

В некоторой стране автомобильный номер составляют из заглавных букв

В некоторой стране автомобильный номер длиной K символов составляют из заглавных букв (используется M различных букв) и любых десятичных цифр. Буквы с цифрами могут следовать в любом порядке. Каждый такой номер в компьютерной программе записывается минимально возможным и одинаковым целым количеством байт (при этом используют посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством бит). Определите объём памяти, отводимый этой программой для записи N номеров.

Буквы с цифрами могут следовать в любом порядке. Каждый такой номер в компьютерной программе записывается минимально возможным и одинаковым целым количеством байт (при этом используют посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством бит). Определите объём памяти, отводимый этой программой для записи N номеров.

Задание входит в ЕГЭ по информатике для 11 класса под номером 13.

Автоматическое устройство осуществило перекодировку информационного сообщения

Автоматическое устройство осуществило перекодировку информационного сообщения на русском языке, первоначально записанного в 16-битном коде Unicode, в 8-битную кодировку КОИ-8. При этом информационное сообщение уменьшилось на K бит. Какова длина сообщения в символах?

Задание входит в ЕГЭ по информатике для 11 класса под номером 13.

Для передачи секретного сообщения используется код

Для передачи секретного сообщения используется код, состоящий избукв и цифр (всего используется N различных символов). При этом все символы кодируются одним и тем же (минимально возможным) количеством бит. Определите информационный объем сообщения длиной в K символов.

При этом все символы кодируются одним и тем же (минимально возможным) количеством бит. Определите информационный объем сообщения длиной в K символов.

Задание входит в ЕГЭ по информатике для 11 класса под номером 13.

В марафоне участвуют бегуны, специальное устройство регистрирует прохождение

В марафоне участвуют N бегунов. Специальное устройство регистрирует прохождение каждым из спортсменов промежуточного финиша, записывая его номер с использованием минимально возможного количества бит, одинакового для каждого спортсмена. Какой объём памяти будет использован устройством, когда промежуточный финиш прошли K бегунов?

Задание входит в ЕГЭ по информатике для 11 класса под номером 13.

В велокроссе участвуют спортсмены, специальное устройство регистрирует прохождение

В велокроссе участвуют N спортсменов. Специальное устройство регистрирует прохождение каждым из участников промежуточного финиша, записывая его номер с использованием минимально возможного количества бит, одинакового для каждого спортсмена. Каков информационный объем сообщения, записанного устройством, после того как промежуточный финиш прошли K велосипедистов?

Каков информационный объем сообщения, записанного устройством, после того как промежуточный финиш прошли K велосипедистов?

Задание входит в ЕГЭ по информатике для 11 класса под номером 13.

Как по шагам решить эту задачу?

- Найти количество символов в алфавите.

- Узнать, сколько бит информации занимает 1 символ в этом алфавите.

- Узнать, сколько бит информации занимает 1 пароль.

- Узнать, скольким минимально возможным количеством байт можно закодировать 1 пароль.

- Посчитать, сколько байт нужно для хранения 20 паролей.

- Вычесть посчитанное в п.5 количество байт из 400 (сколько было отведено).

- Результат поделить на 20, так как он соответствует 20-ти пользователям.

Шаг 1.

В алфавите, согласно условию задачи, ровно 12 символов.

Шаг 2.

Давайте посмотрим, сколько нужно минимум выделить бит на 1 символ из алфавита, состоящего из 12 символов.

Если бы мы выделили 1 бит информации, то он бы смог закодировать 1 символ алфавита, состоящего не более чем из 2 символов. А у нас их 12. Значит, 1 бита мало.

А у нас их 12. Значит, 1 бита мало.

- Если выделить 2 бита, то закодировать можно символ в алфавите максимум из 4 символов. Мало.

- Если выделить 3 бита, то закодировать можно символ в алфавите максимум из 8 символов. Мало.

- Если выделить 4 бита, то закодировать можно символ в алфавите максимум из 16 символов. Достаточно.

Значит, для кодирования 1 символа данного алфавита достаточно 4 бит.

Шаг 3.

- 1 пароль состоит из 15-ти символов.

- 1 символ «весит» 4 бита.

- Значит, 15 символов будут «весить» 15х4=60 бит.

Шаг 4.

- 1 пароль по условию кодируется минимально возможным целым количеством байт .

- Сколько байт нужно для хранения пароля из 60 бит?

- 7 байт мало, так как 7 байт = 7х8 = 56 бит.

- 8 байт — в самый раз: 8 байт = 8х8=64 бита.

- Следовательно, для хранения одного пароля нужно 8 байт.

Шаг 5

- Один пароль «весит» 8 байт.

- У нас — 20 пользователей (и 20 паролей соответственно).

- Следовательно, они «весят» 8х20 = 160 байт.

Шаг 6

- Выделено было 400 байт под пароли.

- Чисто на хранение, согласно п.5, было использовать 160 байт.

- Значит, осталось на дополнительную информацию 400-160=240 байт.

Разбор 13 задания ЕГЭ 2016 года по информатике из демоверсии. Это задание на умение подсчитывать информационный объем сообщения (уметь оценивать объем памяти, необходимый для хранения информации). Это задание повышенного уровня сложности. Примерное время выполнения задания 3 минуты.

Задание 13:

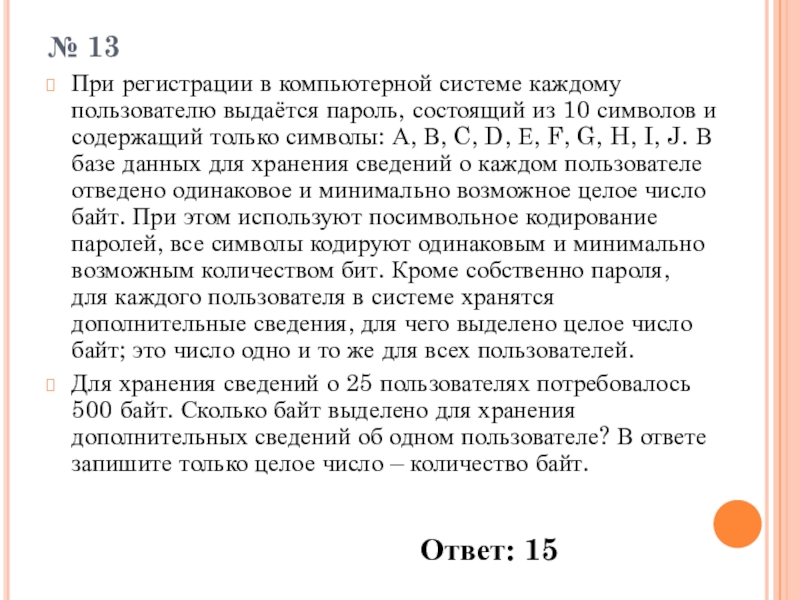

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 15 символов и содержащий только символы из 12-символьного набора: А, В, C, D, Е, F, G, H, K, L, M, N. В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Кроме собственно пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего выделено целое число байт; это число одно и то же для всех пользователей. Для хранения сведений о 20 пользователях потребовалось 400 байт. Сколько байт выделено для хранения дополнительных сведений об одном пользователе? В ответе запишите только целое число – количество байт.

Кроме собственно пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего выделено целое число байт; это число одно и то же для всех пользователей. Для хранения сведений о 20 пользователях потребовалось 400 байт. Сколько байт выделено для хранения дополнительных сведений об одном пользователе? В ответе запишите только целое число – количество байт.

Ответ: ________

Разбор 13 задания ЕГЭ 2016:

Определяем сколько бит необходимо для одного символа по формуле N=2 i , где:

N — количество символов в наборе,

i — количество бит на один символ.

12=2 4

i=4

Наш пароль состоит из 15 символов, следовательно информационный объем одного пароля равен:

15×4 = 60 бит

Пароли кодируются минимально возможным целым количеством байт, то есть:

60:8 = 8 байт (берем ближайшее целое число в большую сторону).

Но кроме собственно пароля, для каждого пользователя в системе хранятся дополнительные сведения. Нам нужно узнать объем этих самых сведений.

Нам нужно узнать объем этих самых сведений.

Для хранения сведений о 20 пользователях потребовалось 400 байт, то есть на одного пользователя выделено 400:20 = 20 байт.

Из этих 20-ти байт — 8 пароль, а остальное — дополнительные сведения. То есть объем дополнительных сведений об одном пользователе равен.

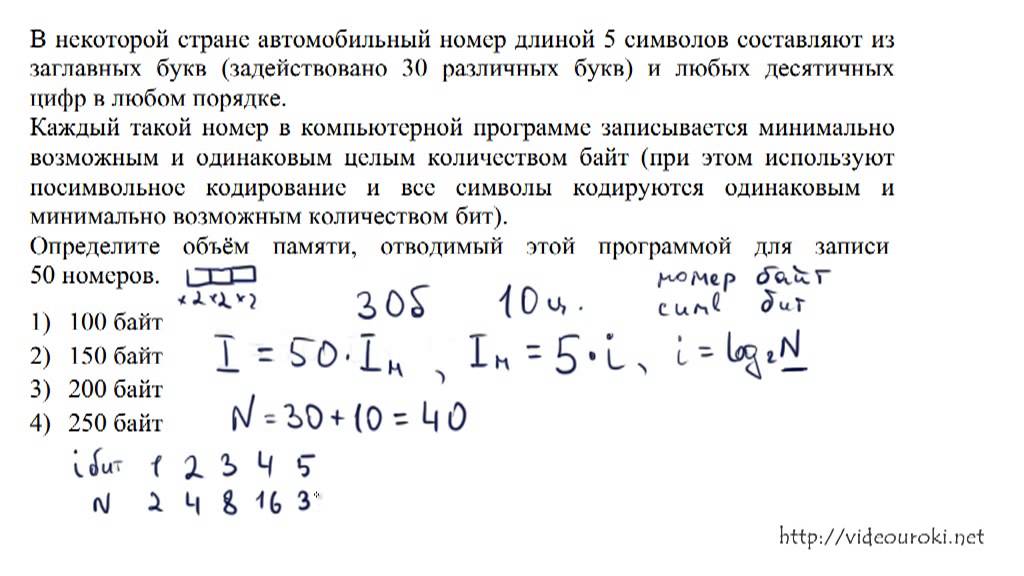

Вариант № 1041101

При выполнении заданий с кратким ответом впишите в поле для ответа цифру, которая соответствует номеру правильного ответа, или число, слово, последовательность букв (слов) или цифр. Ответ следует записывать без пробелов и каких-либо дополнительных символов. Дробную часть отделяйте от целой десятичной запятой. Единицы измерений писать не нужно.

Если вариант задан учителем, вы можете вписать или загрузить в систему ответы к заданиям с развернутым ответом. Учитель увидит результаты выполнения заданий с кратким ответом и сможет оценить загруженные ответы к заданиям с развернутым ответом. Выставленные учителем баллы отобразятся в вашей статистике.

Версия для печати и копирования в MS Word

В некоторой стране автомобильный номер длиной 5 символов составляют из заглавных букв (задействовано 30 различных букв) и любых десятичных цифр в любом порядке.

Каждый такой номер в компьютерной программе записывается минимально возможным и одинаковым целым количеством байт (при этом используют посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством бит). Определите объём памяти, отводимый этой программой для записи 50 номеров. (Ответ дайте в байтах.)

Ответ:

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 16 символов и содержащий только заглавные символы среднего ряда латинской раскладки клавиатуры: A, S, D, F, G, H, J, K, L. Каждый такой пароль в компьютерной программе записывается минимально возможным и одинаковым целым количеством байт (при этом используют посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством бит).

Определите объём памяти, отводимый этой программой для записи 25 паролей. (Ответ дайте в байтах.)

Ответ:

В некоторой стране автомобильный номер длиной 5 символов составляют из заглавных букв (задействовано 28 различных букв) и десятичных цифр в любом порядке.

Определите объём памяти, отводимый этой программой для записи 70 номеров. (Ответ дайте в байтах.)

Ответ:

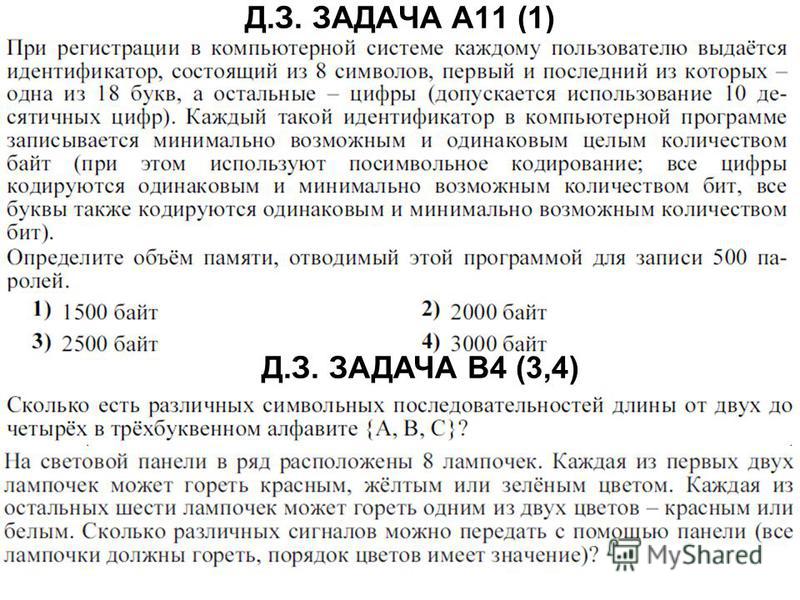

При регистрации в компьютерной системе каждому пользователю выдаётся идентификатор, состоящий из 8 символов, первый и последний из которых — одна из 18 букв, а остальные — цифры (допускается использование 10 десятичных цифр). Каждый такой идентификатор в компьютерной программе записывается минимально возможным и одинаковым целым количеством байт (при этом используют посимвольное кодирование; все цифры кодируются одинаковым и минимально возможным количеством бит, все буквы также кодируются одинаковым и минимально возможным количеством бит).

Определите объём памяти, отводимый этой программой для записи 500 паролей. (Ответ дайте в байтах.)

(Ответ дайте в байтах.)

Ответ:

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 6 символов и содержащий только символы из 7-буквенного набора Н, О, Р, С, Т, У, X. В базе данных для хранения сведений о каждом пользователе отведено одинаковое целое число байт, при этом для хранения сведений о 100 пользователях используется 1400 байт. Для каждого пользователя хранятся пароль и дополнительные сведения. Для хранения паролей используют посимвольное кодирование, все символы кодируются одинаковым и минимально возможным количеством бит. Сколько бит отведено для хранения дополнительных сведений о каждом пользователе?

Ответ:

При регистрации в компьютерной системе каждому пользователю выдается пароль, состоящий из 15 символов и содержащий только символы Е, Г, Э, 2, 0, 1, 3. Каждый такой пароль в компьютерной программе записывается минимально возможным и одинаковым целым количеством байт (при этом используют посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством бит). Определите объем памяти, отводимый этой программой для записи 30 паролей. (Ответ дайте в байтах.)

Определите объем памяти, отводимый этой программой для записи 30 паролей. (Ответ дайте в байтах.)

Ответ:

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 14 символов и содержащий только символы А, Б, В, Г, Д. Каждый такой пароль в компьютерной программе записывается минимально возможным и одинаковым целым количеством байт, при этом используют посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством бит. Определите, сколько байт необходимо для хранения 20 паролей.

Ответ:

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 15 символов и содержащий только символы К, Т, А, М, Р, О, Ф, Н, И. Каждый такой пароль в компьютерной программе записывается минимально возможным и одинаковым целым количеством байт (при этом используют посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством бит).

Определите объём памяти, отводимый этой программой для записи 30 паролей. (Ответ дайте в байтах.)

(Ответ дайте в байтах.)

Ответ:

В некоторой стране автомобильный номер длиной 6 символов составляют из заглавных букв (используются только 33 различных буквы) и десятичных цифр в любом порядке.

Каждый такой номер в компьютерной программе записывается минимально возможным и одинаковым целым количеством байтов (при этом используют посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством битов).

Определите объём памяти, отводимый этой программой для записи 125 номеров. (Ответ дайте в байтах.)

Ответ:

Для регистрации на сайте некоторой страны пользователю требуется придумать пароль. Длина пароля — ровно 8 символов. В качестве символов могут быть использованы десятичные цифры и 11 различных букв местного алфавита, причём все буквы используются в двух начертаниях: как строчные, так и прописные (регистр буквы имеет значение). Под хранение каждого такого пароля на компьютере отводится одинаковое и минимально возможное целое количество байтов. При этом используется посимвольное кодирование, и все символы кодируются одинаковым и минимально возможным количеством битов. Определите объём памяти, который используется для хранения 100 паролей. (Ответ дайте в байтах.)

При этом используется посимвольное кодирование, и все символы кодируются одинаковым и минимально возможным количеством битов. Определите объём памяти, который используется для хранения 100 паролей. (Ответ дайте в байтах.)

Ответ:

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 12 символов и содержащий только символы А, Б, В, Г, Д, Е. Каждый такой пароль в компьютерной программе записывается минимально возможным и одинаковым целым количеством байт, при этом используют посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством бит. Определите, сколько байт необходимо для хранения 20 паролей.

Ответ:

В велокроссе участвуют 108 спортсменов. Специальное устройство регистрирует прохождение каждым из участников промежуточного финиша, записывая его номер с использованием минимально возможного количества бит, одинакового для каждого из спортсменов. Какой объём памяти будет использован устройством, когда промежуточный финиш прошли 96 велосипедистов? (Ответ дайте в байтах. )

)

Ответ:

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 11 символов и содержащий только символы И, К, Л, М, Н. Каждый такой пароль в компьютерной программе записывается минимально возможным и одинаковым целым количеством байт (при этом используют посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством бит).

Определите объём памяти, отводимый этой программой для записи 20 паролей. (Ответ дайте в байтах.)

Ответ:

В велокроссе участвуют 56 спортсменов. Специальное устройство регистрирует прохождение каждым из участников промежуточного финиша, записывая его номер с использованием минимально возможного количества бит, одинакового для каждого спортсмена. Какой объём памяти будет использован устройством, когда все спортсмены прошли промежуточный финиш? (Ответ дайте в байтах.)

Ответ:

Автомобильный номер состоит из 6 символов. Допустимыми символами считаются 10 цифр и 8 заглавных букв: A, B, C, E, H, K, M и P. Для хранения каждого из 18 допустимых символов используется одинаковое и наименьшее возможное количество бит. Для хранения каждого номера используется одинаковое и минимально возможное количество байт. Сколько байт памяти потребуется для хранения 400 автомобильных номеров? Номера хранятся без разделителей.

Для хранения каждого из 18 допустимых символов используется одинаковое и наименьшее возможное количество бит. Для хранения каждого номера используется одинаковое и минимально возможное количество байт. Сколько байт памяти потребуется для хранения 400 автомобильных номеров? Номера хранятся без разделителей.

Ответ:

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 20 символов и содержащий только символы А, Б, В, Г, Д. Каждый такой пароль в компьютерной программе записывается минимально возможным и одинаковым целым количеством байт, при этом используют посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством бит. Определите, сколько байт необходимо для хранения 50 паролей.

13-е задание: «Количество информации»

Уровень сложности — повышенный,

Максимальный балл — 1,

Примерное время выполнения — 3 минуты.

ЕГЭ по информатике 2017 задание 13 ФИПИ вариант 1 (Крылов С.С., Чуркина Т. Е.):

Е.):

7 33 -символьного алфавита. В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт бит . Кроме собственного пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего выделено целое число байт; это число одно и то же для всех пользователей.

Для хранения сведений о 60 пользователях потребовалось 900 байт.

Сколько байт выделено для хранения дополнительных сведений об одном пользователе?

В ответ запишите только целое число — количество байт.

Ответ: 9

✍ Показать решение:

- Сначала определимся с паролем. По формуле Q = M N получаем:

ЕГЭ 2017 сборник Д. М. Ушакова «10 тренировочных вариантов…» вариант 1:

М. Ушакова «10 тренировочных вариантов…» вариант 1:

Кабельная сеть проводит голосование среди зрителей о том, какой из четырех фильмов они хотели бы посмотреть вечером. Кабельной сетью пользуются 2000 человек. В голосовании участвовало 1200 человек.

Каков объем информации (в байтах ), записанный автоматизированной системой голосования?

Ответ: 300

✍ Показать решение:

- Так как номера четырех фильмов хранятся в компьютерной системе, то можно найти количество бит, необходимое для хранения номера фильма:

ЕГЭ 2017 сборник Д.М. Ушакова «10 тренировочных вариантов…» вариант 6:

При регистрации в компьютерной системе каждому пользователю выдается пароль, состоящий из 15 символов и содержащий только символы из 12 -символьного набора A, B, C, D, E, F, G, H, I, K, L, M, N . В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт . При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит . Кроме собственно пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего отведено 12 байт на одного пользователя.

В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт . При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит . Кроме собственно пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего отведено 12 байт на одного пользователя.

Определите объем памяти (в байтах ), необходимый для хранения сведений о 30 пользователях.

В ответе запишите только целое число — количество байт.

Ответ: 600

✍ Показать решение:

ЕГЭ 2017 сборник Д.М. Ушакова «10 тренировочных вариантов…» вариант 10:

Репетиционный экзамен в школе сдают 105 человек. Каждому из них выделяют специальный номер, идентифицирующий его в автоматической системе проверки ответов. При регистрации участника для записи его номера система использует минимально возможное количество бит , одинаковое для каждого участника.

Каков объем информации в битах , записанный устройством после регистрации 60 участников?

Ответ: 420

✍ Показать решение:

13 задание. Демоверсия ЕГЭ 2018 информатика:

10 символов. В качестве символов используют прописные буквы латинского алфавита, т.е. 26 различных символов. В базе данных для хранения каждого пароля отведено одинаковое и минимально возможное целое число байт . При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит .

Определите объём памяти (в байтах ), необходимый для хранения данных о 50 пользователях.

В ответе запишите только целое число – количество байт.

Ответ: 350

✍ Показать решение:

- Основной формулой для решения данной задачи является:

- Чтобы найти количество бит, необходимое для хранения одного пароля, для начала нужно найти количество бит, необходимых для хранения 1 символа в пароле. По формуле получаем:

где Q — количество вариантов символов, которые можно закодировать с помощью N бит.

Решение 13 задания ЕГЭ по информатике (диагностический вариант экзаменационной работы, Тренажер ЕГЭ 2018 года, С.С. Крылов, Д.М. Ушаков):

В некоторой стране автомобильный номер состоит из 7 символов . Каждый символ может быть одной из 18 различных букв или десятичной цифрой .

Каждый такой номер в компьютерной программе записывается минимально возможным и одинаковым целым количеством байт , при этом используют посимвольное кодирование и каждый символ кодируется одинаковым и минимально возможным количеством бит .

Определите объем памяти в байтах , отводимый этой программой для записи 50 номеров.

Ответ: 250

✍ Показать решение:

- Так как в номере может быть использована либо одна буква из 18 , либо одна цифра из 10 , то всего в качестве одного символа в номере может быть использован один из 28 символов:

Решение 13 задания ЕГЭ по информатике (контрольный вариант №1 экзаменационной работы, Тренажер 2018 года, С. С. Крылов, Д.М. Ушаков):

С. Крылов, Д.М. Ушаков):

Репетиционный экзамен сдают 9 потоков по 100 человек в каждом. Каждому из них выделяют специальный код, состоящий из номера потока и номера в потоке. При кодировании этих номеров участников проверяющая система использует минимально возможное количество бит , одинаковое для каждого участника, отдельно для номера потока и номера в потоке. При этом для записи кода используется минимально возможное и одинаково целое количество байтов .

Каков объем информации в байтах, записанный устройством после регистрации 80 участников?

В ответе укажите только число.

Ответ: 160

✍ Показать решение:

- Код состоит из двух составляющих: 1. номер потока (в битах) и 2. номер по порядку (в битах). Найдем количество бит, необходимое для их хранения:

{13}} Кбайт = 30 Кбайт \]

{13}} Кбайт = 30 Кбайт \]I = 30 Кбайт

Решение 13 задания ЕГЭ по информатике (К. Поляков, в. 3):

Два текста содержат одинаковое количество символов. Первый текст составлен в алфавите мощностью 16 символов , а второй текст – в алфавите из 256 символов .

Во сколько раз количество информации во втором тексте больше, чем в первом?

Ответ: 2

✍ Показать решение:

- Необходима формула Q = 2 n

- Вычислим требуемое количество бит на хранение одного символа для обоих текстов:

Решение 13 задания ЕГЭ по информатике (К. Поляков, в. 17):

В базе данных хранятся записи, содержащие информацию о датах. Каждая запись содержит три поля: год (число от 1 до 2100 ), номер месяца (число от 1 до 12 ) и номер дня в месяце (число от 1 до 31 ). Каждое поле записывается отдельно от других полей с помощью минимально возможного числа бит.

Каждое поле записывается отдельно от других полей с помощью минимально возможного числа бит.

Определите минимальное количество бит, необходимых для кодирования одной записи.

Решение 13 задания ЕГЭ по информатике (К. Поляков, в. 58):

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 9 символов . В качестве символов используют прописные и строчные буквы латинского алфавита (в нём 26 символов ), а также десятичные цифры . В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Кроме собственно пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего выделено 18 байт на одного пользователя. В компьютерной системе выделено 1 Кб для хранения сведений о пользователях.

В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Кроме собственно пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего выделено 18 байт на одного пользователя. В компьютерной системе выделено 1 Кб для хранения сведений о пользователях.

О каком наибольшем количестве пользователей может быть сохранена информация в системе? В ответе запишите только целое число – количество пользователей.

Ответ: 40

✍ Показать решение:

- Так как используются как прописные, так и строчные буквы, то получим всего вариантов символов для кодирования:

к. по условию пароли хранятся в байтах):

к. по условию пароли хранятся в байтах):ЕГЭ по информатике 2021 — Задание 11 (Количество информации)

Урок посвящён 11 заданию из ЕГЭ по информатике нового формата 2021. Проанализируем основные примеры и научимся решать это задание!

В 11 задании из ЕГЭ по информатике часто даются задачи на умение работать с количеством информации.

Приступим к делу! Раньше это задание было под номером тринадцать.

Задача (Демонстрационный вариант ЕГЭ по информатике, 2018)

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 10 символов. В качестве символов используют прописные буквы латинского алфавита, т.е. 26 различных символов. В базе данных для хранения каждого пароля отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Определите объём памяти (в байтах), необходимый для хранения данных о 50 пользователях. В ответе запишите только целое число – количество байт.

В качестве символов используют прописные буквы латинского алфавита, т.е. 26 различных символов. В базе данных для хранения каждого пароля отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Определите объём памяти (в байтах), необходимый для хранения данных о 50 пользователях. В ответе запишите только целое число – количество байт.

Решение:

У каждого пользователя есть пароль, состоящий из 10 символов. Это значит, длина пароля 10 символов!

И в каждую ячейку мы может выбрать символ из 26 букв!

Здесь важно различать длину пароля и количество символов из которых пользователь выбирает для каждой ячейки пароля.

Теперь нужно определить: сколько бит занимает одна ячейка (1 символ пароля!).

Когда речь идёт о количестве бит, применяем формулу, которую мы использовали в 9 задании из ЕГЭ по информатике. Там мы кодировали цвета для одного пикселя, а здесь нужно закодировать 26 букв для одного поля пароля.

Там мы кодировали цвета для одного пикселя, а здесь нужно закодировать 26 букв для одного поля пароля.

Применяем:

N = 2i = 26

Целого числа нету для i (количества бит), чтобы равенство было верным. Значит берём столько количество бит, сколько точно будет достаточно, чтобы закодировать 26 букв (символов).

N = 25 > 26

Получаем одна ячейка (одно поле) пароля занимаем 5 бит! А в пароле их 10! Значит, весь пароль будет занимать:

Vпароля = 5 бит * 10 символов = 50 бит (в одном пароле!)

В условии сказано: для хранения каждого пароля отведено одинаковое и минимально возможное целое число байт. Это означает, что мы не может выделять память по одному биту. Память выделяется блоками по 8 бит (по одному байту).

Если взять 7 блоков по 8 бит (1 байту), то нам хватит этого на один пароль.

7 блоков (байт) * 8 бит = 56 бит > 50 бит

Таким образом, на 1 пароль потребуется 7 байт!

Тогда на 50 пользователей потребуется:

50 пользователей * 7 байт = 350 байт (для 50 пользователей).

Ответ: 350

Разберём задачу, которая была на реальном экзамене в Москве

Задача (ЕГЭ по информатике, 2020, Москва)

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 11 символов. В качестве символов используют 26 прописных букв из латинского алфавита и десять цифр. В базе данных для хранения каждого пароля отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Кроме собственно пароля для каждого пользователя в системе хранятся дополнительные сведения. Для кодирования данных о 30 сотрудниках было выделено 750 байт. Сколько памяти(в байтах) выделено для хранения дополнительных сведений об одном пользователе. В ответ запишите только целое число — количество байт.

Решение:

Здесь длина пароля составляет 11 символов!

Найдём сколько бит занимает одна ячейка пароля.

N = 2i = 36

N = 26 = 64 > 36

Значит, 6 бит — минимальное количество бит, которое нужно? чтобы была возможность разместить любой из 36 символов в одной ячейке пароля.

Найдём сколько бит нужно на весь пароль.

Vпароля = 6 бит * 11 символов = 66 бит (в одном пароле!)

Теперь найдём, а сколько байт нужно на 1 пароль:

9 * 8 бит = 72 бит > 66 бит

Следовательно, 9 байт достаточно, чтобы покрыть 66 бит на 1 пароль.

Сказано, что для 30 сотрудников выделено 750 байт. Подсчитаем, сколько байт будет выделено на одного сотрудника.

Vпользователя = 750 байт / 30 = 25 байт (приходится на одного пользователя)

Мы выяснили, что на пароль из этих 25 байт потребуется 9 байт. Тогда на дополнительную информацию о каждом пользователе потребуется:

Vдоп. о 1 пол. = 25 байт — 9 байт = 16 байт

Это и будет ответ.

Ответ: 16

Ещё один важный пример из запасов тренировочных задач ЕГЭ по информатике.

Задача (Номера спортсменов)

В велокроссе участвуют 48 спортсменов. Специальное устройство регистрирует прохождение каждым из участников промежуточного финиша, записывая его номер с использованием минимально возможного количества бит, одинакового для каждого спортсмена.Какой объём памяти будет использован устройством, когда все спортсмены прошли промежуточный финиш? (Ответ дайте в байтах.)

Решение:

Узнаем сколько бит потребуется выделить на каждого спортсмена, чтобы была возможность записать любой номер от 1 до 48.

В этой задаче сказано: записывая его номер с использованием минимально возможного количества бит, одинакового для каждого спортсмена . Это означает что у нас есть 48 различных позиций (номеров), которые нужно закодировать с помощью определённого количества бит. В предыдущей задаче, у нас было 62 различные позиции (символа), которые нужно было закодировать с помощью определённого количества бит. Мы там использовали формулу N = 2i.

Мы там использовали формулу N = 2i.

Поэтому будем опять применять формулу N = 2i.

На рисунке показано, как может происходить кодирование чисел. Например, для двух номеров потребуется 1 бит (21 = 2), для четырёх номеров потребуется два бита (22 = 4). Нам нужно закодировать 48 чисел! Причём для каждого участника отведено одинаковое количество бит!

Можно сказать, что здесь работает формула, которую рассматривали в 8 задании. Всего нужно составить 48 различных комбинаций (закодировать 48 номеров). В каждой ячейке можно писать либо 0, либо 1 (Свойство бита информации). Какова должна быть длина «слова» (количество бит) ?

N = 2i = 26 бит = 64 > 48

Получается 6 бит потребуется для того, чтобы была возможность записать любой номер от 1 до 48 для каждого спортсмена. Если взять пять бит, то мы будем иметь возможность записать номера только от 1 до 25 = 32 для каждого спортсмена (этого не хватает).

Т.к. все участники пересекли финиш, а на каждого участника выделено по 6 бит, то получается:

6 бит * 48 = 288 бит = 36 байт

Ответ: 36

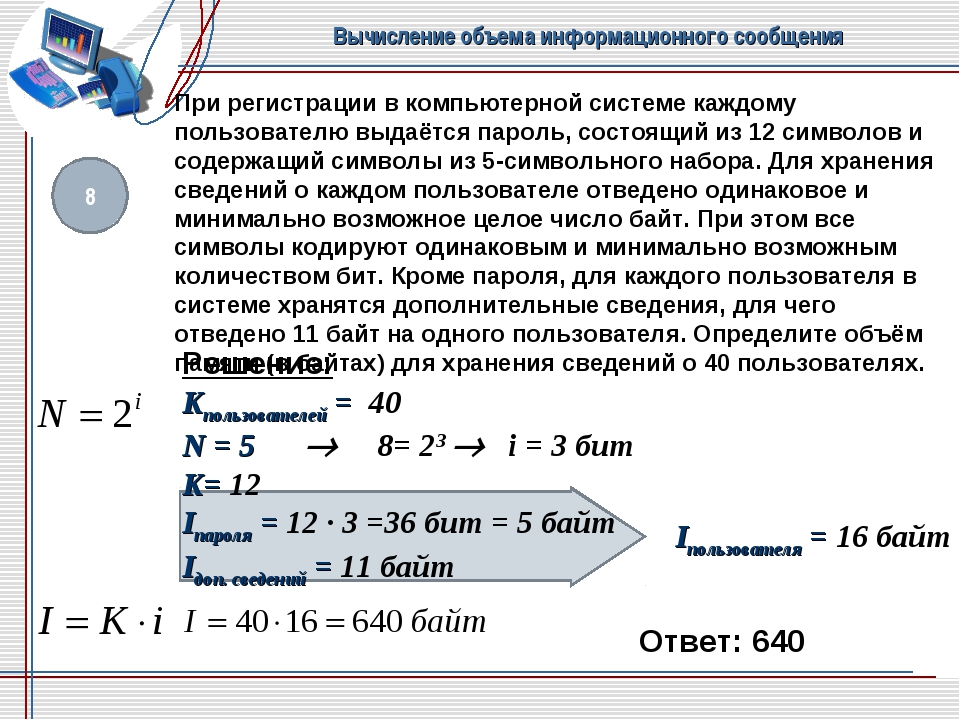

Задача (Автомобильный номер)

В некоторой стране автомобильный номер состоит из 7 символов: сначала 2 буквы, затем 3 цифры, затем ещё 2 буквы. При этом буквы могут быть выбраны только из 12 строчных букв местного алфавита. Среди цифр не используются цифры 6 и 9. Автоматизированная система хранит номера автомобилей следующим образом. Используется посимвольное кодирование. В памяти системы для кодирования каждого символа используется минимально возможное и одинаковое целое количество бит (для букв и цифр отдельно). А для номера используется минимально возможное целое количество байт. Какое количество информации (в байтах) требуется для хранения номеров 160 автомобилей ?

Решение:

Найдём сколько бит потребуется для кодирования 4-х букв.

N = 2i = 24 бита = 16 > 124 бита хватит для кодирования 12 букв. Всего таких ячейки 4! Поэтому в одном номере на все буквы уйдёт 4 * 4 бита = 16 бит.

Всего таких ячейки 4! Поэтому в одном номере на все буквы уйдёт 4 * 4 бита = 16 бит.

Найдём сколько бит потребуется на кодирование 3 ячеек, где находятся цифры.

N = 2i = 23 бита = 8

Для кодирования одной ячейки, где находится цифра, потребуется 3 бита.

Все цифры в одном номере будут закодированы 3 бита * 3 = 9 битами.

Всего на один номер уйдёт 16 бит + 9 бит = 25 бит.

Найдём сколько байт потребуется для кодирования одного номера.

4 * 8 бит (1 байт) = 32 бита > 25 бит

4-х байт достаточно, чтобы закодировать 25 бит. Если взять 3 байта, то 3 * 8 бит (1 байт) = 24 бита. Этого будет не достаточно.

Найдём количество байт, которое нужно для кодирования 160 автомобилей

160 автомобилей * 4 байта = 640 байт

Это и будет ответ.

Ответ: 640

Задача (Закрепление формулы)

Метеорологическая станция ведет наблюдение за влажностью воздуха. Результатом одного наблюдения является целое число от 0 до 100%, записываемое при помощи минимально возможного количества бит. Станция сделала 800 измерений. Определите информационный объем результатов наблюдений. (Ответ дайте в байтах.)

Результатом одного наблюдения является целое число от 0 до 100%, записываемое при помощи минимально возможного количества бит. Станция сделала 800 измерений. Определите информационный объем результатов наблюдений. (Ответ дайте в байтах.)

Решение:

Здесь, нужно закодировать сто одно число (от 0 до 100). Ситуация похоже на ту, где мы кодировали номера спортсменов.

N = 2i = 27 бит = 128 > 101

Получается, что 7 бит потребуется, чтобы полностью закодировать 101 число.

Всего было сделано 800 таких измерений

800 * 7 бит = 5600 бит = 700 байт

Ответ: 700

На этом всё! Удачи при решении 11 задания на ЕГЭ по информатике!

Кодирование информации: ЕГЭ 13

Вычисление информационного объема сообщения.

На странице представлены решения задач ЕГЭ №13 по уровням сложности.

Уровень 1 — это простые задания на вычисление информационного объема;

Уровень 2 — задание усложняется: в условии появляется дополнительная информация о пользователе, которую тоже нужно хранить;

Уровень 3 — становится еще сложнее, теперь нужно найти сколько памяти выделили для хранения дополнительной информации.

Вы можете самостоятельно разобраться с решением заданий и потренироваться.

Уровень 1

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 10 символов. В качестве символов используют символы латинского алфавита, т.е. 26 различных символов. В базе данных для хранения каждого пароля отведено одинаковое и минимально возможное целое количество байт. При этом используют посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством бит.

Определите объем памяти ( в байтах), необходимый для хранения данных о 50 пользователях.

Давайте обсудим ход решение

- Определить количество символов в алфавите.

- Узнать, сколько бит информации занимает 1 символ в алфавите.

- Узнать, сколько бит информации занимает 1 пароль, а затем байт.

- Посчитать, сколько байт нужно для хранения требуемого в задаче количества паролей.

| Решение: | |

N=26 | N=2i N=26 ⇒ i=5 бит I=50/8=6,25=7 байт 50*I= 50*7=350 байт |

Ответ: 350 байт. |

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 15 символов и содержащий только символы из 12-символьного набора: А, В, C, D, Е, F, G, H, K, L, M, N. В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Кроме собственно пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего отведено 12 байт на одного пользователя.

Определите объем памяти (в байтах), необходимый для хранения сведений о 100 пользователях. В ответе запишите только целое число – количество байт.

Давайте обсудим ход решение

- Определить количество символов в алфавите.

- Узнать, сколько бит информации занимает 1 символ в алфавите.

- Узнать, сколько бит информации занимает 1 пароль, а затем байт.

- Добавить к паролю количество информации отведенную для хранения дополнительных сведений.

- Посчитать, сколько байт нужно для хранения информации (это пароль и дополнительные сведения) о требуемом в задаче количестве пользователей.

| Решение: | |

| N=12 ⇒ i=4 бит I=K * i ⇒

I=15*4=60 бит, т.к. пароль хранится в

байтах, то

I=60/8=7,5=8 байт 100*(I+Iдоп)= 100*(8+12)=2000 байт | |

| Ответ: 2000 байт |

Уровень 3

youtube.com/embed/Wl3iscUtvJM»/>

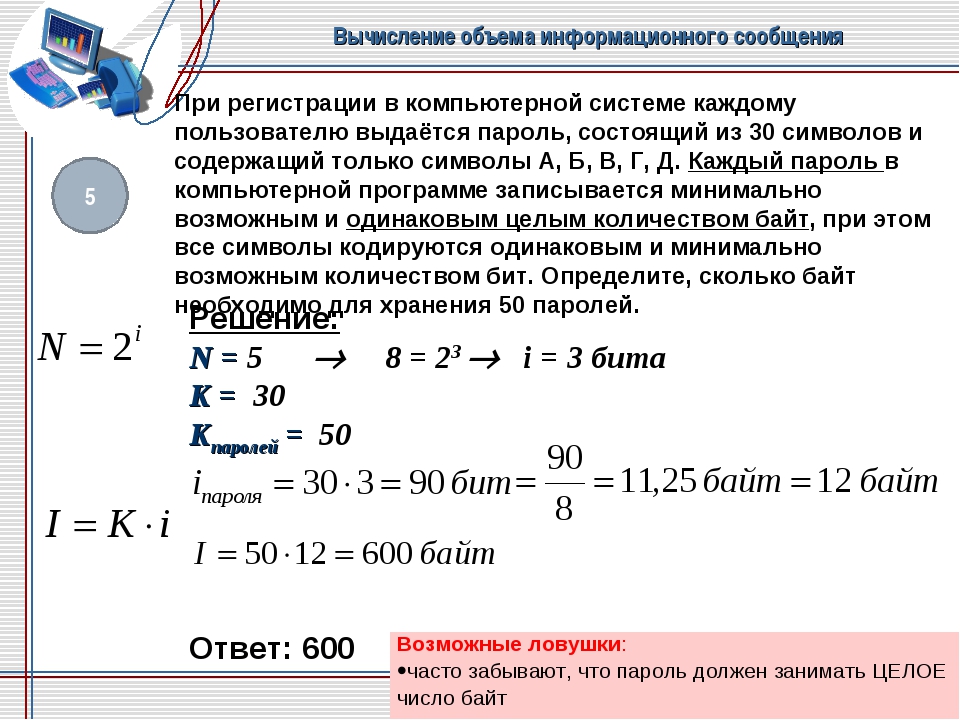

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 7 символов и содержащий только символы из 26-символьного набора прописных латинских букв. В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Кроме собственно пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего выделено целое число байт; это число одно и то же для всех пользователей.

Для хранения сведений о 30 пользователях потребовалось 600 байт. Сколько байт выделено для хранения дополнительных сведений об одном пользователе? В ответе запишите только целое число – количество байт.

Давайте обсудим ход решение

- Определить количество символов в алфавите.

- Узнать, сколько бит информации занимает 1 символ в алфавите.

- Узнать, сколько бит информации занимает 1 пароль, а затем байт.

- Посчитать, сколько байт нужно для хранения информации об одном пользователе.

- Вычесть посчитанное в п.3 количество байт.

|

дз всем ege 13 | DocumentSite.

net: сайт обмен документами

ege 13

net: сайт обмен документами

ege 13При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 15 символов и содержащий только символы из 12-символьного набора: А, В, C, D, Е, F, G, H, K, L, M, N. В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Кроме собственно пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего выделено целое число байт; это число одно и то же для всех пользователей. Для хранения сведений о 20 пользователях потребовалось 300 байт. Сколько байт выделено для хранения дополнительных сведений об одном пользователе? В ответе запишите только целое число – количество байт.

Для регистрации на сайте необходимо продумать пароль, состоящий из 9 символов. Он должен содержать хотя бы 1 цифру, строчные или заглавные буквы латинского алфавита (алфавит содержит 26 букв) и хотя бы 1 символ из перечисленных: «.

», «$», «#», «@», «%», «&». В базе данных для хранения сведения о каждом пользователе отведено одинаковое и минимальное возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Кроме собственного пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего выделено целое число байт одинаковое для каждого пользователя. Для хранения сведений о двадцати пользователях потребовалось 500 байт. Сколько байт выделено для хранения дополнительных сведений об одном пользователе. В ответе запишите только целое число – количество байт.

», «$», «#», «@», «%», «&». В базе данных для хранения сведения о каждом пользователе отведено одинаковое и минимальное возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Кроме собственного пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего выделено целое число байт одинаковое для каждого пользователя. Для хранения сведений о двадцати пользователях потребовалось 500 байт. Сколько байт выделено для хранения дополнительных сведений об одном пользователе. В ответе запишите только целое число – количество байт.При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 15 символов и содержащий только символы из набора, содержащего все латинские буквы (заглавные и строчные) и десятичные цифры. В базе данных для хранения сведений о каждом пользователе отведено одинаковое минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым минимально возможным количеством бит.

Кроме, собственно, пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего выделено целое число байт; одно и то же для всех пользователей. Для хранения сведений о 20 пользователях потребовалось 700 байт. Сколько байт выделено для хранения дополнительных сведений об одном пользователе? В ответе запишите только целое число – количество байт.

Кроме, собственно, пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего выделено целое число байт; одно и то же для всех пользователей. Для хранения сведений о 20 пользователях потребовалось 700 байт. Сколько байт выделено для хранения дополнительных сведений об одном пользователе? В ответе запишите только целое число – количество байт.При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 15 символов и содержащий символы из набора: А, В, C, D, Е, F, G, H, K, а также не менее 4-х специальных символов из набора $, #, @. В базе данных для хранения сведений о каждом пользователе отведено одинаковое и минимально возможное целое число байт. При этом используют посимвольное кодирование паролей, все символы кодируют одинаковым и минимально возможным количеством бит. Кроме собственно пароля, для каждого пользователя в системе хранятся дополнительные сведения, для чего отведено 15 байт на одного пользователя. Определите объём памяти (в байтах), необходимый для хранения сведений о 100 пользователях.

Приложенные файлы

- 25318472

Размер файла: 33 kB Загрузок: 2

Измерение количества информации — Информатика

Измерение количества информации

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 15 символов и содержащий только символы Ш, К, О, Л, А (таким образом, используется 5 различных символов). Каждый такой пароль в компьютерной системе записывается минимально возможным и одинаковым целым количеством байт (при этом используют посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством бит). Укажите объём памяти в байтах, отводимый этой системой для записи 30 паролей. В ответе запишите только число, слово «байт» писать не нужно.

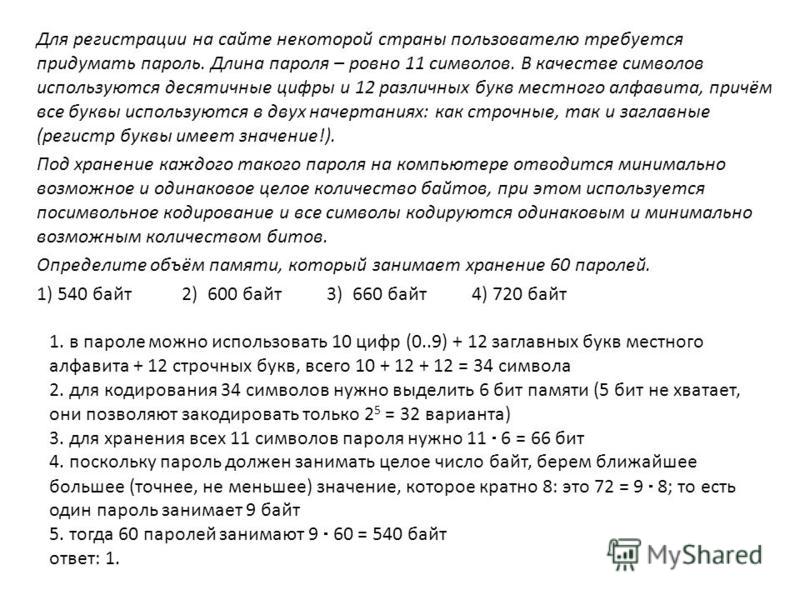

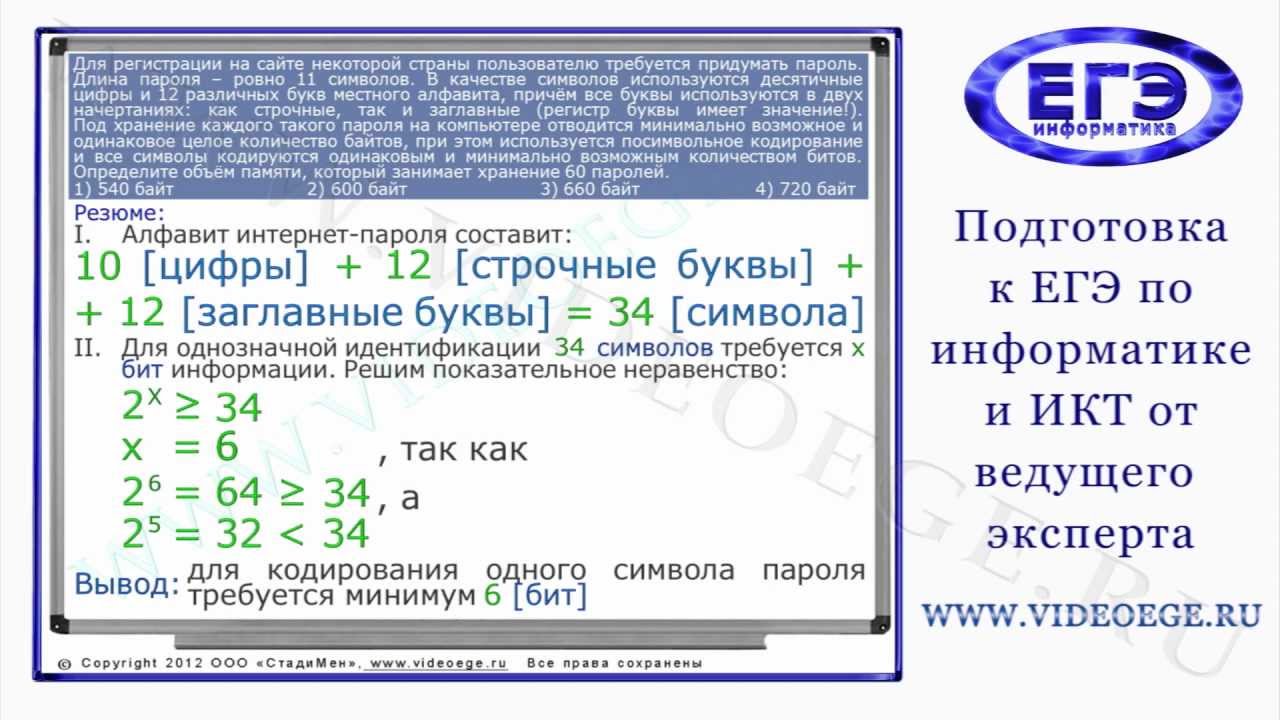

Для регистрации на сайте некоторой страны пользователю требуется придумать пароль. Длина пароля – ровно 11 символов. В качестве символов используются десятичные цифры и 12 различных букв местного алфавита, причём все буквы используются в двух начертаниях: как строчные, так и заглавные (регистр буквы имеет значение!).

Под хранение каждого такого пароля на компьютере отводится минимально возможное и одинаковое целое количество байтов, при этом используется посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством битов.

Определите объём памяти в байтах, который занимает хранение 60 паролей.

В велокроссе участвуют 119 спортсменов. Специальное устройство регистрирует прохождение каждым из участников промежуточного финиша, записывая его номер с использованием минимально возможного количества бит, одинакового для каждого спортсмена. Каков информационный объем в битах сообщения, записанного устройством, после того как промежуточный финиш прошли 70 велосипедистов?

В некоторой стране автомобильный номер длиной 7 символов составляется из заглавных букв (всего используется 26 букв) и десятичных цифр в любом порядке. Каждый символ кодируется одинаковым и минимально возможным количеством бит, а каждый номер – одинаковым и минимально возможным целым количеством байт. Определите объем памяти, необходимый для хранения 20 автомобильных номеров.

Определите объем памяти, необходимый для хранения 20 автомобильных номеров.

В школьной базе данных хранятся записи, содержащие информацию об учениках:

– 16 символов: русские буквы (первая прописная, остальные строчные),

– 12 символов: русские буквы (первая прописная, остальные строчные),

– 16 символов: русские буквы (первая прописная, остальные строчные),

– числа от 1992 до 2003.

Каждое поле записывается с использованием минимально возможного количества бит. Определите минимальное количество байт, необходимое для кодирования одной записи, если буквы е и ё считаются совпадающими.

В школе 800 учащихся, коды учащихся записаны в школьной информационной системе с помощью минимального количества бит. Каков информационный объем в байтах сообщения о кодах 320 учащихся, присутствующих на конференции?

Для регистрации на сайте некоторой страны пользователю необходимо придумать пароль длиной ровно 11 символов. В пароле можно использовать десятичные цифры и 12 различных символов местного алфавита, причем все буквы используются в двух начертаниях – строчные и прописные. Каждый символ кодируется одинаковым и минимально возможным количеством бит, а каждый пароль – одинаковым и минимально возможным целым количеством байт. Определите объем памяти в байтах, необходимый для хранения 60 паролей.

В пароле можно использовать десятичные цифры и 12 различных символов местного алфавита, причем все буквы используются в двух начертаниях – строчные и прописные. Каждый символ кодируется одинаковым и минимально возможным количеством бит, а каждый пароль – одинаковым и минимально возможным целым количеством байт. Определите объем памяти в байтах, необходимый для хранения 60 паролей.

При регистрации в компьютерной системе каждому пользователю выдаётся пароль, состоящий из 15 символов и содержащий только символы Е, Г, Э, 2, 0, 1, 3. Каждый такой пароль в компьютерной программе записывается минимально возможным и одинаковым целым количеством байт (при этом используют посимвольное кодирование и все символы кодируются одинаковым и минимально возможным количеством бит). Определите объём памяти в байтах, отводимый этой программой для записи 25 паролей.

В базе данных хранятся записи, содержащие информацию о датах. Каждая запись содержит три поля: год (число от 1 до 2100), номер месяца (число от 1 до 12) и номер дня в месяце (число от 1 до 31). Каждое поле записывается отдельно от других полей с помощью минимально возможного числа бит. Определите минимальное количество бит, необходимых для кодирования одной записи.

Каждое поле записывается отдельно от других полей с помощью минимально возможного числа бит. Определите минимальное количество бит, необходимых для кодирования одной записи.

— обзор

1.1.2 Регистры

Помимо четырех сегментных регистров, представленных в предыдущем разделе, 8086 имеет семь регистров общего назначения и два регистра состояния.

Регистры общего назначения делятся на две категории. Четыре регистра AX, BX, CX и DX классифицируются как регистры данных. Эти регистры данных доступны либо как полный 16-битный регистр, представленный суффиксом X, либо как младший байт полного 16-битного регистра, обозначенный суффиксом L, либо как старший байт 16-битного регистра, обозначенный суффикс H.Например, AX будет обращаться к полному 16-битному регистру, тогда как AL и AH будут обращаться к младшему и старшему байтам регистра соответственно.

Вторая классификация регистров — это регистры указателя / индекса. Сюда входят следующие четыре регистра: SP, BP, SI и DI. Регистр SP, указатель стека, зарезервирован для использования в качестве указателя на вершину стека. Регистры SI и DI обычно неявно используются как указатели источника и назначения соответственно. В отличие от регистров данных, регистры указателя / индекса доступны только как полные 16-битные регистры.

Сюда входят следующие четыре регистра: SP, BP, SI и DI. Регистр SP, указатель стека, зарезервирован для использования в качестве указателя на вершину стека. Регистры SI и DI обычно неявно используются как указатели источника и назначения соответственно. В отличие от регистров данных, регистры указателя / индекса доступны только как полные 16-битные регистры.

Как может указывать эта классификация, регистры общего назначения содержат некоторые рекомендации по их предполагаемому использованию. Это руководство отражено в формах инструкций с неявными операндами. Команды с неявными операндами, то есть операнды, которые считаются определенным регистром и, следовательно, не требуют кодирования этого операнда, позволяют использовать более короткие кодировки для общего использования. Для удобства инструкции с неявными формами обычно также имеют явные формы, для кодирования которых требуется больше байтов.Рекомендуемое использование регистров:

AX Накопитель

BX Данные (относительно DS)

CX Счетчик циклов

DX Данные

SI Указатель источника (относительно DS)

DI Указатель назначения (относительно ES)

SP Указатель стека (относительно SS)

BP Базовый указатель кадр стека (относительно SS)

Помимо возможности более короткого кодирования инструкций, это руководство также является помощью для программиста, который, однажды ознакомившись с различными значениями регистров, сможет вывести значение сборки, предполагая это соответствует рекомендациям намного быстрее. В некоторой степени это аналогично тому, как имена переменных помогают программисту размышлять об их содержании. Важно отметить, что это всего лишь предложения, а не правила.

В некоторой степени это аналогично тому, как имена переменных помогают программисту размышлять об их содержании. Важно отметить, что это всего лишь предложения, а не правила.

Дополнительно есть два регистра состояния, указатель команд и регистр флагов.

Указатель инструкции IP также часто называют программным счетчиком. Этот регистр содержит адрес памяти следующей инструкции, которая должна быть выполнена. До появления 64-битного режима указатель инструкции не был напрямую доступен программисту, то есть к нему нельзя было получить доступ, как к другим регистрам общего назначения.Несмотря на это, указатель инструкции был доступен косвенно. В то время как указатель инструкции не может быть изменен с помощью инструкции MOV, он может быть изменен любой инструкцией, изменяющей ход выполнения программы, такой как инструкции CALL или JMP.

Чтение содержимого указателя инструкции также стало возможным благодаря тому, как x86 обрабатывает вызовы функций. Переход от одной функции к другой происходит с помощью инструкций CALL и RET. Инструкция CALL сохраняет текущее значение указателя инструкции, помещая его в стек для поддержки вызовов вложенных функций, а затем загружает указатель инструкции с новым адресом, предоставленным в качестве операнда инструкции.Это значение в стеке называется адресом возврата . Когда функция завершает выполнение, инструкция RET извлекает адрес возврата из стека и восстанавливает его в указателе инструкции, тем самым передавая управление обратно функции, которая инициировала вызов функции. Используя это, программист может создать специальную функцию преобразования, которая просто копирует возвращаемое значение из стека, загружает его в один из регистров и затем возвращает. Например, при компиляции независимого от позиции кода (PIC), который обсуждается в главе 12, компилятор автоматически добавит функции, использующие этот метод для получения указателя инструкции.Эти функции обычно называются __x86.get_pc_thunk.bx (), __x86.get_pc_thunk.cx (), __x86.get_pc_thunk.dx () и так далее, в зависимости от того, в какой регистр загружен указатель инструкции.

Инструкция CALL сохраняет текущее значение указателя инструкции, помещая его в стек для поддержки вызовов вложенных функций, а затем загружает указатель инструкции с новым адресом, предоставленным в качестве операнда инструкции.Это значение в стеке называется адресом возврата . Когда функция завершает выполнение, инструкция RET извлекает адрес возврата из стека и восстанавливает его в указателе инструкции, тем самым передавая управление обратно функции, которая инициировала вызов функции. Используя это, программист может создать специальную функцию преобразования, которая просто копирует возвращаемое значение из стека, загружает его в один из регистров и затем возвращает. Например, при компиляции независимого от позиции кода (PIC), который обсуждается в главе 12, компилятор автоматически добавит функции, использующие этот метод для получения указателя инструкции.Эти функции обычно называются __x86.get_pc_thunk.bx (), __x86.get_pc_thunk.cx (), __x86.get_pc_thunk.dx () и так далее, в зависимости от того, в какой регистр загружен указатель инструкции.

Второй регистр состояния, регистр EFLAGS, состоит из 1-битных флагов состояния и управления. Эти биты устанавливаются различными инструкциями, обычно арифметическими или логическими инструкциями, чтобы сигнализировать об определенных условиях. Затем эти флаги условий можно проверить, чтобы принять решение. Список флагов, изменяемых каждой инструкцией, см. В Intel SDM.8086 определил следующие биты состояния и управления в EFLAGS:

Нулевой флаг (ZF) Устанавливается, если результат инструкции равен нулю.

Флаг знака (SF) Устанавливается, если результат инструкции отрицательный.

Флаг переполнения (OF) Устанавливается, если результат инструкции переполнен.

Флаг четности (PF) Устанавливается, если в результате установлено четное количество битов.

Флаг переноса (CF) Используется для хранения бита переноса в командах, которые выполняют арифметические действия с переносом (для реализации повышенной точности).

Флажок настройки (AF) Аналогичен флажку переноса. На языке документации 8086 это называлось вспомогательным флагом переноса.

Флаг направления (DF) Для инструкций, которые либо автоматически увеличивают, либо автоматически уменьшают указатель, этот флаг выбирает, какую из них выполнять. Если установлено, автоинкремент, в противном случае автоинкремент.

Флаг разрешения прерывания (IF) Определяет, разрешены ли маскируемые прерывания.

Флаг прерывания (TF) Если установлено, ЦП работает в пошаговом режиме отладки.

Ответы на учебные вопросы — Информационные системы для бизнеса и не только

Глава 1

1. Какие пять компонентов составляют информационную систему?

а. h ardware, программное обеспечение, данные, люди, процесс

2. Назовите три примера аппаратного обеспечения информационных систем?

а. Есть номер из возможных ответов: ПК, принтер, мышь, планшеты, мобильные телефоны и т. Д. .

Есть номер из возможных ответов: ПК, принтер, мышь, планшеты, мобильные телефоны и т. Д. .

3. Примером какого компонента информационных систем является Microsoft Windows?

а. Это операционная система, которая является частью программного компонента.

4. Что такое прикладное программное обеспечение?

а. Программное обеспечение, которое делает что-то полезное.

5. Какие роли люди играют в информационных системах?

а. В текст включены такие примеры, как служба поддержки, системный аналитик, программист и ИТ-директор.

6. Что такое определение процесса?

а. Процесс — это серия шагов, предпринимаемых для достижения желаемого результата или цели.

7. Что было изобретено первым, персональный компьютер или Интернет (ARPANET)?

а. Интернет был активирован в 1969 году; Персональный компьютер был представлен в 1975 году.

8. В каком году впервые были сняты ограничения на коммерческое использование Интернета? Когда были основаны eBay и Amazon?

а. Ограничения были сняты в 1991 году, Amazon был основан в 1994 году, а eBay был основан в 1995 году .

9. Что значит сказать, что мы живем в «мире пост-ПК»?

а. Персональный компьютер больше не будет основным способом взаимодействия людей и ведения бизнеса.

10. Каков главный аргумент Карра об информационных технологиях?

а. Эти информационные технологии — всего лишь товар, и их нельзя использовать для получения конкурентного преимущества.

Глава 2

1. Напишите свое собственное описание того, что означает термин оборудование информационных систем .

а. Ответы будут разными: , но должен сказать что-то о аппаратных средствах информационных систем , состоящих из физических частей вычислительных устройств, к которым действительно можно прикоснуться.

2. Какое влияние оказывает закон Мура на различные аппаратные компоненты, описанные в этой главе?

а. Учащийся должен выбрать один из компонентов и обсудить влияние того факта, что скорость вычисления удваивается по скорости каждые два года. Большинство устройств становятся меньше, быстрее, дешевле, и это должно быть указано в ответе.

3. Напишите краткое изложение одного из элементов, связанных с разделом «Интегрированные вычисления».

а. Студент должен написать резюме одной из связанных статей.

4. Объясните, почему персональный компьютер теперь считается товаром.

а. ПК стал товаром в том смысле, что между компьютерами очень мало различий, а основным фактором, контролирующим их продажу, является их цена.

5. ЦП также можно рассматривать как _____________ компьютера.

а.мозг

6. Перечислите следующее в порядке возрастания (от самого медленного к самому быстрому): мегагерцы, килогерцы, гигагерцы.

а. килогерцы, мегагерцы, гигагерцы

7. Что такое шина компьютера?

а. Шина — это электрическое соединение между различными компонентами компьютера.

8. Назовите два различия между ОЗУ и жестким диском.

а. ОЗУ непостоянно; жесткий диск энергонезависим.Доступ к данным в ОЗУ происходит быстрее, чем на жестком диске.

9. Каковы преимущества твердотельных накопителей перед жесткими дисками?

а. Основным преимуществом является spe ed: SSD имеет гораздо более высокую скорость доступа к данным — , чем традиционный жесткий диск.

10. Насколько тяжелым был первый коммерчески успешный портативный компьютер?

а. Компьютер Compaq весил 28 фунтов.

Глава 3

1.Придумайте собственное определение программного обеспечения. Объясните ключевые термины в вашем определении.

а. Разнообразные ответы возможны , но должно быть похоже на определение в текст : Программное обеспечение — это набор инструкций, которые сообщают оборудованию, что делать. Программное обеспечение создается в процессе программирования.

Разнообразные ответы возможны , но должно быть похоже на определение в текст : Программное обеспечение — это набор инструкций, которые сообщают оборудованию, что делать. Программное обеспечение создается в процессе программирования.

2. Каковы функции операционной системы?

а.Операционная система управляет аппаратными ресурсами компьютера, предоставляет компоненты пользовательского интерфейса и предоставляет разработчикам программного обеспечения платформу для написания приложений.

3. Какие из перечисленных операционных систем, а какие приложения: Microsoft Excel, Google Chrome, iTunes, Windows, Android, Angry Birds.

а. Microsoft Excel (приложение), Google Chrome (приложение), iTunes (приложение), WIndows (операционная система), Android (операционная система tem), Angry Birds (приложение)

4. Какое ваше любимое программное обеспечение? Какие задачи это помогает вам выполнять?

Какое ваше любимое программное обеспечение? Какие задачи это помогает вам выполнять?

а. У студентов будут разные ответы на этот вопрос. Им следует выбрать приложение, а не операционную систему. Они должны быть в состоянии перечислить хотя бы одну вещь, в которой им это помогает.

5. Что такое «убийственное» приложение? Какое приложение-убийца для ПК?

а. Убийственное приложение — это прикладное программное обеспечение, которое настолько полезно, что люди будут покупать оборудование только для того, чтобы запускать его.Убийственным приложением для ПК была электронная таблица ( Visicalc ).

6. Как бы вы классифицировали программное обеспечение, работающее на мобильных устройствах? Разбейте эти приложения как минимум на три основные категории и приведите примеры каждой из них.

а. На этот вопрос можно ответить по-разному. Студенты должны определить, что существуют мобильные операционные системы и мобильные приложения. Скорее всего, студентов разделят мобильные приложения на несколько категорий: игры, GPS, чтение, общение и т. Д.

Скорее всего, студентов разделят мобильные приложения на несколько категорий: игры, GPS, чтение, общение и т. Д.

7. Объясните, что делает система ERP.

а. Система ERP (корпоративный ресурс p lanning) — это программное приложение с централизованной базой данных, которое внедряется во всей организации.

8. Что такое программное обеспечение с открытым исходным кодом? Чем он отличается от ПО с закрытым исходным кодом? Приведите пример каждого.

а. Программное обеспечение с открытым исходным кодом — это программное обеспечение, которое делает исходный код доступным для копирования и использования кем угодно.Его можно бесплатно скачивать, копировать и распространять. Программное обеспечение с закрытым исходным кодом не делает исходный код доступным и, как правило, не является бесплатным для загрузки, копирования и распространения. Есть много примеров из обоих, например: Firefox (открытый исходный код), Linux (открытый исходный код), iTunes (закрытый исходный код), Microsoft Office (закрытый исходный код).

9. Что дает лицензия на программное обеспечение?

а. Лицензии на программное обеспечение не одинаковы, но обычно y предоставляют пользователю право использовать программное обеспечение на ограниченной основе.Условия лицензии диктуют пользователей прав подробно .

10. Как проблема 2000 года (2000 год) повлияла на продажи систем ERP?

а. Организации приобрели программное обеспечение ERP для замены своих старых систем, чтобы избежать каких-либо проблем с 2000 годом в своем программном обеспечении.

Глава 4

1. В чем разница между данными, информацией и знаниями?

а.Данные — это необработанные кусочки фактов и статистики без контекста. Данные могут быть количественными или качественными. Информация — это данные, которым дан контекст. Знания — это информация, которая была агрегирована и проанализирована и может использоваться для принятия решений.

2. Объясните своими словами, как компонент данных соотносится с аппаратными и программными компонентами информационных систем.

а. На этот вопрос существует многочисленных ответов , , но все должны быть вариациями на следующие : Данные обрабатываются аппаратно через программное обеспечение.База данных — это программное обеспечение, работающее на оборудовании. Оборудование хранит данные, программное обеспечение обрабатывает данные.

3. В чем разница между количественными и качественными данными? В каких ситуациях число 42 могло считаться качественными данными?

а. Количественные данные являются числовыми, являются результатом измерения, подсчета или другого математического расчета. Качественные данные носят описательный характер. Число 42 может быть качественным, если это обозначение, а не измерение, счет или расчет.Например: на майке игрока ’ номер 42.

4. Каковы характеристики реляционной базы данных?

Каковы характеристики реляционной базы данных?

а. Реляционная база данных — это база данных, в которой данные организованы в одну или несколько таблиц. Каждая таблица имеет набор полей, которые определяют характер данных, хранящихся в таблице. Запись — это один из примеров набора полей в таблице. Все таблицы связаны одним или несколькими общими полями.

5.Когда имеет смысл использовать персональную СУБД?

а. При работе с небольшой базой данных для личного использования или при отключении от сети.

6. В чем разница между электронной таблицей и базой данных? Назовите три различия между ними.

а. База данных, как правило, более мощная и сложная, чем электронная таблица, с возможностью обрабатывать несколько типов данных и связывать их вместе. Некоторые отличия: в базе данных определены типы полей, а в электронной таблице — нет.База данных использует стандартизированный язык запросов (например, SQL), а электронная таблица — нет. База данных может содержать гораздо большие объемы данных, чем электронная таблица.

База данных может содержать гораздо большие объемы данных, чем электронная таблица.

7. Опишите, что означает термин нормализация .

а. Нормализовать базу данных означает спроектировать ее таким образом, чтобы: 1) уменьшить дублирование данных между таблицами и 2) дать таблице максимально возможную гибкость.

8. Почему важно определить тип данных поля при разработке реляционной базы данных?

а.Тип данных сообщает базе данных, какие функции могут выполняться с данными. Вторая важная причина для определения типа данных , , , , заключается в том, чтобы для данных , и был выделен надлежащий объем дискового пространства.

9. Назовите базу данных, с которой вы часто взаимодействуете. Какими будут имена некоторых полей?

а. Учащийся может выбрать любую систему, с которой он взаимодействует, например Amazon или онлайн-системы своей школы. ’ s.Полями будут имена собираемых данных, например « имя » или « адрес » .

10. Что такое метаданные?

а. Метаданные — это данные о данных . Это относится к данным, используемым для описания других данных, таких как длина песни в iTunes, которая описывает музыкальный файл.

11. Назовите три преимущества использования хранилища данных.

а. В тексте перечислены следующие ( ученик должен выбрать по крайней мере три из этих ) :

и. Процесс разработки хранилища данных заставляет организацию лучше понимать данные, которые она собирает в настоящее время, и, что не менее важно, какие данные не собираются.

ii. Хранилище данных обеспечивает централизованное представление всех данных, собираемых на предприятии, и предоставляет средства из для определения несогласованных данных.

iii. Как только все данные будут идентифицированы как непротиворечивые, организация может создать одну версию истины. Это важно, когда компания хочет сообщать последовательную статистику о себе, такую как доход или количество сотрудников.

Это важно, когда компания хочет сообщать последовательную статистику о себе, такую как доход или количество сотрудников.

iv. Имея хранилище данных, можно делать моментальные снимки данных с течением времени. Это создает историческую запись данных, которая позволяет анализировать тенденции.

v. Хранилище данных предоставляет инструменты для объединения данных, которые могут предоставлять новую информацию и анализ.

12. Что такое интеллектуальный анализ данных?

а. Интеллектуальный анализ данных — это процесс анализа данных с целью поиска ранее неизвестных тенденций, закономерностей и ассоциаций для принятия решений.

Глава 5

1. Какие первые четыре точки были подключены к Интернету (ARPANET)?