Тест: Кодирование информации №4 — Информатика 11 класс

Тест: Кодирование информации №4 — Информатика 11 классАнглийский язык

Астрономия

Белорусский язык

Биология

География

ИЗО

Информатика

История

Итальянский язык

Краеведение

Литература

Математика

Музыка

Немецкий язык

ОБЖ

Обществознание

Окружающий мир

ОРКСЭ

Русский язык

Технология

Физика

Физкультура

Химия

Черчение

Для учителей

Дошкольникам

VIP — доступ

- Предметы »

- Информатика »

- 11 класс »

- Кодирование информации №4

Кодирование информации №4

Информатика 11 класс | Автор: Эфендиев Муаед Жамалдинович | ID: 6813 | Дата: 28.12.2015

Помещать страницу в закладки могут только зарегистрированные пользователи

Зарегистрироваться

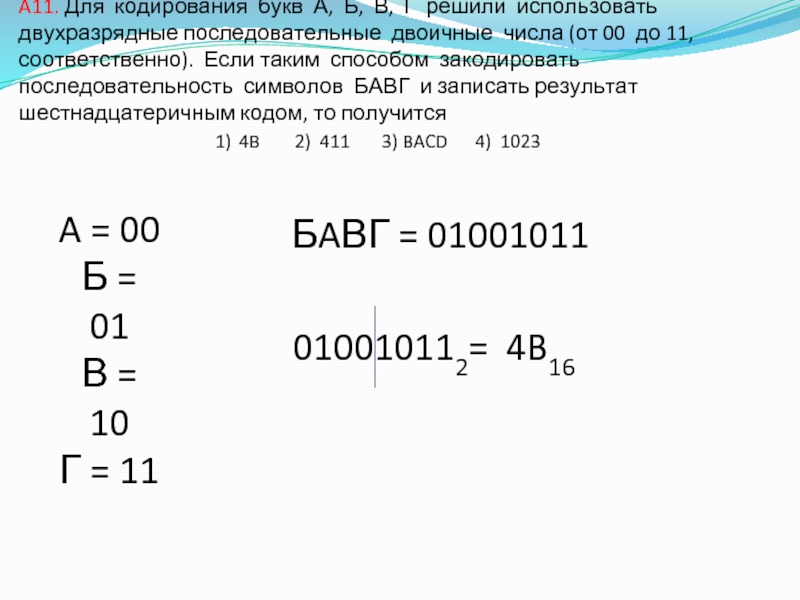

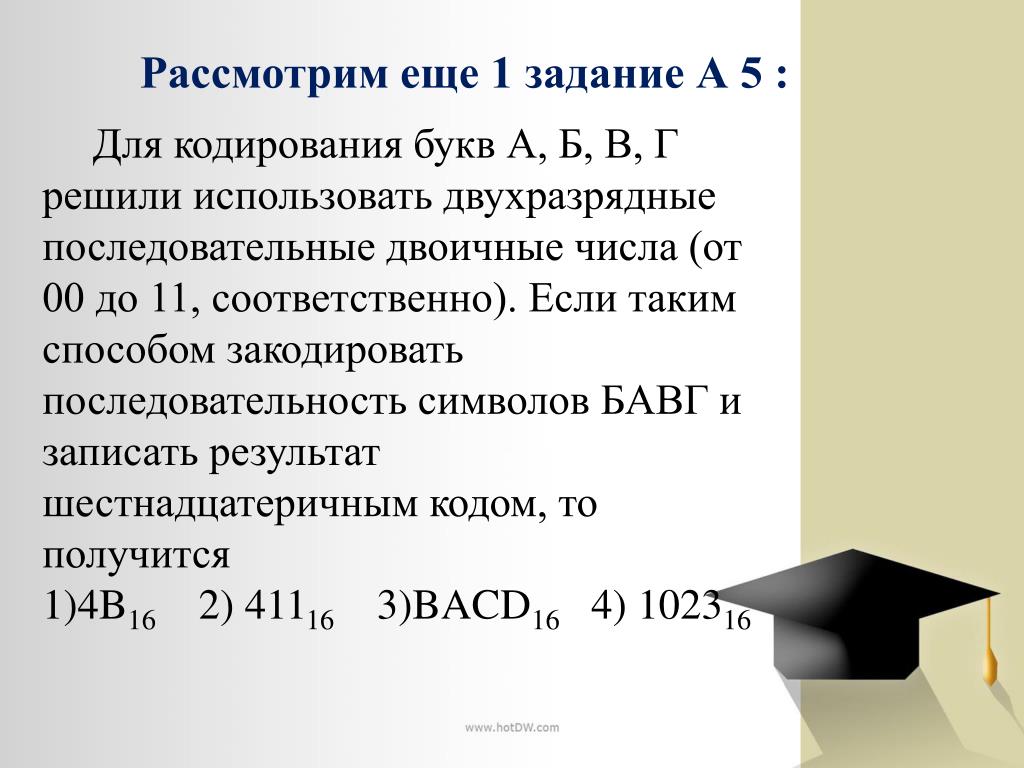

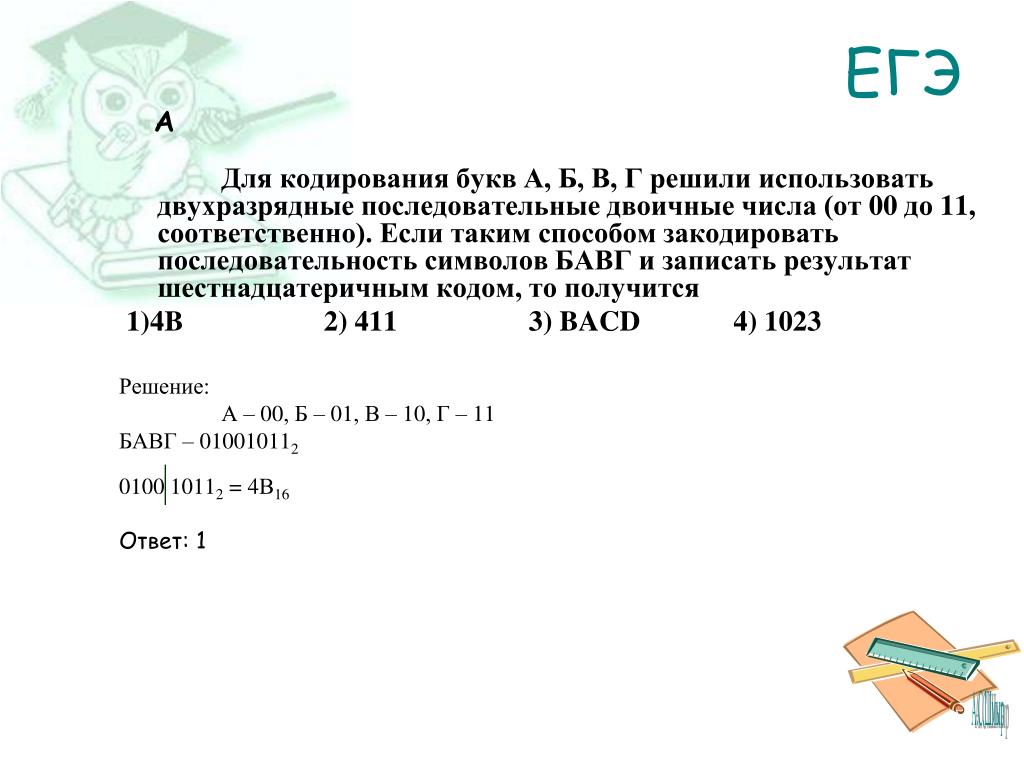

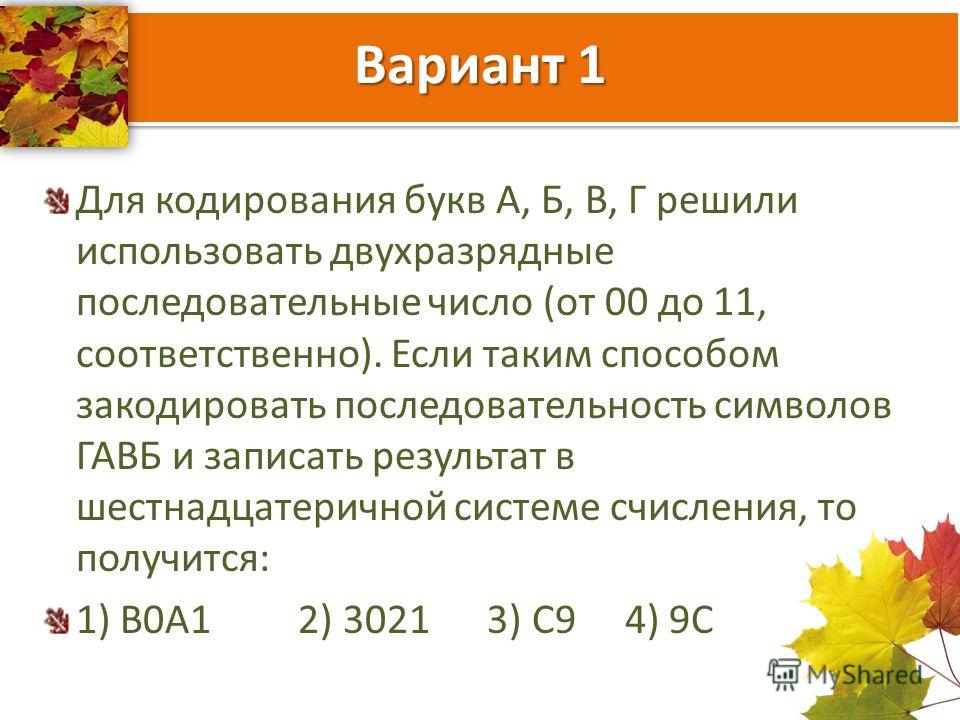

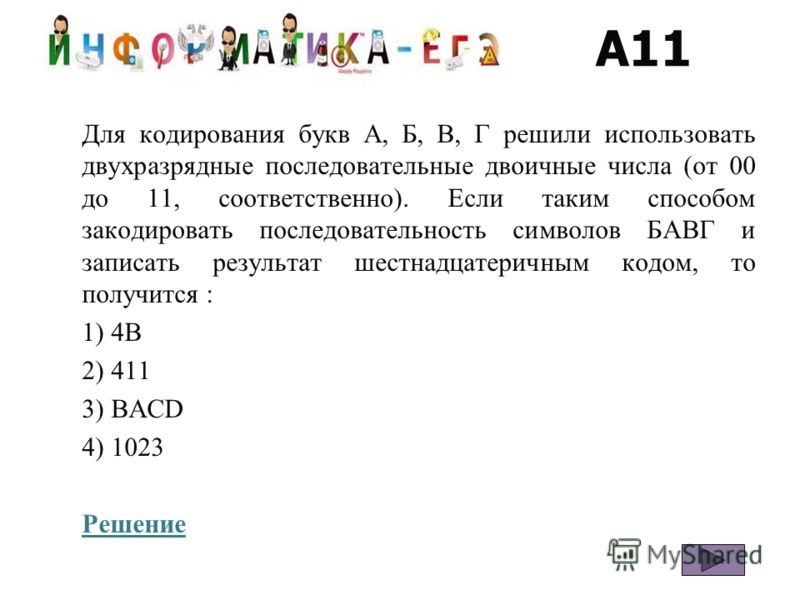

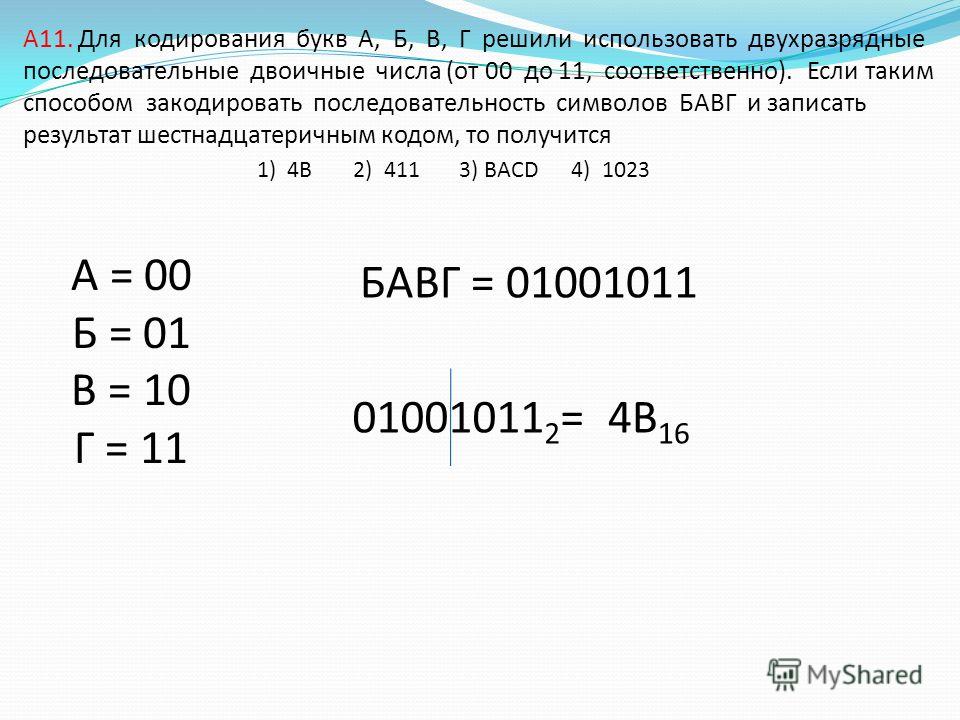

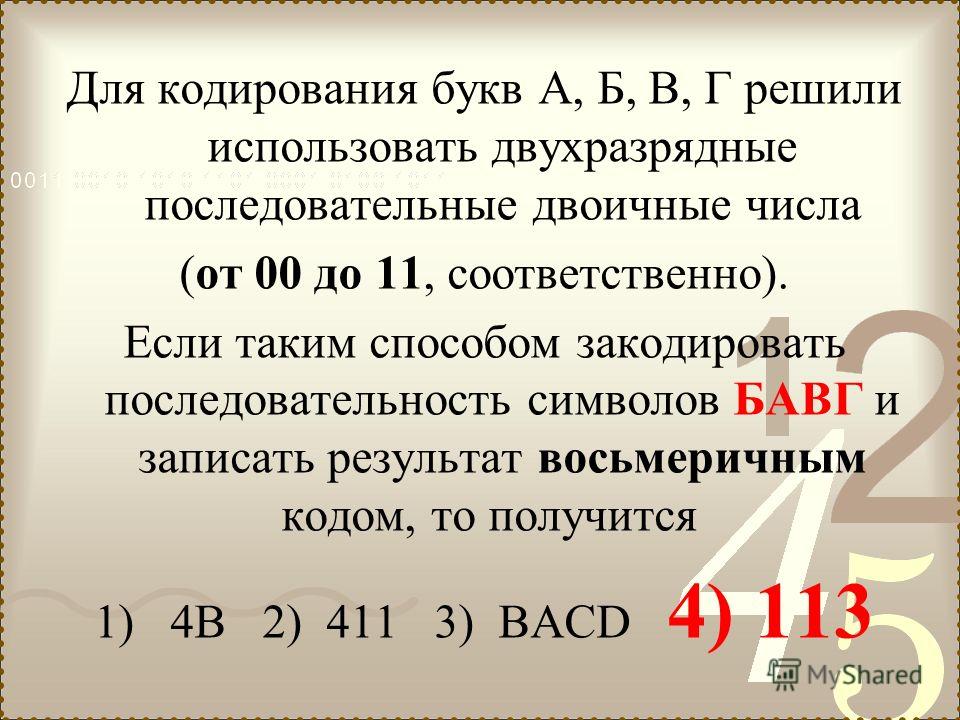

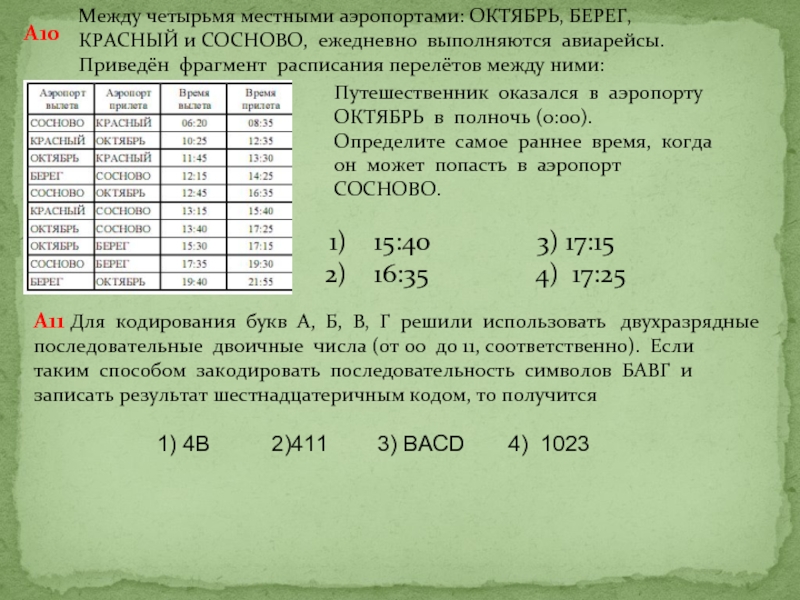

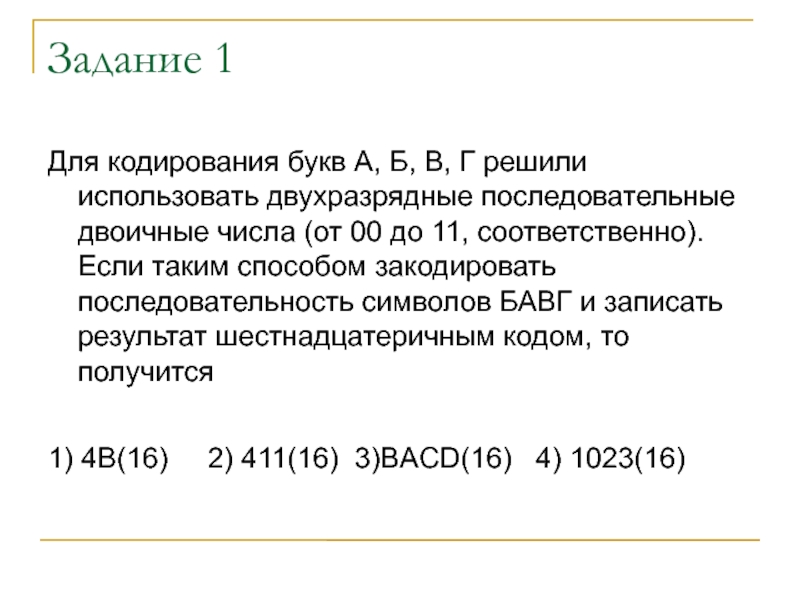

Для кодирования букв А, Б, В, Г решили использовать двухразрядные последовательные

двоичные числа (от 00 до 11 соответственно). Если таким способом закодировать

Если таким способом закодировать

последовательность символов ГБАВ и записать результат в шестнадцатеричной системе

счисления, то получится:

1) 13216 2) D216 3) 310216 4) 2D16

12

3

4

Вопрос № 2

Для кодирования букв А, Б, В, Г решили использовать двухразрядные последовательные

двоичные числа (от 00 до 11 соответственно). Если таким способом закодировать

последовательность символов ГБВА и записать результат шестнадцатеричным кодом, то

получится:

1) 13816 2) DBCA16 3) D816 4) 312016

12

3

4

Вопрос № 3

Для 5 букв латинского алфавита заданы их двоичные коды (для некоторых букв — из двух бит, для

некоторых — из трех). Эти коды представлены в таблице:

a b c d e

000 110 01 001 10

Определите, какой набор букв закодирован двоичной строкой 1100000100110

1) baade 2) badde 3) bacde 4) bacdb

12

3

4

Вопрос № 4

Для кодирования букв А, Б, В, Г используются четырехразрядные последовательные двоичные

числа от 1000 до 1011 соответственно.

символов БГАВ и записать результат в восьмеричном коде, то получится:

1) 175423 2) 115612 3) 62577 4) 12376

12

3

4

Вопрос № 5

Для кодирования букв А, В, С, D используются трехразрядные последовательные двоичные числа,

начинающиеся с 1 (от 100 до 111 соответственно). Если таким способом закодировать

последовательность символов CDAB и записать результат в шестнадцатеричном коде, то

получится:

1) А5216 2) 4С816 3) 15D16 4) DE516

12

3

4

Показать ответы

Получение сертификата

о прохождении теста

Доступно только зарегистрированным пользователям

© TestEdu.ru 2013-2023

E-mail администратора: [email protected]

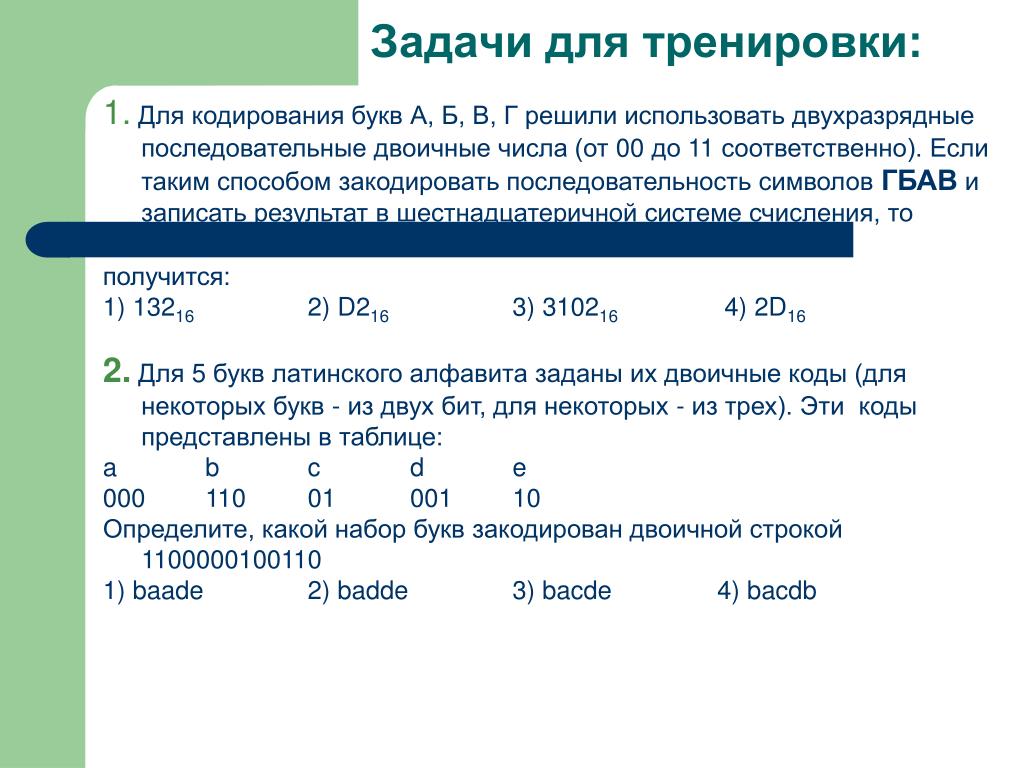

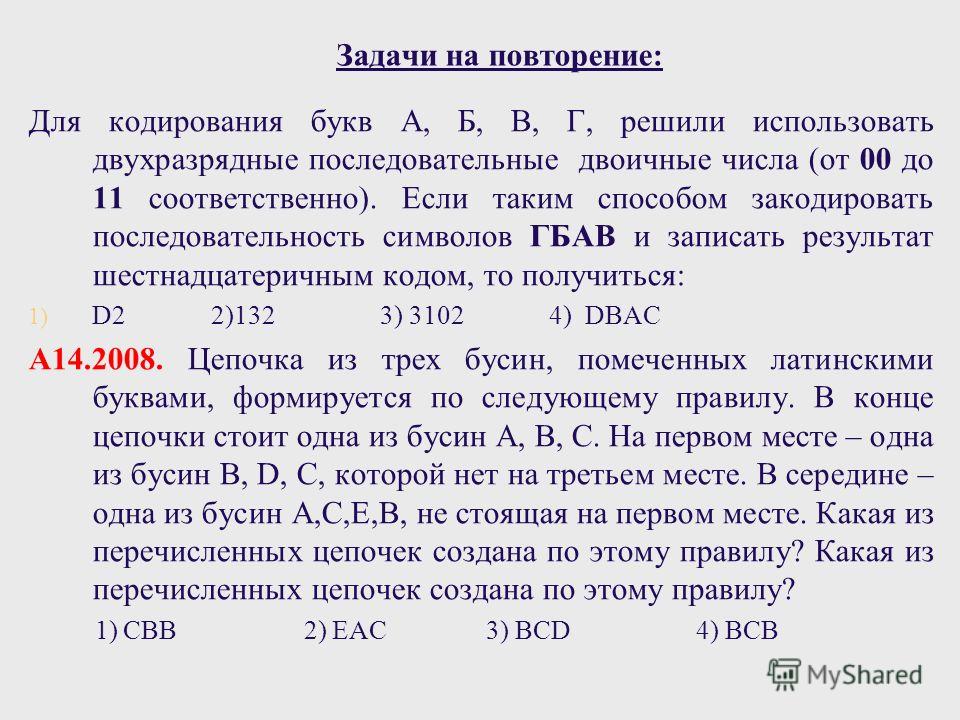

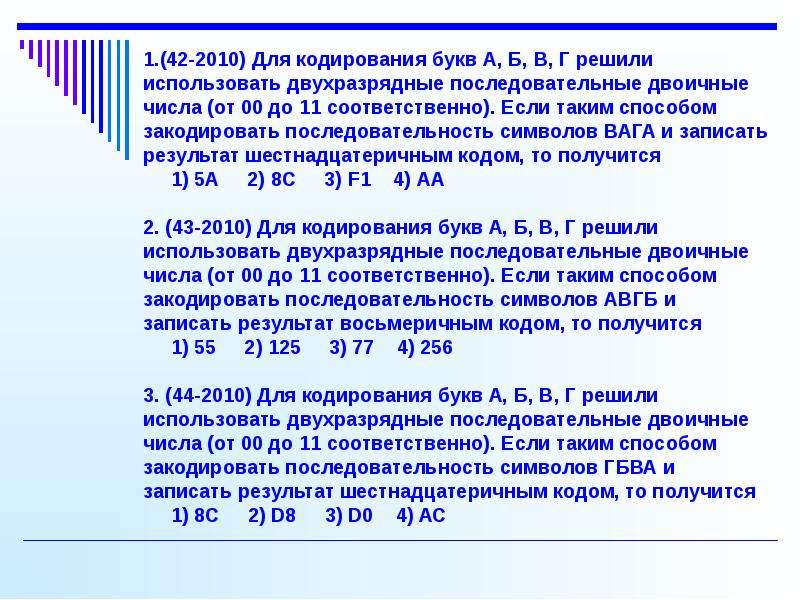

Задачи для тренировки2:

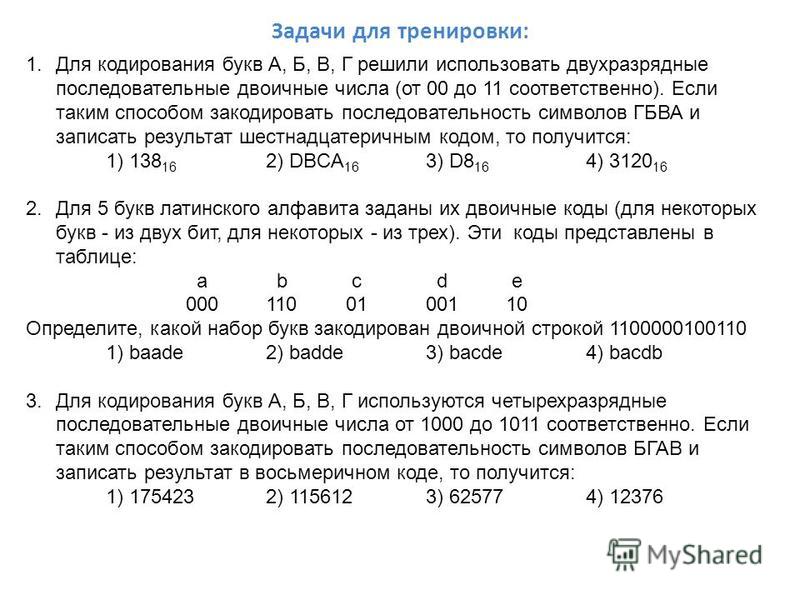

Для кодирования букв А, Б, В, Г решили использовать двухразрядные последовательные двоичные числа (от 00 до 11 соответственно).

Если таким способом закодировать

последовательность символов ГБАВ и

записать результат в шестнадцатеричной

системе счисления, то получится:

Если таким способом закодировать

последовательность символов ГБАВ и

записать результат в шестнадцатеричной

системе счисления, то получится:

1) 13216 2) D216 3) 310216 4) 2D16

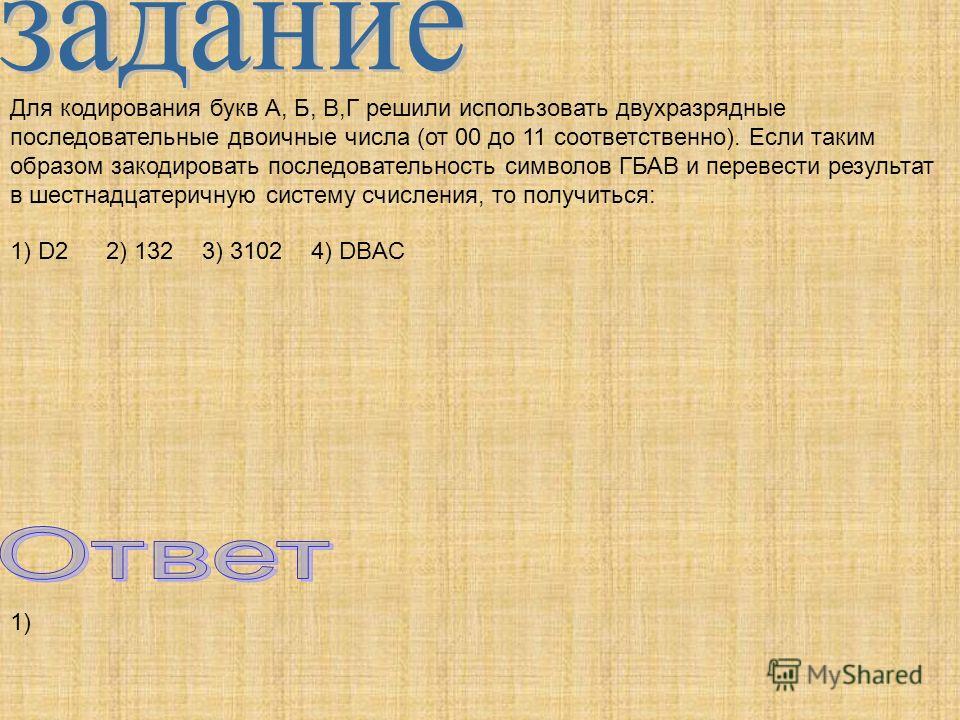

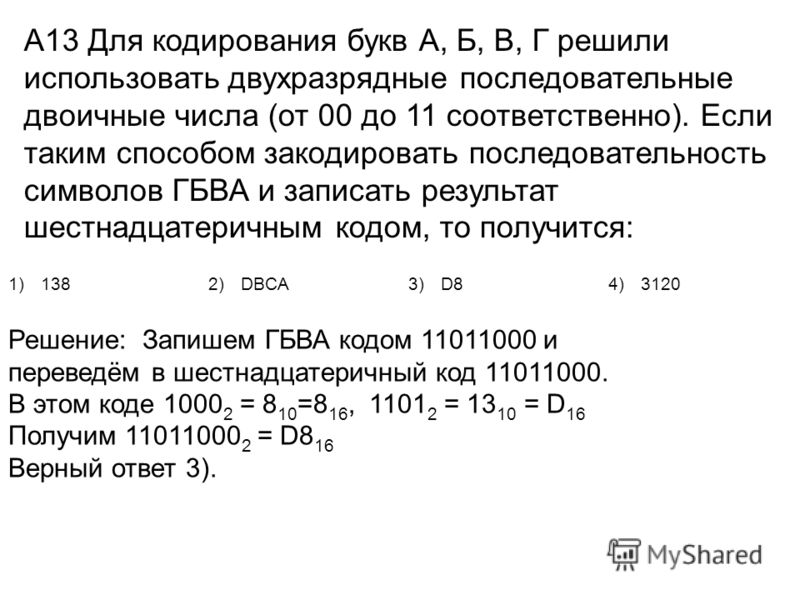

Для кодирования букв А, Б, В, Г решили использовать двухразрядные последовательные двоичные числа (от 00 до 11 соответственно). Если таким способом закодировать последовательность символов ГБВА и записать результат шестнадцатеричным кодом, то получится:

1) 13816 2) DBCA16 3) D816 4) 312016

Для 5 букв латинского алфавита заданы их двоичные коды (для некоторых букв — из двух бит, для некоторых — из трех). Эти коды представлены в таблице:

a b c d e

Определите, какой набор букв закодирован двоичной строкой 1100000100110

1) baade 2) badde 3) bacde 4) bacdb

Для кодирования букв А, Б, В, Г используются четырехразрядные последовательные двоичные числа от 1000 до 1011 соответственно.

Если таким способом закодировать

последовательность символов БГАВ и

записать результат в восьмеричном

коде, то получится:

Если таким способом закодировать

последовательность символов БГАВ и

записать результат в восьмеричном

коде, то получится:

1) 175423 2) 115612 3) 62577 4) 12376

Для кодирования букв А, В, С, D используются трехразрядные последовательные двоичные числа, начинающиеся с 1 (от 100 до 111 соответственно). Если таким способом закодировать последовательность символов CDAB и записать результат в шестнадцатеричном коде, то получится:

1) А5216 2) 4С816 3) 15D16 4) DE516

Для кодирования букв К, L, М, N используются четырехразрядные последовательные двоичные числа от 1000 до 1011 соответственно. Если таким способом закодировать последовательность символов KMLN и записать результат в восьмеричном коде, то получится:

1) 846138 2) 1052338 3) 123458 4) 7763258

Для 5 букв латинского алфавита заданы их двоичные коды (для некоторых букв – из двух бит, для некоторых – из трех).

а b с d е

100 110 011 01 10

Определите, какой набор букв закодирован двоичной строкой 1000110110110, если известно, что все буквы в последовательности – разные:

1) cbade 2) acdeb 3) acbed 4) bacde

Для 6 букв латинского алфавита заданы их двоичные коды (для некоторых букв из двух бит, для некоторых – из трех). Эти коды представлены в таблице:

А В С D Е F

00 100 10 011 11 101

Определите, какая последовательность из 6 букв закодирована двоичной строкой 011111000101100.

1) DEFBAC 2) ABDEFC 3) DECAFB 4) EFCABD

Для кодирования букв А, В, С, D используются четырехразрядные последовательные двоичные числа, начинающиеся с 1 (от 1001 до 1100 соответственно). Если таким способом закодировать последовательность символов CADB и записать результат в шестнадцатеричном коде, то получится:

1) AF5216 2) 4CB816 3) F15D16 4) В9СА16

Для кодирования сообщения, состоящего только из букв А, Б, В и Г, используется неравномерный по длине двоичный код:

А Б В Г

00 11 010 011

Если таким способом закодировать последовательность символов ВГАГБВ и записать результат в шестнадцатеричном коде, то получится:

1) CDADBC16 2) A7C416 3) 41271016 4) 4С7А16

Для кодирования сообщения, состоящего только из букв А, Б, В и Г, используется неравномерный по длине двоичный код:

А Б В Г

00 11 010 011

Если таким способом закодировать последовательность символов ГАВБВГ и записать результат в шестнадцатеричном коде, то получится:

1) 62D316 2)

3D2616 3)

3132616 4)

62133

Для кодирования сообщения, состоящего только из букв А, Б, В и Г, используется неравномерный по длине двоичный код:

А Б В Г

00 11 010 011

Если таким способом закодировать последовательность символов ГБВАВГ и записать результат в шестнадцатеричном коде, то получится:

1) 7101316 2) DBCACD16 3) 31A716 4) 7A1316

Для кодирования сообщения, состоящего только из букв А, Б, В и Г, используется неравномерный по длине двоичный код:

А Б В Г

00 11 010 011

Если таким способом закодировать последовательность символов ГАВБГВ и записать результат в шестнадцатеричном коде, то получится:

1) DACBDC16 2) AD2616 3) 62131016 4) 62DA16

Для кодирования сообщения, состоящего только из букв A, B, C, D и E, используется неравномерный по длине двоичный код:

A B C D E

000 11 01 001 10

Какое (только одно!) из четырех полученных сообщений было передано без ошибок и может быть раскодировано:

1) 110000010011110

2) 110000011011110

3) 110001001001110

4) 110000001011110

Для передачи по каналу связи сообщения, состоящего только из символов А, Б, В и Г используется посимвольное кодирование: А-00, Б-11, В-010, Г-011.

1) AD34 2) 43DA 3) 101334 4) CADBCD

Для передачи по каналу связи сообщения, состоящего только из букв А, Б, В, Г, решили использовать неравномерный по длине код: A=0, Б=01, В=001. Как нужно закодировать букву Г, чтобы длина кода была минимальной и допускалось однозначное разбиение кодированного сообщения на буквы?

1) 0001 2) 000 3) 11 4) 101

Для передачи по каналу связи сообщения, состоящего только из букв А, Б, В, Г, решили использовать неравномерный по длине код: A=0, Б=100, В=101. Как нужно закодировать букву Г, чтобы длина кода была минимальной и допускалось однозначное разбиение кодированного сообщения на буквы?

1) 1 2) 11 3) 01 4) 010

Черно-белое растровое изображение кодируется построчно, начиная с левого верхнего угла и заканчивая в правом нижнем углу.

При кодировании 1 обозначает

черный цвет, а 0 – белый.

При кодировании 1 обозначает

черный цвет, а 0 – белый.

Для компактности результат записали в восьмеричной системе счисления. Выберите правильную запись кода.

1) 57414 2) 53414 3) 53412 4) 53012

Для передачи по каналу связи сообщения, состоящего только из символов А, Б, В и Г используется посимвольное кодирование: А-0, Б-11, В-100, Г-011. Через канал связи передается сообщение: ГБАВАВГ. Закодируйте сообщение данным кодом. Полученную двоичную последовательность переведите в восьмеричный код.

1) DBACACD 2) 75043 3) 7A23 4) 3304043

Для передачи по каналу связи сообщения, состоящего только из символов А, Б, В и Г используется посимвольное кодирование: А-10, Б-11, В-110, Г-0. Через канал связи передается сообщение: ВАГБААГВ. Закодируйте сообщение данным кодом. Полученную двоичную последовательность переведите в шестнадцатеричный код.

1) D3A6 2) 62032206 3) 6A3D 4) CADBAADC

Для кодирования сообщения, состоящего только из букв О, К, Л, М и Б, используется неравномерный по длине двоичный код:

О К Л М Б

00 01 11 010 0110

Какое (только одно!) из четырех полученных сообщений было передано без ошибок и может быть раскодировано:

1) 110001001001110

2) 10000011000111010

3) 110001001101001

4) 1000110001100010

Для передачи по каналу связи сообщения, состоящего только из символов А, Б, В и Г, используется неравномерный (по длине) код: А-00, Б-11, В-010, Г-011. Через канал связи передается сообщение: ГБВАВГ. Закодируйте сообщение данным кодом. Полученную двоичную последовательность переведите в шестнадцатеричную систему счисления. Какой вид будет иметь это сообщение?

1) 71013

2) DBCACD

3) 7A13

4) 31A7

Для кодирования сообщения, состоящего только из букв А, Б, В и Г, используются четырехразрядные последовательные двоичные числа от 1000 до 1011.

Если таким

способом закодировать последовательность

символов БГАВ и записать результат в

восьмеричном коде, то получится:

Если таким

способом закодировать последовательность

символов БГАВ и записать результат в

восьмеричном коде, то получится:

1) 175612 2) 115612 3) 62612 4) 12612

1 Самылкина Н.Н., Островская Е.М. Информатика: тренировочные задания. – М.: Эксмо, 2009.

2 Источники заданий:

Демонстрационные варианты ЕГЭ 2004-2011 гг.

Гусева И.Ю. ЕГЭ. Информатика: раздаточный материал тренировочных тестов. — СПб: Тригон, 2009.

Самылкина Н.Н., Островская Е.М. Информатика: тренировочные задания. – М.: Эксмо, 2009.

Якушкин П.А., Ушаков Д.М. Самое полное издание типовых вариантов реальных заданий ЕГЭ 2010. Информатика. — М.: Астрель, 2009.

Абрамян М.Э., Михалкович С.С., Русанова Я.М., Чердынцева М.И. Информатика. ЕГЭ шаг за шагом. — М.: НИИ школьных технологий, 2010.

8http://kpolyakov.narod.ru

Секретный язык: криптография и секретные коды

Когда вы были ребенком, у вас было кольцо-дешифратор «Капитан Полночь»? С его помощью вы могли отправлять сообщения друзьям, которые никто другой не мог прочитать. Или, возможно, вы помните, что использовали специальные символы, чтобы писать заметки к вашей «выжимке» в классе. Если записку перехватят, ваш учитель ничего не сможет узнать о вашем романе.

Или, возможно, вы помните, что использовали специальные символы, чтобы писать заметки к вашей «выжимке» в классе. Если записку перехватят, ваш учитель ничего не сможет узнать о вашем романе.

В более серьезных целях наши военные и дипломатические силы используют коды и шифры для защиты конфиденциальной информации от посторонних глаз. Компании также отправляют данные, которые были закодированы, чтобы попытаться защитить коммерческую тайну и закулисные сделки. В конце концов, вы бы не хотели, чтобы ваш конкурент знал, что вы собираетесь приобрести его компанию с помощью выкупа за счет заемных средств.

Изучение шифрования и кодирования (на передающем конце), а также расшифровки и декодирования (на принимающем конце) называется криптографией от греческого κρυπτός (kryptos) — скрытое и γράφειν (graphia) — письмо. Если вы не знаете греческого языка (а немногие из нас знают), приведенные выше буквы сами по себе могут быть формой кода! Хотя различие нечеткое, шифры отличаются от кодов. Когда вы заменяете одно слово другим словом или предложением, например, используя словарь иностранного языка, вы используете код. Когда вы смешиваете или заменяете существующие буквы, вы используете шифр. (Я говорил вам, что разница нечеткая, и вы можете комбинировать коды и шифры, заменяя одно слово другим, а затем смешивая результат.) Мы сосредоточимся на шифрах.

Когда вы заменяете одно слово другим словом или предложением, например, используя словарь иностранного языка, вы используете код. Когда вы смешиваете или заменяете существующие буквы, вы используете шифр. (Я говорил вам, что разница нечеткая, и вы можете комбинировать коды и шифры, заменяя одно слово другим, а затем смешивая результат.) Мы сосредоточимся на шифрах.

Для того чтобы шифр был полезным, необходимо знать некоторые вещи как на передающей, так и на принимающей сторонах.

- Алгоритм или метод , используемый для шифрования исходного сообщения (известного как открытый текст).

- Ключ используется с алгоритмом, позволяющим одновременно шифровать и расшифровывать открытый текст.

- период или время , в течение которого действует ключ.

По аналогии, чтобы попасть в свой дом, вы должны вставить ключ в замок, чтобы открыть дверь. Этот процесс (использование ключа и замка) и есть метод или алгоритм. Теперь этот метод работает только в том случае, если у вас есть правильный ключ, чтобы воткнуть его в замок, и ваш ключ будет действителен только до тех пор, пока вы проживаете в конкретном жилище. Следующий житель поменяет замки на другой ключ, чтобы убедиться, что вы не сможете войти, даже если вы знаете метод.

Теперь этот метод работает только в том случае, если у вас есть правильный ключ, чтобы воткнуть его в замок, и ваш ключ будет действителен только до тех пор, пока вы проживаете в конкретном жилище. Следующий житель поменяет замки на другой ключ, чтобы убедиться, что вы не сможете войти, даже если вы знаете метод.

Выбор трех вышеуказанных пунктов — алгоритма, ключа и периода — зависит от ваших потребностей. Если вы находитесь на поле боя и получаете текущие тактические данные, вам нужен алгоритм, позволяющий легко расшифровать сообщение в пылу битвы. С другой стороны, вы также должны исходить из того, что ваш оппонент перехватил ваше зашифрованное сообщение и пытается его взломать. Следовательно, вы должны выбрать алгоритм (метод), который достаточно сложен, чтобы к тому времени, когда ваш оппонент разберется с ним, данные были бесполезны. Чем проще алгоритм вы выберете, тем чаще вам придется менять ключ, открывающий код — если вы хотите держать своего врага в неведении.

Шифры делятся на две основные категории; шифры замены и шифры перестановки. Шифры подстановки заменяют буквы в открытом тексте другими буквами или символами, сохраняя порядок, в котором символы располагаются одинаково. Шифры перестановки сохраняют все исходные буквы нетронутыми, но меняют их порядок. Результирующий текст любого метода шифрования называется зашифрованным текстом. Конечно, вы можете использовать оба метода один за другим, чтобы еще больше запутать непреднамеренного получателя. Чтобы получить представление об этих методах, давайте взглянем на некоторые шифры.

Шифры подстановки заменяют буквы в открытом тексте другими буквами или символами, сохраняя порядок, в котором символы располагаются одинаково. Шифры перестановки сохраняют все исходные буквы нетронутыми, но меняют их порядок. Результирующий текст любого метода шифрования называется зашифрованным текстом. Конечно, вы можете использовать оба метода один за другим, чтобы еще больше запутать непреднамеренного получателя. Чтобы получить представление об этих методах, давайте взглянем на некоторые шифры.

Подстановочные шифры и кольца декодирования

Мы постоянно используем подстановочные шифры. (На самом деле шифры подстановки в большинстве случаев можно было бы правильно назвать кодами.) Код Морзе, стенография, семафор и код ASCII, с которым эти символы хранятся внутри моего Macintosh, — все это примеры. (ASCII расшифровывается как Американский стандартный код для обмена информацией, если вам интересно.) Единственная разница между ними и шпионскими кодами заключается в том, что приведенные выше примеры стандартизированы, чтобы их знали все.

Кольцо декодера Captain Midnight (которое также является кольцом «кодировщика») позволяет выполнять простой шифр замены. Обычно он имеет два концентрических колеса букв, от A до Z. Вы вращаете внешнее кольцо и заменяете буквы в своем сообщении, найденные на внешнем кольце, буквами, расположенными непосредственно под ним на внутреннем кольце (см. схему). Здесь алгоритм заключается в смещении алфавита, а ключом является количество символов для его смещения. Юлий Цезарь использовал эту простую схему со смещением на 3 символа (он поставил бы букву «А» на внешнем кольце букв над буквой «D» на внутреннем кольце, если бы у него было декодерное кольцо капитана Миднайта). Слово «ЭКСПЛОРАТОРИУМ». » становится «HASORUDWRULXP.» Такая схема была легко взломана и показала определенную наивность со стороны Цезаря в отношении вражеской разведки.

Подстановочные шифровальные диски

A B C D E F G H I J K L M N O P Q R S T U V W X Y ZA B C D E F G H I J K L M N O P Q R S T U V W X Y Z- Загрузите файл PDF, содержащий шифровальные колеса.

- Скопируйте и вырежьте два колеса.

- Поместите меньшее колесо поверх большого колеса и поверните их так, чтобы ваша «ключевая буква» на маленьком колесе оказалась под буквой «А» на большом колесе.

- Теперь вы можете зашифровать открытый текст и передать его своему другу, который знает нужную ключевую букву.

Вы можете немного усложнить расшифровку вашего шифротекста, если бросите в шляпу 26 листков бумаги, на каждом из которых написана буква алфавита, вытащите их по одному и положите рядом- сторона под обычным алфавитом. Результат может выглядеть следующим образом (я просто использовал порядок клавиш на клавиатуре, так что вы можете назвать это кодом Qwerty):

. Буква открытого текста A B C D E F G H I J K L M N O P Q R S T U V W X Y Z Буква шифртекста Q W E R T Y U I O P A S D F G H J K L Z X C V B N M

Вы можете создать секретное сообщение из приведенной выше таблицы. Каждый раз, когда вы видите «I», вы заменяете «O» под ним и так далее для других символов. Сообщение «Встретимся после школы за спортзалом» будет читаться как

Сообщение «Встретимся после школы за спортзалом» будет читаться как

«DTTZ DT QYZTK LEIGGS WTIOFR ZIT UND».

Длина слов, особенно коротких слов, дает важные сведения о характере кода (см. частотные диаграммы). Чтобы помочь скрыть свое сообщение, игнорируйте пробелы и разбивайте сообщение на куски одинакового размера. В шпионском бизнесе принято пять букв, поэтому ваше сообщение выглядит так (обратите внимание, что в конце добавлен дополнительный «фиктивный» символ «М», чтобы оно получилось с группой из 5 букв. Ваш получатель не должен иметь проблема с лишним символом.):

DTTZD TQYZT KLEIG GSWTI OFRZI TUNDM

Другая популярная система, называемая диаграммным шифром, используемая многими детьми в школе, заменяет буквы символами вместо других букв. Эта система, по сути, такая же, как и система замены букв, но ее легче запомнить, чем 26 случайно выбранных букв. Он использует доски для игры в крестики-нолики и два крестика, как показано ниже.

A B CD E FG H IJK LMN O P• • •Q R S• • •T U V• • •W•X Y• •Z•

То же секретное сообщение, что и выше, с использованием линий, окружающих каждую букву (и включая точка, где необходимо) становится:

Несмотря на то, что это выглядит как не поддающийся расшифровке текст пришельца из космоса, у кабинетного криптолога на его расшифровку уйдет не более 10 минут. Почему? При наличии достаточного количества зашифрованного текста определенные закономерности становятся очевидными. Обратите внимание, как часто появляется пустое четырехстороннее поле: шесть раз из 29 символов или около 20% времени. Это сразу указывало бы на то, что пустое поле почти наверняка было символом «Е», наиболее часто используемой буквы в английском языке. Другие буквы также можно определить по их частоте и по их связи с другими соседними символами (см. «Частоты»). Почти все шифры подстановки открыты для такого рода анализа.

Почему? При наличии достаточного количества зашифрованного текста определенные закономерности становятся очевидными. Обратите внимание, как часто появляется пустое четырехстороннее поле: шесть раз из 29 символов или около 20% времени. Это сразу указывало бы на то, что пустое поле почти наверняка было символом «Е», наиболее часто используемой буквы в английском языке. Другие буквы также можно определить по их частоте и по их связи с другими соседними символами (см. «Частоты»). Почти все шифры подстановки открыты для такого рода анализа.

Фрэнсис Бэкон создал один из самых интересных шифров подстановки. Он использовал два разных шрифта, немного различающихся по весу (жирности). Он разбил свой зашифрованный текст на 5 групп символов, каждая из которых представляла бы один символ в его открытом тексте. В зависимости от того, какие символы группы были выделены жирным шрифтом, можно было определить символ открытого текста, используя следующую таблицу (* означает обычный символ, а B — жирный символ)

A=***** G=**BB* M=*BB** S=B**B* Y=BB*** B=****B H=**BBB N=*BB*B T=B**BB Z=BB**B C=***B* I=*B*** O=*BBB* U=B*B** D=***BB J=*B**B P=*BBBB V=B*B*B E=**B** K=*B*B* Q=B**** W=B*BB* F=**B*B L=*B*BB R=B***B X=B*BBB

Наше то же секретное сообщение, что и выше, выглядело бы следующим образом (жирные и простые буквы Бэкона были менее очевидны, чем приведенные ниже):

Т о б е или н о т к б е й а т я с т ч е q уэст и на.Whet h er ' t is no ble r i n the mi n d to s uf f er th es lin gs a nd ar ro w s o f out ra geous fort u n e или t o t ak e ar m s ag a i ns t a sea o f tr oub l es a nd by o pp o s in g закончить их?

Чтобы расшифровать, мы просто разбиваем символы на группы по 5 и используем приведенный выше ключ, чтобы найти открытое текстовое сообщение.

М Е Е Т М Е Б Е Т об эо рн о тт об е й а ти ст ч экв уе ст и на Whet ч 9 0013 er т есть С И Н Д Т Е Г № ble r i nth e mi n d tos uf f er th es lin 900 13 gs a nd ar ro w Й М А Ф Т Е Р С so fout ra geousfor rt u n e или t ot ak e ar m прогиб a i ns 900 12 т а Ч О О Л море o f tr oub l esa n d byo pp o s in gendt кромка?

Шифры перестановки

Возвращаясь к школьным дням, о-о-о-яй помнишь-рей иг-пай атин-лей? Pig-latin — это форма транспозиционного шифра, в которой исходные буквы остаются нетронутыми (хотя и с добавлением суффикса «ay»), но каким-то образом переставляются.

Возвращаясь задолго до школьных дней, в V век до нашей эры, спартанцы использовали интересный транспозиционный шифр, называемый scytale . В скитале использовался цилиндр с лентой, спирально обернутой вокруг него от одного конца до другого. Сообщение было написано на лентах, а затем развернуто с цилиндра. Только тот, у кого цилиндр такого же диаметра, мог перевернуть и прочитать сообщение.

Скитейл зависел от части оборудования, цилиндра, захват которого противником ставил под угрозу всю систему. Кроме того, получатель мог потерять или сломать цилиндр и, следовательно, потерять способность расшифровывать любое сообщение. Было бы лучше, если бы метод был полностью «интеллектуальным» и его можно было бы запомнить и использовать, не прибегая к физическому устройству.

Поскольку и отправитель, и получатель транспонированного зашифрованного текста должны согласовать и запомнить этот алгоритм или метод шифрования и дешифрования, было бы неплохо что-нибудь простое. Поскольку геометрические фигуры легко запоминаются, они служат основой для целого класса транспозиционных шифров. Давайте поместим наше сообщение в форму коробки. Так как имеется 29 символов, мы добавим фиктивный символ («О»), чтобы получилось 30, и напишем сообщение в поле шесть на пять.

Поскольку геометрические фигуры легко запоминаются, они служат основой для целого класса транспозиционных шифров. Давайте поместим наше сообщение в форму коробки. Так как имеется 29 символов, мы добавим фиктивный символ («О»), чтобы получилось 30, и напишем сообщение в поле шесть на пять.

ВСТРЕТЬ МЕНЯ А Ф Т Е Р С Ч О О Л Б Э Х И Н Д Т Х Е Г И М О

Теперь мы можем расшифровать сообщение, перемещаясь по столбцам, а не по строкам. Мы снова разобьем символы на группы по пять, чтобы не было никаких подсказок о размерах слов. Результат выглядит следующим образом:

MACEH EFHHE ETOIG TEONY MRLDM ESBTO

Настоящее разнообразие начинается, когда вы понимаете, что вам не нужно записывать открытый текст в поле строка за строкой. Вместо этого вы можете следовать схеме, состоящей из зигзагов по горизонтали, вертикали или диагонали, или по спирали внутрь или наружу (по часовой стрелке или против часовой стрелки), или во многих других вариациях (см. схему ниже).

После того, как вы поместили текст в выбранную форму, используя один маршрут, вы можете затем зашифровать его, выбрав другой путь через текст. Вы и ваш партнер просто должны согласовать маршрут чтения, маршрут транскрипции (шифрования) и отправную точку, чтобы иметь систему. Эти системы называются маршрутными транскрипциями.

Вы и ваш партнер просто должны согласовать маршрут чтения, маршрут транскрипции (шифрования) и отправную точку, чтобы иметь систему. Эти системы называются маршрутными транскрипциями.

Вот еще раз наше сообщение. Маршрут чтения закручивается против часовой стрелки внутрь, начиная с правого нижнего угла (левая диаграмма). Маршрут транскрипции (правая диаграмма) представляет собой зигзагообразную диагональ, начинающуюся в левом нижнем углу. Зашифрованный текст становится:

EAMTN FTDIE EHOTE RHMEM BYESC GLOHO

Чтобы расшифровать, вы заполняете поле ввода, следуя зигзагообразным маршрутом, и читаете сообщение, используя спиральный маршрут.

Другой тип шифра перестановки использует ключевое слово или фразу, чтобы перепутать столбцы. Это называется столбцовой транспозицией. Это работает следующим образом: сначала придумайте секретное ключевое слово. Нашим будет слово СЕКРЕТ. Затем напишите его над столбцами букв в квадрате и пронумеруйте буквы ключевого слова так, как они упадут, если мы расположим их в алфавитном порядке. (Если есть повторяющиеся буквы, такие как «Е», они нумеруются слева направо.)

(Если есть повторяющиеся буквы, такие как «Е», они нумеруются слева направо.)

5 2 1 4 3 6 С Е К Р Е Т ВСТРЕТЬ МЕНЯ А Ф Т Е Р С Ч О О Л Б Э Х И Н Д Т Х Е Г И М О

Теперь запишите столбцы в порядке, указанном номерами. Результирующий зашифрованный текст выглядит следующим образом:

ETOIG EFHHE MRLDM TEONY MACEH ESBTO

Как видите, это просто другое расположение предыдущего зашифрованного текста, но, по крайней мере, оно не соответствует какой-то регулярной схеме. Мы могли бы легко сделать это немного сложнее, заполнив квадрат по более сложному пути. Мы также могли бы использовать любую геометрическую фигуру, отличную от прямоугольника, и комбинировать подстановку и транспонирование. Единственная проблема, которая может возникнуть, заключается в том, что расшифровка может стать настолько сложной, что она навсегда останется секретом на принимающей стороне! Если подумать, она никогда не встречала меня за спортзалом…

Частоты

Порядок частотности одиночных букв:

Э Т О А Н И Р Ш Д Л К В У М Ф Ю Г П Б В К Х Q J Z

Порядок частотности диграфов (двухбуквенных комбинаций):

т е р о он в ed nd ha at en es of or nt ea ti to it st io le is ou ar as de rt ve

Порядок частоты триграфов:

the and th ent ion tio for nde имеет такое количество людей

Порядок частоты наиболее частых двойников:

ss ee tt ff 11 mm oo

Порядок частотности начальных букв:

T O A W B C D S F M R H I Y E G L N P U J K

Порядок частотности конечных букв:

E S T D N R Y F L O G H A R M P U W

Однобуквенные слова:

а, я, 0.

Наиболее часто встречающиеся двухбуквенные слова:

of, to, in, it, is, be, as, at, so, we, he, by, or, on, do, if, me, my, up, an, go , no, us, am…

Наиболее часто встречающиеся трехбуквенные слова:

the, and, for, are, but, not, you, all, any, can, have, her, was, one, our, вон, день, получить, есть, его, его, как, человек, новый, теперь, старый, видишь, два, способ, кто, мальчик, сделал, ее, пусть, положить, скажем, она тоже использовать…

Наиболее часто встречающиеся слова из четырех букв:

что, с, есть, это, будет, ваш, от, они, знают, хотят, было, хорошо, много, немного, время, очень, когда, пришел, здесь, просто , вроде, долго, делают, многие, больше, только, над, такими, берут, чем, их, ну, были…

Base64 Characters | Узнать | База64

Комментариев: 36 | Рейтинг: 4.8/5

Алфавит Base64 содержит 64 основных символа ASCII, которые используются для кодирования данных. Да, верно, 64 символов достаточно, чтобы закодировать любые данные любой длины. Единственным недостатком является то, что размер результата увеличится до 33%. Однако его преимущества гораздо важнее хотя бы потому, что все эти символы доступны в 7-битных и 8-битных наборах символов.

Единственным недостатком является то, что размер результата увеличится до 33%. Однако его преимущества гораздо важнее хотя бы потому, что все эти символы доступны в 7-битных и 8-битных наборах символов.

Символы алфавита Base64 можно сгруппировать в четыре группы:

- Прописные буквы (индексы 0-25):

ABCDEFGHIJKLMNOPQRSTUVWXYZ - Строчные буквы (индексы 26-51):

abcdefghijklmnopqrstuvwxyz - Цифры (индексы 52-61):

0123456789 - Специальные символы (индексы 62-63):

+/

Очень важно отметить, что буквы Base64 чувствительны к регистру . Это означает, что, например, при декодировании значений «QQ==», «Qq==», «qq==» и «qQ==» получаются четыре разных результата.

Для лучшего понимания я сгруппировал все символы в таблицу Base64:

| Индекс | Символ |

|---|---|

| 0 | A 9034 0 |

| 1 | Б |

| 2 | С |

| D | |

| 4 | E |

| 5 | F |

| 6 | G |

| 7 | H |

| 8 | I |

| 9 | J 90 340 |

| 10 | К |

| 11 | Л |

| 12 | М |

| 13 | N |

| 14 | O |

| 15 | P |

| 16 | Q |

| 17 | R |

| 18 | S |

| 19 | T |

| 20 | U 9035 9 |

| 21 | В |

| 22 | Ш |

| 23 | X |

| 24 903 59 | Y |

| 25 | Z |

| Индекс | Символ |

|---|---|

| 26 | a |

| 27 | 9033 9 б |

| 28 | c |

| 29 | d |

| 30 | e 903 40 |

| 31 | f |

| 32 | г | 33 | h |

| 34 | i |

| 35 | j 9034 0 |

| 36 | к |

| 37 | л |

| 38 | м |

| 39 | n |

| 40 | o |

| 41 | 9 0339 р |

| 42 | q |

| 43 | r |

| с | |

| 45 | т |

| 46 | у |

| 47 | в 90 340 |

| 48 | w |

| 49 | x | 50 | y |

| 51 | z |

| Индекс | Символ |

|---|---|

| 52 | 0 |

| 53 | 1 |

| 2 | |

| 55 | 3 |

| 56 | 4 |

| 57 | 5 |

| 58 | 6 |

| 7 | |

| 60 | 8 |

| 61 | 9 |

| Индекс | Символ |

|---|---|

| 62 | + |

| 63 | / |

В дополнение к этим символам для заполнения используется знак равенства ( = ).

Если таким способом закодировать

последовательность символов ГБАВ и

записать результат в шестнадцатеричной

системе счисления, то получится:

Если таким способом закодировать

последовательность символов ГБАВ и

записать результат в шестнадцатеричной

системе счисления, то получится: Если таким способом закодировать

последовательность символов БГАВ и

записать результат в восьмеричном

коде, то получится:

Если таким способом закодировать

последовательность символов БГАВ и

записать результат в восьмеричном

коде, то получится:

При кодировании 1 обозначает

черный цвет, а 0 – белый.

При кодировании 1 обозначает

черный цвет, а 0 – белый.

Если таким

способом закодировать последовательность

символов БГАВ и записать результат в

восьмеричном коде, то получится:

Если таким

способом закодировать последовательность

символов БГАВ и записать результат в

восьмеричном коде, то получится:

Whet h er ' t is no ble r i n the mi n d to

s uf f er th es lin gs a nd ar ro w s o f

out ra geous fort u n e или t o t ak e ar m s

ag a i ns t a sea o f tr oub l es a nd by

o pp o s in g закончить их?

Whet h er ' t is no ble r i n the mi n d to

s uf f er th es lin gs a nd ar ro w s o f

out ra geous fort u n e или t o t ak e ar m s

ag a i ns t a sea o f tr oub l es a nd by

o pp o s in g закончить их?

Leave A Comment